Pytanie 1

Na rysunku jest przedstawiony symbol graficzny

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Na rysunku jest przedstawiony symbol graficzny

Narzędzie z grupy systemów Windows tracert służy do

Jak nazywa się RDN elementu w Active Directory, którego pełna nazwa DN to O=pl,DC=firma,OU=pracownik,CN=jkowalski?

W protokole FTPS litera S odnosi się do ochrony danych przesyłanych przez

Jaki będzie całkowity koszt brutto materiałów zastosowanych do wykonania odcinka okablowania łączącego dwie szafki sieciowe wyposażone w panele krosownicze, jeżeli wiadomo, że zużyto 25 m skrętki FTP cat. 6A i dwa moduły Keystone? Ceny netto materiałów znajdują się w tabeli, stawka VAT na materiały wynosi 23%.

| Materiał | j.m. | Cena jednostkowa netto | |

|---|---|---|---|

| Skrętka FTP cat. 6A | m. | 3,50 zł | |

| Moduł Keystone FTP RJ45 | szt. | 9,50 zł | |

Poniżej przedstawiono wynik działania polecenia

Interface Statistics

Received Sent

Bytes 3828957336 3249252169

Unicast packets 35839063 146809272

Non-unicast packets 5406 25642

Discards 50 0

Errors 0 0

Unknown protocols 0

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramki?

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem protokołu UDP?

Który z poniższych dokumentów nie wchodzi w skład dokumentacji powykonawczej lokalnej sieci komputerowej?

Jakie polecenie pozwoli na wyświetlenie ustawień interfejsu sieciowego w systemie Linux?

Aplikacja, która pozwala na przechwytywanie pakietów oraz analizowanie aktywności w sieci, to

Mechanizm ograniczeń na dysku, który umożliwia kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Przy projektowaniu sieci LAN o wysokiej wydajności w warunkach silnych zakłóceń elektromagnetycznych, które medium transmisyjne powinno zostać wybrane?

Na rysunku przedstawiono fragment pola 'Info' programu Wireshark. Którego protokołu dotyczy ten komunikat?

42 Who has 192.168.1.1? Tell 192.168.1.3 60 192.168.1.1 is at a0:ec:f9:a4:4e:01 42 Who has 192.168.1.1? Tell 192.168.1.3 60 192.168.1.1 is at a0:ec:f9:a4:4e:01

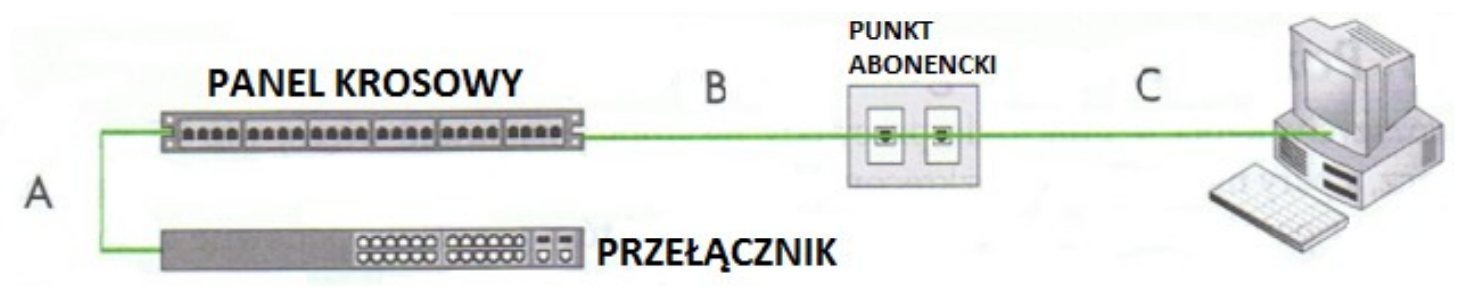

Zgodnie z normą PN-EN 50174 dopuszczalna łączna długość kabla połączeniowego pomiędzy punktem abonenckim a komputerem i kabla krosowniczego (A+C) wynosi

Urządzenie warstwy dystrybucji, które odpowiada za połączenie odrębnych sieci oraz zarządzanie przepływem danych między nimi, nazywane jest

Jakie są powody wyświetlania na ekranie komputera informacji, że system wykrył konflikt adresów IP?

Jaką maksymalną liczbę komputerów można zaadresować adresami IP w klasie C?

Aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Podaj zakres adresów IP przyporządkowany do klasy A, który jest przeznaczony do użytku prywatnego w sieciach komputerowych?

Standardowa sekwencja przetwarzania zasad grupowych w systemie Windows jest następująca:

Który z protokołów nie jest wykorzystywany do ustawiania wirtualnej sieci prywatnej?

Które z poniższych urządzeń pozwala na bezprzewodowe łączenie się z siecią lokalną opartą na kablu?

Poniżej przedstawiono wynik polecenia ipconfig /all Jaką bramę domyślną ma diagnozowane połączenie?

Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Karta Intel(R) PRO/1000 MT Desktop Adapter #2 Physical Address. . . . . . . . . : 08-00-27-69-1E-3D DHCP Enabled. . . . . . . . . . . : No Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::d41e:56c7:9f70:a3e5%13(Preferred) IPv4 Address. . . . . . . . . . . : 70.70.70.10(Preferred) Subnet Mask . . . . . . . . . . . : 255.0.0.0 IPv4 Address. . . . . . . . . . . : 172.16.0.100(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 70.70.70.70 DHCPv6 IAID . . . . . . . . . . . : 319291431 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-28-11-7D-57-08-00-27-EB-E4-76 DNS Servers . . . . . . . . . . . : 8.8.8.8 NetBIOS over Tcpip. . . . . . . . : Enabled

Internet Relay Chat (IRC) to protokół wykorzystywany do

W systemie Windows narzędzie do zarządzania skryptami wiersza poleceń, które pozwala na przeglądanie lub zmianę konfiguracji sieciowej komputera, który jest włączony, to

Który standard protokołu IEEE 802.3 powinien być użyty w środowisku z zakłóceniami elektromagnetycznymi, gdy dystans między punktem dystrybucji a punktem abonenckim wynosi 200 m?

Urządzenie przedstawione na zdjęciu to

Jaką wiadomość przesyła klient DHCP w celu przedłużenia dzierżawy?

Funkcja roli Serwera Windows 2012, która umożliwia obsługę ruterów NAT oraz ruterów BGP w sieciach lokalnych, to

Planowana sieć przypisana jest do klasy C. Sieć została podzielona na 4 podsieci, w których każda z nich obsługuje 62 urządzenia. Która z wymienionych masek będzie odpowiednia do realizacji tego zadania?

Aby podłączyć drukarkę, która nie posiada karty sieciowej, do przewodowej sieci komputerowej, konieczne jest zainstalowanie serwera wydruku z odpowiednimi interfejsami

Błąd 404, który wyświetla się w przeglądarce internetowej, oznacza

W systemie Ubuntu Server, aby zainstalować serwer DHCP, należy zastosować komendę

W Active Directory, zbiór składający się z jednej lub wielu domen, które dzielą wspólny schemat oraz globalny katalog, określa się mianem

Jaki jest adres rozgłoszeniowy dla sieci 172.30.0.0/16?

Aby utworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, należy zainstalować rolę

W przestawionej na rysunku ramce Ethernet adresem nadawcy i adresem odbiorcy jest

| Bajty | |||||

| 8 | 6 | 6 | 2 | 46 - 1500 | 4 |

| Preambuła | Adres odbiorcy | Adres nadawcy | Typ ramki | Dane | Frame Check Sequence |

Ile równych podsieci można utworzyć z sieci o adresie 192.168.100.0/24 z wykorzystaniem maski 255.255.255.192?

W systemach operacyjnych Windows konto użytkownika z najwyższymi uprawnieniami domyślnymi przypisane jest do grupy