Pytanie 1

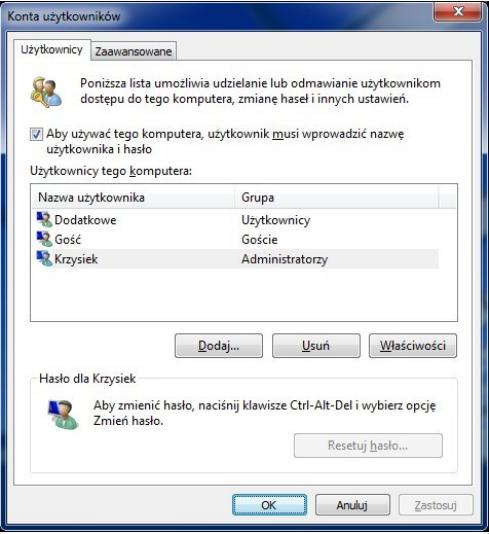

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

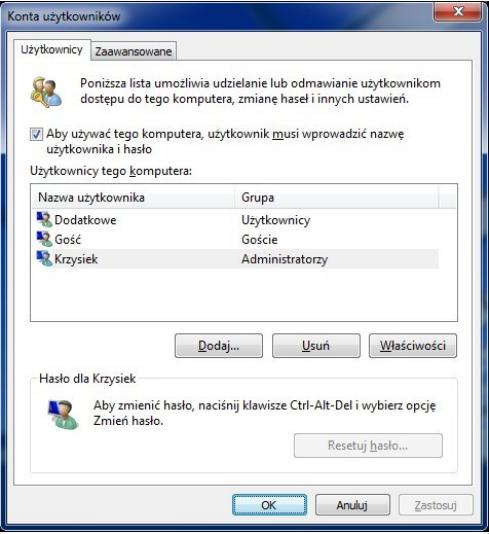

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Na ilustracji zaprezentowano układ

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

W przypadku dłuższych przestojów drukarki atramentowej, pojemniki z tuszem powinny

Aplikacja służąca jako dodatek do systemu Windows, mająca na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niepożądanymi elementami, to

Jakie urządzenie wykorzystuje się do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Główna rola serwera FTP polega na

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

Aby uniknąć uszkodzenia sprzętu podczas modernizacji komputera przenośnego polegającej na wymianie modułów pamięci RAM należy

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Menadżer rozruchu, który umożliwia wybór systemu operacyjnego Linux do załadowania, to

Który z rekordów DNS w systemach Windows Server służy do definiowania aliasu (alternatywnej nazwy) dla rekordu A, powiązanego z kanoniczną nazwą hosta?

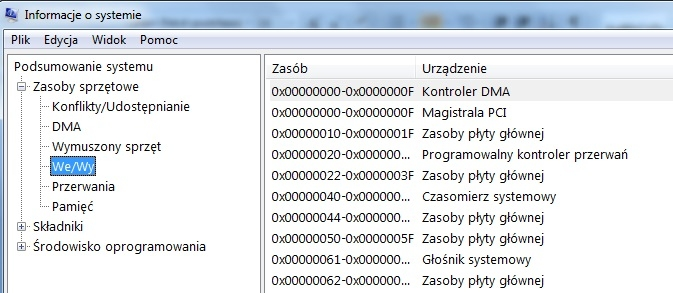

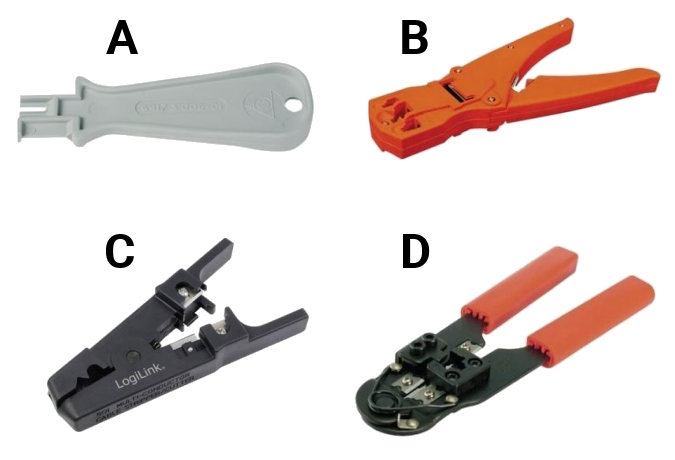

Który z przyrządów służy do usuwania izolacji?

Podstawowym zadaniem mechanizmu Plug and Play jest

Instalacja systemów Linux oraz Windows 7 odbyła się bez żadnych problemów. Systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, przy tej samej specyfikacji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

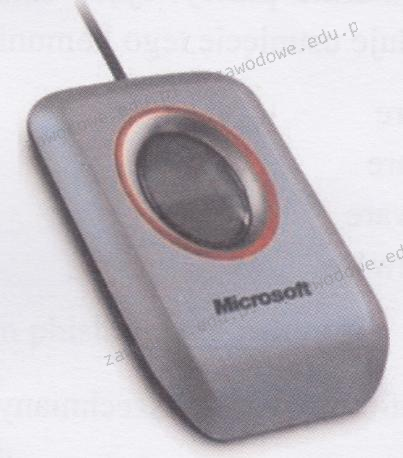

Urządzeniem peryferyjnym pokazanym na ilustracji jest skaner biometryczny, który wykorzystuje do identyfikacji

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

Jak brzmi nazwa profilu użytkownika w systemie Windows, który jest zakładany podczas pierwszego logowania do komputera i zapisany na lokalnym dysku twardym, a wszelkie jego modyfikacje odnoszą się wyłącznie do maszyny, na której zostały przeprowadzone?

W drukarce laserowej do stabilizacji druku na papierze używane są

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

Które z poniższych urządzeń jest przykładem urządzenia peryferyjnego wejściowego?

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Zakres adresów IPv4 od 224.0.0.0 do 239.255.255.255 jest przeznaczony do jakiego rodzaju transmisji?

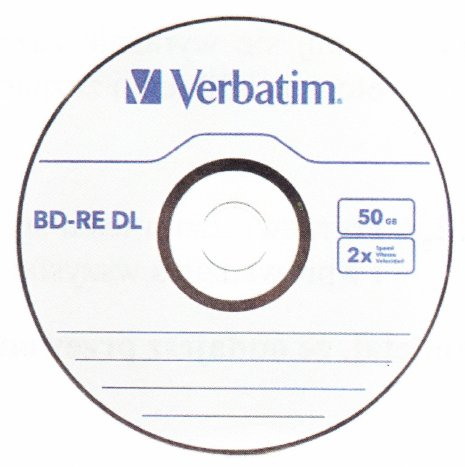

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

Awaria klawiatury może być spowodowana przez uszkodzenie

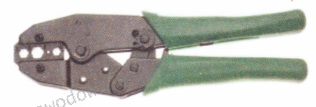

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Który z poniższych protokołów jest używany do bezpiecznego przesyłania danych w sieci?

Administrator systemu Linux wydał komendę mount /dev/sda2 /mnt/flash. Co to spowoduje?

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?