Pytanie 1

Jakie rodzaje zakończeń sieciowych ISDN są oferowane przez operatora sieci?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Jakie rodzaje zakończeń sieciowych ISDN są oferowane przez operatora sieci?

Funkcję ekranu absorbującego niekorzystne promieniowanie elektromagnetyczne wypełnia materiał wykorzystany w odzieży ochronnej

System sygnalizacji SS7 służy do sygnalizacji

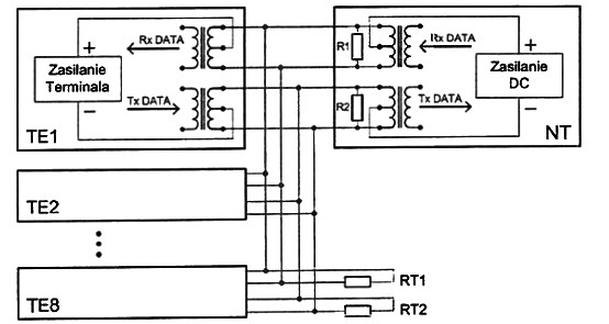

Rysunek przedstawia strukturę elektryczną w dostępie abonenckim sieci ISDN styku

Ile częstotliwości występuje w tonie generowanym po naciśnięciu klawisza DTMF w telefonie?

GPON (Gigabit-capable Passive Optical Networks) to standard dotyczący sieci

Gdy ruter stosuje mechanizmy równoważenia obciążenia (load balancing), to w tablicy routingu

Terminale urządzeń cyfrowych ISDN są podłączone do centrali ISDN lub urządzenia NT za pomocą wtyczki

Aby ocenić jakość transmisji w systemach cyfrowych, konieczne jest wykonanie pomiaru

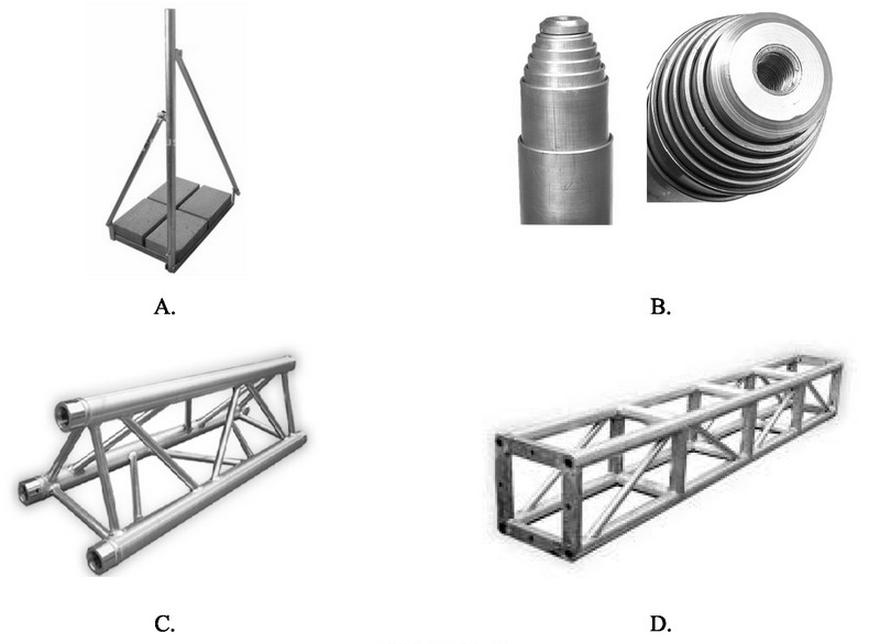

Który element osprzętu telekomunikacyjnego jest przedstawiony na zdjęciach?

Jaką klasę ruchową w sieciach ATM przydziela się aplikacjom korzystającym z czasu rzeczywistego?

Na podstawie danych przedstawionych w tabeli ustal, na który element wyposażenia komputera należy wymienić istniejący, aby na komputerze mógł poprawnie pracować system Windows 10 Professional w wersji 64 bitowej?

| Element wyposażenia komputera | Parametr |

|---|---|

| RAM | RAM 2 GB |

| Procesor | 1,3 GHz |

| HDD | 80 GB |

| Karta graficzna | 1 GB bez sterownika WDDM (Windows Display Driver Model). |

Użytkownik poinformował, że komputer z BIOS-em od AWARD, po uruchomieniu generuje ciągłe sygnały dźwiękowe i nie włącza się. Możliwą przyczyną tej sytuacji jest

Komputery połączone w sieć mają ustawione we właściwościach protokołu TCP/IP adresy IP i maski, które zamieszczono w tabelce. Jaką strukturę tworzą te komputery?

| Adres IP | Maska |

| 10.1.61.10 | 255.0.0.0 |

| 10.2.61.11 | 255.0.0.0 |

| 10.3.63.10 | 255.0.0.0 |

| 10.4.63.11 | 255.0.0.0 |

| 10.5.63.12 | 255.0.0.0 |

W jakiej modulacji zarówno fala nośna, jak i sygnał modulujący mają postać przebiegów analogowych?

Wskaż właściwość tunelowania SSTP (Secure Socket Tunneling Protocol)?

Która technika modulacji jest używana do przedstawiania sygnału analogowego mowy w cyfrowych systemach telekomunikacyjnych?

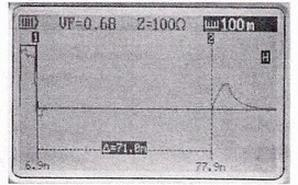

Na którym urządzeniu wynik pomiaru jest przedstawiany w sposób pokazany na rysunku?

Co to jest QPSK w kontekście modulacji?

Na którym rysunku przedstawiono maszt teleskopowy?

Jakie opatrzenie należy zastosować do ran oparzeniowych powstałych w wyniku porażenia prądem elektrycznym?

Jak określa się przetwornik A/C, stosowany w systemach telekomunikacyjnych, w którym kluczową właściwością jest szybkość przetwarzania, a nie jakość?

Błąd przesunięcia zera w konwerterze A/C definiowany jest przez wartość napięcia

Aby chronić system operacyjny przed zagrożeniami z sieci, konieczne jest zainstalowanie oraz prawidłowe skonfigurowanie

Jakie urządzenie służy jako dodatkowa ochrona przed porażeniem prądem w systemach zasilania komputerów PC?

Długość światłowodowego włókna optycznego wynosi 30 km. Jaką wartość ma tłumienność jednostkowa światłowodu, jeśli całkowite tłumienie włókna wynosi At= 5,4 dB?

Aby zabezpieczyć dane oraz system operacyjny komputera podłączonego do Internetu przed złośliwym oprogramowaniem, konieczne jest zainstalowanie na nim

Jaki adres sieciowy odpowiada hostowi 10.132.171.25/18?

Jakie medium transmisyjne charakteryzuje się najwyższą odpornością na zakłócenia elektromagnetyczne?

Który z programów wchodzących w skład pakietu MS Office pozwala na zbieranie oraz analizowanie danych poprzez tworzenie tabel, kwerend i formularzy?

Na podstawie oferty cenowej pewnej telefonii satelitarnej zaproponuj klientowi, dzwoniącemu średnio 1 000 minut miesięcznie, najtańszą taryfę.

| Plany taryfowe | Taryfa A | Taryfa B | Taryfa C | Taryfa D |

| Taryfa miesięczna | 50 € | 100 € | 250 € | 300 € |

| Pakiet tanszych minut | 100/m | 200/m | 800/m | 1 000/m |

| Opłata za minutę w pakiecie | 0,70 € | 0,50 € | 0,30 € | 0,20 € |

| Opłata za dodatkowe minuty | 1,50 € | 1,00 € | 0,50 € | 0,40 € |

Jakie napięcie stałe występuje w łączu abonenckim zasilanym z centrali telefonicznej?

Jaką wartość ma znamionowa częstotliwość sygnału synchronizacji (fazowania) ramki w systemie PCM 30/32?

Jaką wartość ma dystans administracyjny dla trasy, której ruter nie rozpoznaje?

Modulacja PCM (Pulse Code Modulation) jest wykorzystywana do przedstawiania

Oblicz, według podanej taryfy, wysokość miesięcznego rachunku abonenta, który wysłał 100 SMS-ów, 20 MMS-ów i rozmawiał 10 minut.

| Uwaga! Wszystkie ceny zawierają podatek VAT | |

| Abonament | 25 zł |

| Minuta do wszystkich sieci | 0,49 zł |

| MMS | 0,20 zł |

| SMS | 0,15 zł |

| Taktowanie połączeń | 1s/1s |

Jakie jest nominalne natężenie przepływu modułu transportowego STM-16 w standardzie SDH?

W tabeli zamieszczono specyfikację techniczną

| Typ włókna światłowodowego | SM (ITU-T G.652), MM (ITU-T G.651), DS (ITU-T G.653), NZDS (ITU-T G.655) |

| Średnica płaszcza | 125 µm |

| Średnica pokrycia pierwotnego | 0,2 ... 1,5 mm |

| Długość obranego włókna | 16 mm |

| Metoda centrowania | centrowanie do rdzenia, centrowanie do pokrycia, centrowanie manualne |

| Wyświetlacz | 5,1, TFT LCD, kolorowy, równoczesne wyświetlanie w dwóch płaszczyznach (X-Y) |

| Średnia tłumienność | 0,02 dB (SM); 0,01 dB (MM); 0,04 dB (DS); 0,04 dB (NZDS) |

| Średni czas spawania | 10 sekund (SM) |

| Średni czas wygrzewania | 36 sekund |

| Programy spawania | 20 |

| Wewnętrzne wygrzewanie | tak |

| Warunki pracy | 0÷5000 m n.p.m., V wiatr 15m/s |

| Pamięć spawów | 5000 wyników |

| Podłączenie do komputera | interfejs USB |

| Zasilanie | AC 100÷240 V / 50÷60 Hz, DC, akumulator Li 8AH na ok. 400 cykli (spaw + wygrzewanie). Możliwość zasilania z gniazda zapalniczki samochodowej. |

| Żywotność elektrod | 2000 spawów |

| Wymiary | 170 x 150 x 155 mm |

| Temperatura pracy | -10°C÷50°C |

Jaką rolę pełni serwer Radius (ang. Remote Authentication Dial-In User)?

Pole komutacyjne, w którym liczba wyjść jest mniejsza niż liczba wejść, określane jest jako pole komutacyjne