Pytanie 1

Funkcja narzędzia tracert w systemach Windows polega na

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Funkcja narzędzia tracert w systemach Windows polega na

Komenda msconfig uruchamia w systemie Windows:

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Która z usług musi być aktywna na ruterze, aby mógł on modyfikować adresy IP źródłowe oraz docelowe podczas przekazywania pakietów pomiędzy różnymi sieciami?

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

W trakcie działania komputera doszło do samoczynnego twardego resetu. Przyczyną tego resetu może być najprawdopodobniej

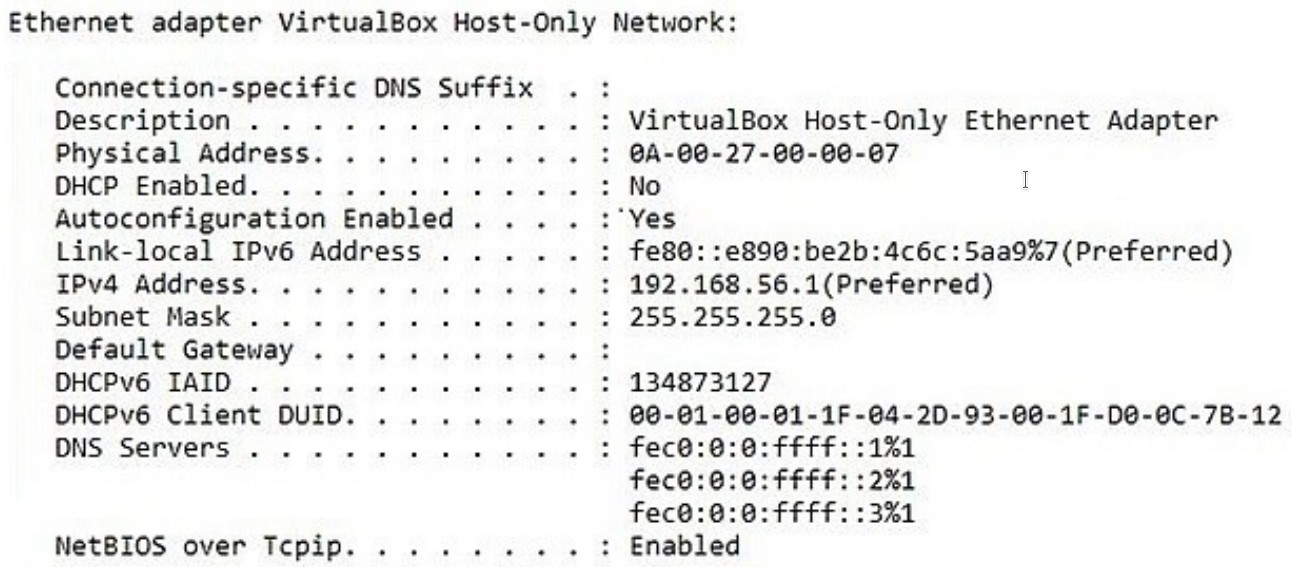

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Jakie oznaczenie odnosi się do normy dotyczącej okablowania strukturalnego?

Użytkownik dysponuje komputerem o podanej konfiguracji i systemie Windows 7 Professional 32bit. Która z opcji modernizacji komputera NIE przyczyni się do zwiększenia wydajności?

| Płyta główna | ASRock Z97 Anniversary Z97 DualDDR3-1600 SATA3 RAID HDMI ATX z czterema slotami DDR3 i obsługą RAID poziomu 0,1 |

| Procesor | i3 |

| Pamięć | 1 x 4 GB DDR3 |

| HDD | 2 x 1 TB |

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

W systemie Linux komenda cd ~ pozwala na

Poprawę jakości skanowania można osiągnąć poprzez zmianę

W systemie Linux komenda ps wyświetli

Jak wiele domen kolizyjnych oraz rozgłoszeniowych można dostrzec na schemacie?

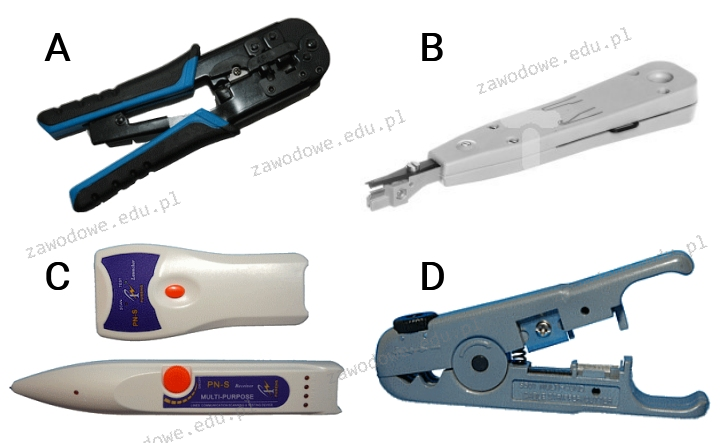

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Jaki program powinien zostać zainstalowany na serwerze internetowym opartym na Linuxie, aby umożliwić korzystanie z baz danych?

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

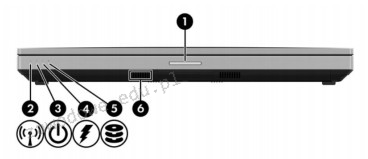

Na ilustracji zaprezentowane jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Podaj numer kontrolki, która świeci się w czasie ładowania akumulatora?

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Który protokół należy do bezpołączeniowych protokołów warstwy transportowej?

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

Zamiana taśmy barwiącej wiąże się z eksploatacją drukarki

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Do czego służy polecenie 'ping' w systemie operacyjnym?

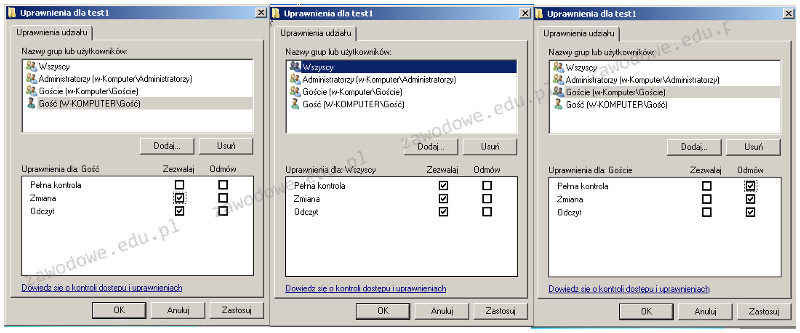

Użytkownik o nazwie Gość należy do grupy o nazwie Goście. Grupa Goście jest częścią grupy Wszyscy. Jakie ma uprawnienia użytkownik Gość w folderze test1?

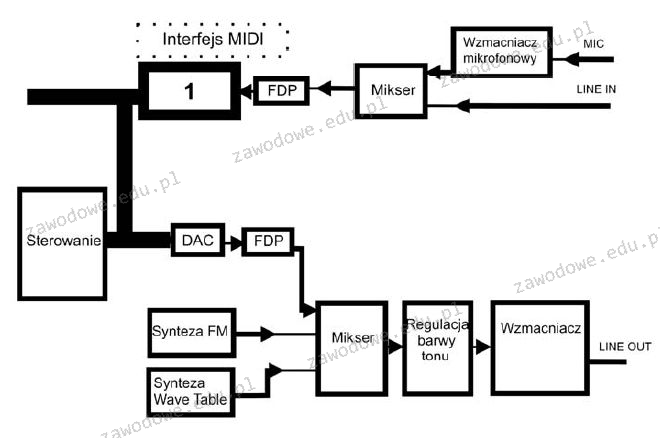

Schemat blokowy karty dźwiękowej jest przedstawiony na rysunku. Jaką rolę odgrywa układ oznaczony numerem 1?

Wartość 101011101102 zapisana w systemie szesnastkowym to

Który z poniższych programów NIE służy do testowania sieci komputerowej w celu wykrywania problemów?

Wskaż nazwę programu stosowanego w systemie Linux do przekrojowego monitorowania parametrów, między innymi takich jak obciążenie sieci, zajętość systemu plików, statystyki partycji, obciążenie CPU czy statystyki IO.

Jak można zwolnić miejsce na dysku, nie tracąc przy tym danych?

Po zainstalowaniu Systemu Windows 7 dokonano zmiany w BIOS-ie komputera, skonfigurowano dysk SATA z AHCI na IDE. Po ponownym uruchomieniu systemu komputer będzie

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Jakie zadanie pełni router?

Zgodnie z normą PN-EN 50173, minimalna liczba punktów rozdzielczych, które należy zainstalować, wynosi