Pytanie 1

Zespół działań związanych z analizą nowego zgłoszenia, przyjęciem żądań abonenta, który się zgłasza (wywołuje) oraz oceną możliwości ich realizacji, to

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Zespół działań związanych z analizą nowego zgłoszenia, przyjęciem żądań abonenta, który się zgłasza (wywołuje) oraz oceną możliwości ich realizacji, to

Jaką antenę należy wybrać, aby uzyskać maksymalny zysk energetyczny przy realizacji bezprzewodowej transmisji typu punkt – punkt?

Jaką liczbę punktów podparcia powinno mieć krzesło na kółkach w obrębie stanowiska komputerowego?

Który komponent modemu przetwarza cyfrowe dane z analogowego sygnału pochodzącego z linii telefonicznej?

Przedstawiony symbol graficzny stosowany w schematach sieci teleinformatycznych jest oznaczeniem

Jakie jest tłumienie toru transmisyjnego, jeśli na wejściu sygnał ma poziom - 10 dBm, na wyjściu - 20 dBm, a impedancje po obu stronach są takie same?

Jaki jest prefiks protokołu IPv6 przeznaczony dla adresów globalnych?

Jaką formę przyjmuje użytkowanie oprogramowania, do którego przyznano licencję niewyłączną?

Jak nazywa się funkcja centrali abonenckiej odpowiedzialna za naliczanie kosztów połączeń w zależności od typu połączenia, czasu trwania oraz strefy?

Wskaź na kluczową właściwość protokołów trasowania, które stosują algorytm wektora odległości (ang. distance-vector)?

Ile częstotliwości występuje w tonie generowanym po naciśnięciu klawisza DTMF w telefonie?

Która kategoria kabla UTP pozwala na przesył danych z prędkością 1 000 Mbit/s?

Jaką trasę należy ustawić, aby zapewnić najwyższą wiarygodność informacji o ścieżkach uzyskanych przez ruter?

Komputery o poniżej wymienionych adresach IP

- 10.1.61.10 z maską 255.0.0.0

- 10.2.62.10 z maską 255.0.0.0

- 10.3.63.10 z maską 255.0.0.0

- 10.4.64.10 z maską 255.0.0.0

- 10.5.65.10 z maską 255.0.0.0

tworzą w danej organizacji

Wskaż adres IP prywatnej klasy A.

W światłowodach jednomodowych nie zachodzi dyspersja

Często do skonfigurowania systemu operacyjnego Linux niezbędne są określone uprawnienia użytkownika o nazwie

Kluczowym aspektem zabezpieczenia centrali telefonicznej przed dostępem osób bez uprawnień jest

Instalacja poszczególnych kart na płycie głównej komputera powinna mieć miejsce

Kabel UTP Cat 6 jest to

Urządzenie ADSL umożliwia dostęp do internetu dla abonentów

Jakie będą koszty pobrania 2 GB danych przez telefon komórkowy, jeżeli cena pakietu 50 MB wynosi 6 gr brutto?

Tony DTMF powstają z nałożenia na siebie dwóch sygnałów o różnych częstotliwościach przypisanych danemu przyciskowi (patrz tabela). Naciśnięcie 6 powoduje wytworzenie tonu, którego składowe to

| 1209 Hz | 1336 Hz | 1477 Hz | 1633 Hz | |

|---|---|---|---|---|

| 697 Hz | 1 | 2 | 3 | A |

| 770 Hz | 4 | 5 | 6 | B |

| 852 Hz | 7 | 8 | 9 | C |

| 941 Hz | * | 0 | # | D |

W kablach telekomunikacyjnych typu skrętka, zjawisko, w którym energia elektryczna przenika z jednej pary do drugiej, nazywane jest

W systemach cyfrowych plezjochronicznych teletransmisji hierarchii europejskiej symbol E2 wskazuje na system o przepływności

Która forma sygnalizacji abonenta jest realizowana poprzez przerwanie obwodu zawierającego urządzenie abonenta, łącze oraz wyposażenie centrali związane z tym łączem, a w niektórych sytuacjach, także zmianę kierunku przepływającego w nim prądu?

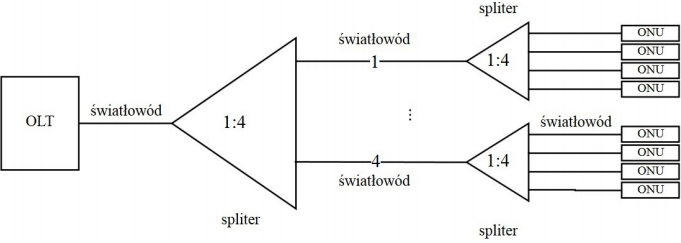

Na rysunku przedstawiono schemat blokowy sieci

Wyświetlany na monitorze komunikat Keyboard is locked out — Unlock the key podczas uruchamiania komputera odnosi się do

Jaki parametr jednostkowy linii długiej jest podany w μS/km?

Jak powinno się postępować podczas korzystania z komputera w domu w trakcie burzy z intensywnymi wyładowaniami atmosferycznymi?

W tabeli zamieszczono fragment dokumentacji technicznej przełącznika. Jaka jest maksymalna prędkość transmisji tego przełącznika?

| The front panel of the Switch consists of LED indicators for Power, Console, Link/Act and Speed, 16 Fast-Ethernet ports and a 100BASE-FX Ethernet port. Also, the front panel has a RS-232 communication port. |

Specyfikacja, którego z komputerów opisanych w tabeli, jest zgodna z konfiguracją zalecaną dla instalacji systemu operacyjnego Windows Vista?

| Komputer | Procesor | Pamięć RAM | Wolne miejsce na dysku |

|---|---|---|---|

| I | 800 MHz | 128 MB | 20 GB |

| II | 2,4 GHz | 2 GB | 2 GB |

| III | 1000 MHz | 1 GB | 50 GB |

| IV | 1,2 GHz | 256 MB | 15 GB |

Sygnalizacja abonencka z użyciem prądu przemiennego, która korzysta z sygnałów w zakresie częstotliwości 300 ÷ 3400 Hz, to sygnalizacja

Funkcję ekranu absorbującego niekorzystne promieniowanie elektromagnetyczne wypełnia materiał wykorzystany w odzieży ochronnej

Który z programów służy do ustanawiania połączeń VPN (Virtual Private Network)?

Wskaż komponent sieci GSM, który nie uczestniczy w nawiązywaniu połączeń pomiędzy abonentami tej sieci, korzystającymi z klasycznych usług.

Zestaw urządzeń, który obejmuje łącznicę, przełącznicę oraz urządzenia do badań i zasilania to

Jaką liczbę punktów komutacyjnych posiada pojedynczy komutator prostokątny z pełnym dostępem, mający 8 wejść i 4 wyjścia?

Czym charakteryzuje się partycja?

W celu ochrony urządzeń teleinformatycznych przed nagłymi skokami napięcia wykorzystuje się