Pytanie 1

Które z poleceń w systemie Windows umożliwia sprawdzenie zapisanych w pamięci podręcznej komputera tłumaczeń nazw DNS na odpowiadające im adresy IP?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Które z poleceń w systemie Windows umożliwia sprawdzenie zapisanych w pamięci podręcznej komputera tłumaczeń nazw DNS na odpowiadające im adresy IP?

Jaką rolę należy zainstalować na serwerze, aby umożliwić centralne zarządzanie stacjami roboczymi w sieci obsługiwanej przez Windows Serwer?

Który standard protokołu IEEE 802.3 powinien być użyty w środowisku z zakłóceniami elektromagnetycznymi, gdy dystans między punktem dystrybucji a punktem abonenckim wynosi 200 m?

Protokół ARP (Address Resolution Protocol) pozwala na konwersję logicznych adresów z poziomu sieci na rzeczywiste adresy z poziomu

Usługi wspierające utrzymanie odpowiedniej kondycji oraz poziomu bezpieczeństwa sieci kontrolowanej przez Serwer Windows to

Która z poniższych właściwości kabla koncentrycznego RG-58 sprawia, że nie jest on obecnie stosowany w budowie lokalnych sieci komputerowych?

Do jakiej sieci jest przypisany host o adresie 172.16.10.10/22?

Który z poniższych dokumentów nie wchodzi w skład dokumentacji powykonawczej lokalnej sieci komputerowej?

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

W obiekcie przemysłowym, w którym działają urządzenia elektryczne mogące generować zakłócenia elektromagnetyczne, jako medium transmisyjne w sieci komputerowej powinno się wykorzystać

Do właściwości pojedynczego konta użytkownika w systemie Windows Serwer zalicza się

Termin hypervisor odnosi się do

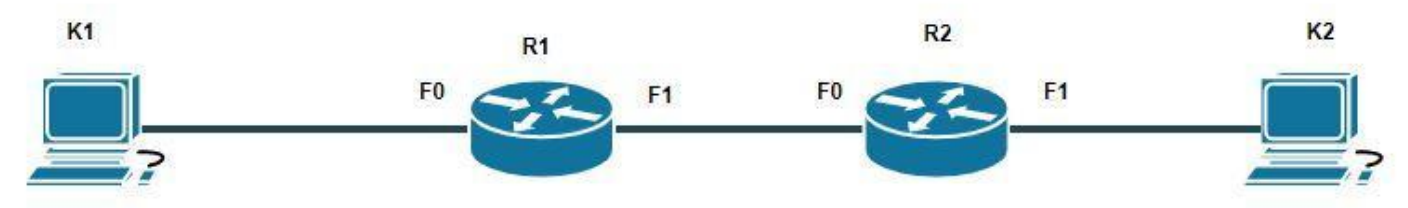

Ramka z danymi jest wysyłana z komputera K1 do komputera K2. Które adresy źródłowe IP oraz MAC będą w ramce wysyłanej z rutera R1 do R2?

| IP | MAC | |

| K1 | 192.168.1.10/24 | 1AAAAA |

| K2 | 172.16.1.10/24 | 2BBBBB |

| R1 - interfejs F0 | 192.168.1.1/24 | BBBBBB |

| R1 - interfejs F1 | 10.0.0.1/30 | CCCCCC |

| R2- interfejs F0 | 10.0.0.2/30 | DDDDDD |

| R2- interfejs F1 | 172.16.1.1/24 | EEEEEE |

Która z par: protokół – odpowiednia warstwa, w której funkcjonuje dany protokół, jest właściwie zestawiona zgodnie z modelem TCP/IP?

W którym rejestrze systemu Windows znajdziemy informacje o błędzie spowodowanym brakiem synchronizacji czasu systemowego z serwerem NTP?

Planowanie wykorzystania przestrzeni dyskowej komputera do przechowywania i udostępniania informacji, takich jak pliki i aplikacje dostępne w sieci oraz ich zarządzanie, wymaga skonfigurowania komputera jako

Jakie medium transmisyjne powinno się zastosować do połączenia urządzeń sieciowych oddalonych o 110 m w pomieszczeniach, gdzie występują zakłócenia EMI?

Administrator Active Directory w domenie firma.local zamierza ustanowić mobilny profil dla wszystkich użytkowników. Powinien on być przechowywany na serwerze serwer1, w katalogu pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Które z poniższych poleceń systemu Linux wyświetla aktualną konfigurację interfejsów sieciowych?

Aby zabezpieczyć system Windows przed nieautoryzowanym dostępem poprzez ograniczenie liczby nieudanych prób logowania, należy ustawić

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Do zakończenia kabla skręcanego wtykiem 8P8C wykorzystuje się

Jakie urządzenie należy wykorzystać, aby połączyć lokalną sieć z Internetem dostarczanym przez operatora telekomunikacyjnego?

Urządzenie sieciowe typu most (ang. Bridge) działa w:

W ustawieniach haseł w systemie Windows Server aktywowana jest opcja hasło musi spełniać wymagania dotyczące złożoności. Ile minimalnie znaków powinno mieć hasło użytkownika?

Jakie rekordy DNS umożliwiają przesyłanie wiadomości e-mail do odpowiednich serwerów pocztowych w danej domenie?

Protokół wykorzystywany do wymiany wiadomości kontrolnych pomiędzy urządzeniami w sieci, takich jak żądanie echa, to

Jaką wiadomość przesyła klient DHCP w celu przedłużenia dzierżawy?

Jakie jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

Urządzenie, które łączy sieć kablową z siecią bezprzewodową, to

Jak nazywa się RDN elementu w Active Directory, którego pełna nazwa DN to O=pl,DC=firma,OU=pracownik,CN=jkowalski?

Jaki adres wskazuje, że komputer jest częścią sieci o adresie IP 192.168.10.64/26?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

W technologii Ethernet protokół CSMA/CD stosowany w dostępie do medium opiera się na

W trakcie konfiguracji serwera DHCP administrator przypisał zbyt małą pulę adresów IP. Jakie mogą być skutki tej sytuacji w sieci lokalnej?

W systemie Ubuntu Server, aby zainstalować serwer DHCP, należy zastosować komendę

Atak mający na celu zablokowanie dostępu do usług dla uprawnionych użytkowników, co skutkuje zakłóceniem normalnego działania komputerów oraz komunikacji w sieci, to

Jakie urządzenie pozwala na podłączenie drukarki bez karty sieciowej do sieci lokalnej komputerów?

Który komponent serwera w formacie rack można wymienić bez potrzeby demontażu górnej pokrywy?