Pytanie 1

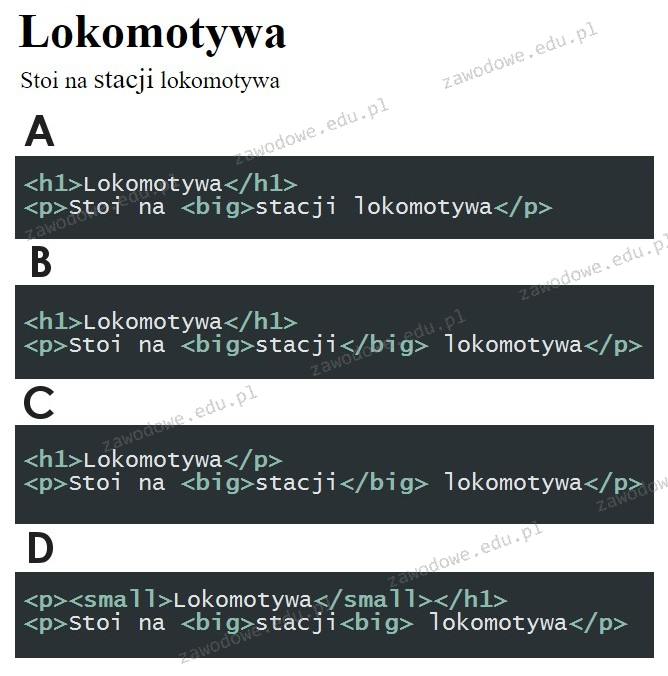

Który z poniższych fragmentów kodu HTML sformatuje tekst zgodnie z wymaganiami? (zauważ, że słowo "stacji" jest wyświetlane w większej czcionce niż pozostałe słowa w tej linii)

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych fragmentów kodu HTML sformatuje tekst zgodnie z wymaganiami? (zauważ, że słowo "stacji" jest wyświetlane w większej czcionce niż pozostałe słowa w tej linii)

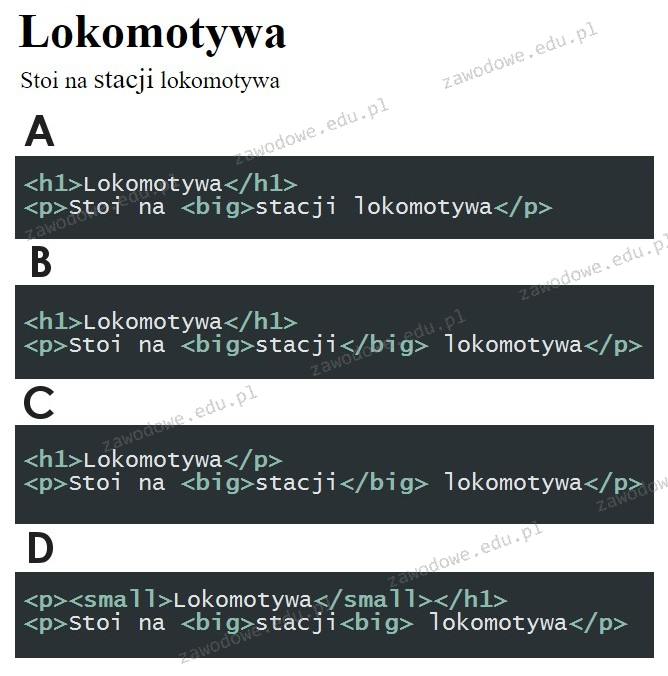

Jakie wyjście zostanie pokazane po zrealizowaniu podanego kodu HTML?

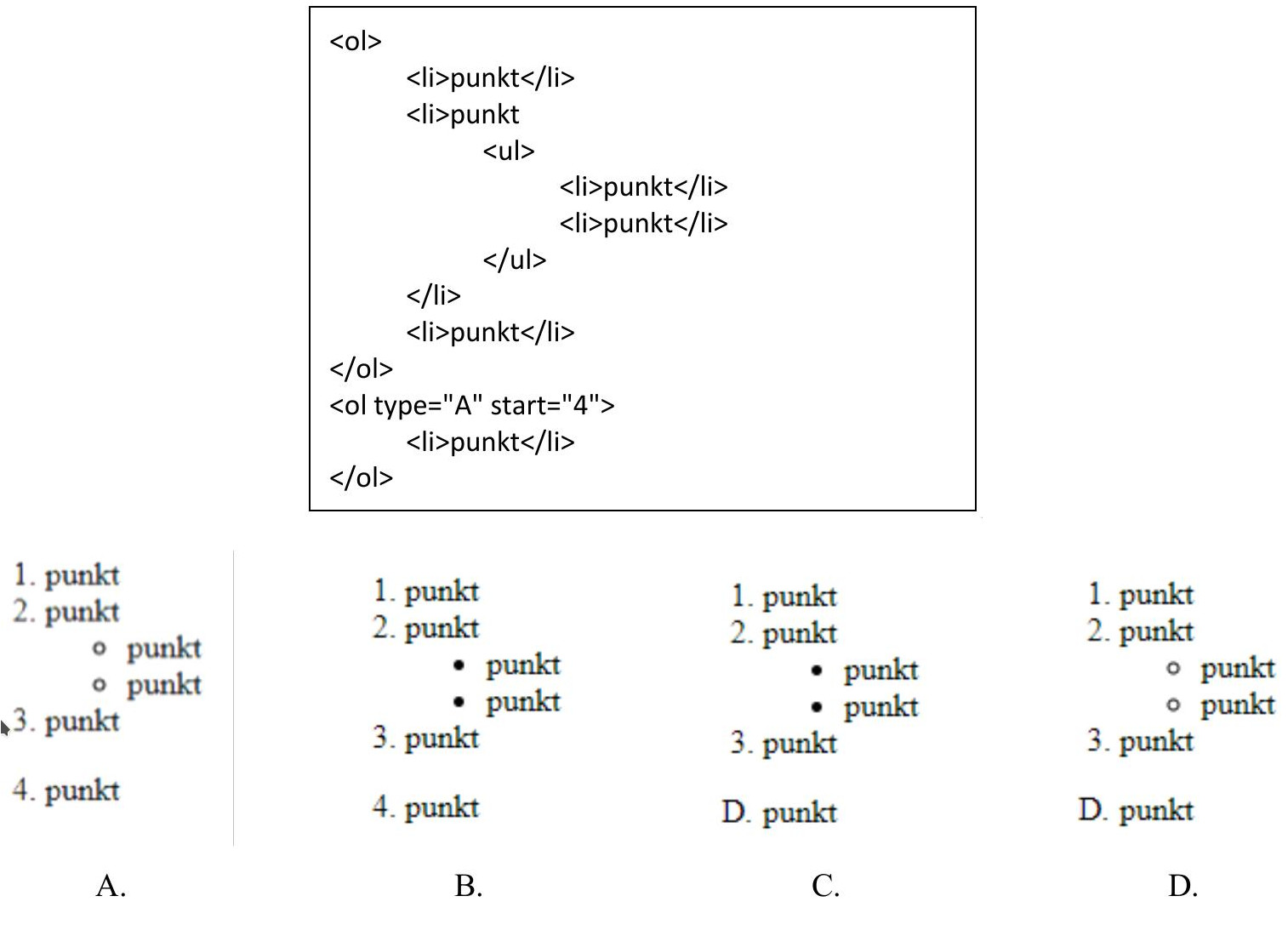

Z tabel Artykuly oraz Autorzy należy wyodrębnić tylko nazwiska autorów oraz tytuły ich artykułów, które uzyskały ocenę 5. Odpowiednia kwerenda do pozyskania tych informacji ma postać

Jakie zadanie wykonuje funkcja napisana w JavaScript?

| function fun1(a,b) { if ( a % 2 != 0 ) a++; for(n=a; n<=b; n+=2) document.write(n); } |

Jaką rolę odgrywa kwerenda krzyżowa w programie MS Access?

W aplikacji webowej komunikat powinien być wyświetlany jedynie w przypadku, gdy dany użytkownik odwiedza stronę po raz pierwszy. Którą funkcję PHP należy wykorzystać w tym celu?

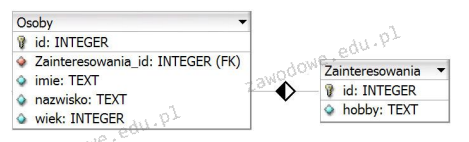

Tabele Osoby oraz Zainteresowania są połączone relacją jeden do wielu. Jakie zapytanie SQL należy użyć, aby w oparciu o tę relację poprawnie wyświetlić imiona i odpowiadające im hobby?

W poniższym zapytaniu SQL, znak „*” wskazuje, że w wyniku tego zapytania zostaną zwrócone

|

Jaką rozdzielczość określa jednostka ppi (ang. pixels per inch)?

Który z elementów w sekcji head dokumentu HTML 5 jest obowiązkowy według walidatora HTML, a jego niedobór skutkuje błędem (error)?

Walidacja strony internetowej polega na

Tabela o nazwie naprawy posiada kolumny klient oraz czyNaprawione. W celu usunięcia rekordów, w których wartość pola czyNaprawione wynosi prawda, należy użyć komendy

Do uruchomienia kodu napisanego w języku PHP konieczne jest posiadanie w systemie

Które z formatowań nie jest wyrażone w języku CSS?

A. Fragment pliku strona.html: |

B. Fragment pliku formatowanie.css: |

C. Fragment pliku strona.html: |

D. Fragment pliku strona.html: |

W systemie MySQL należy użyć polecenia REVOKE, aby odebrać użytkownikowi anna możliwość wprowadzania zmian tylko w definicji struktury bazy danych. Odpowiednie polecenie do zrealizowania tej operacji ma formę

W programowaniu zmienna o typie integer służy do przechowywania

W programie Microsoft Access metodą zabezpieczającą dostęp do danych związanych z tabelą oraz kwerendą jest

Jakie polecenie pozwala na kontrolowanie oraz optymalizację bazy danych?

Jakie wartości powinny mieć zmienne w funkcji z biblioteki mysqli, by ustanowić połączenie z serwerem i bazą danych?

| mysqli_connect($a, $b, $c, $d) or die('Brak połączenia z serwerem MySQL.'); |

Która z poniższych funkcji w języku PHP zmieni słowo „kota” na „mysz” w zdaniu „ala ma kota”?

W języku JavaScript, aby zweryfikować, czy liczba leży w zakresie 100,200>, należy użyć:

Zapisano kod HTML wstawiający grafikę na stronę internetową: ``` ``` Jeżeli rysunek.png nie zostanie odnaleziony, przeglądarka:

``` Jeżeli rysunek.png nie zostanie odnaleziony, przeglądarka:

Jaką rolę pełni funkcja PHP o nazwie mysql_select_db()?

Wartości, które może przyjąć zmienna typu double, to:

W celu przyznania użytkownikowi w systemie MySQL możliwości nadawania i modyfikowania uprawnień innym użytkownikom, konieczne jest użycie klauzuli

Aby zrealizować przycisk na stronę internetową zgodnie z wzorem, należy w programie graficznym skorzystać z opcji

Które z poniższych stwierdzeń dotyczy grafiki wektorowej?

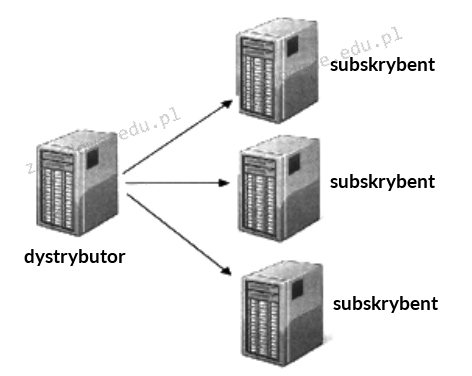

Model fizyczny replikacji bazy danych pokazany na ilustracji to model

Jaką właściwość należy zastosować w kodzie CSS, aby ustawić czcionkę Verdana?

Określ złożoność obliczeniową algorytmu prostego (standardowego) wyszukiwania najmniejszej wartości w zestawie liczb?

Który z wartości atrybutu background-attachment w CSS powinien być użyty, aby tło strony pozostało nieruchome w stosunku do okna przeglądarki?

Jakiego typu mechanizm zabezpieczeń dotyczący uruchamiania aplikacji jest obecny w środowisku wykonawczym platformy .NET Framework?

Aby usunąć nienaturalne wygładzanie ukośnych krawędzi w grafice rastrowej, czyli tak zwane schodkowanie, konieczne jest wykorzystanie filtru

W języku CSS przedstawione w ramce stylizacje będą miały następujące zastosowanie. Kolorem czerwonym zostanie zapisany

h1 i {color: red;} |

Jaki jest efekt wielokrotnego wykonywania kodu PHP?

| if (!isset($_COOKIE["ciastko"])) $zm = 1; else $zm = intval($_COOKIE["ciastko"]) + 1; setcookie("ciastko", $zm); |

W formularzu wartości z pola input o typie number zostały przypisane do zmiennej a, a następnie przetworzone w skrypcie JavaScript w sposób następujący: ```var x = parseInt(a);``` Jakiego typu będzie zmienna x?

Przedstawiony fragment kodu ilustruje działanie

Aby skutecznie zrealizować algorytm, który znajdzie największą z trzech podanych liczb a, b oraz c, wystarczy użyć

Zapis CSS w postaci: ```ul{ list-style-image:url('rys.gif');}``` spowoduje, że na stronie internetowej

Aby baza danych działała poprawnie i konsekwentnie, konieczne jest wprowadzenie w każdej tabeli