Pytanie 1

Adware to program komputerowy

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Adware to program komputerowy

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że

Aby zamontować katalog udostępniony w sieci komputerowej w systemie Linux, należy wykorzystać komendę

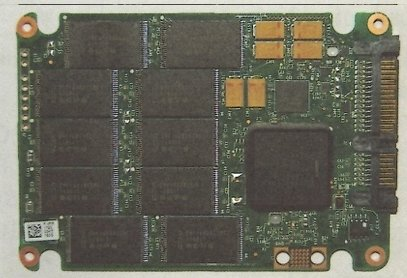

Element systemu komputerowego przedstawiony na ilustracji to

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Jakie protokoły przesyłają cykliczne kopie tablic routingu do sąsiadującego rutera i NIE ZAWIERAJĄ pełnych informacji o dalekich ruterach?

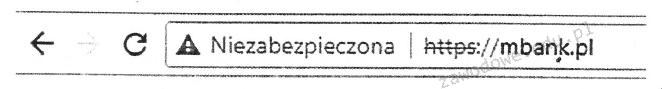

Zidentyfikuj powód pojawienia się komunikatu, który widoczny jest na ilustracji.

Aby zainstalować openSUSE oraz dostosować jego ustawienia, można skorzystać z narzędzia

Wynikiem mnożenia dwóch liczb binarnych 11100110 oraz 00011110 jest liczba

Jakie procesory można wykorzystać w zestawie komputerowym z płytą główną wyposażoną w gniazdo procesora typu Socket AM3?

W systemie Windows ochrona polegająca na ostrzeganiu przed uruchomieniem nierozpoznanych aplikacji i plików pobranych z Internetu jest realizowana przez

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?

Proces zapisu na nośnikach BD-R realizowany jest przy użyciu

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Aby zweryfikować mapę połączeń kabla UTP Cat 5e w sieci lokalnej, konieczne jest wykorzystanie

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Na którym standardowym porcie funkcjonuje serwer WWW wykorzystujący domyślny protokół HTTPS w typowym ustawieniu?

Transmisja danych typu półduplex to transmisja

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

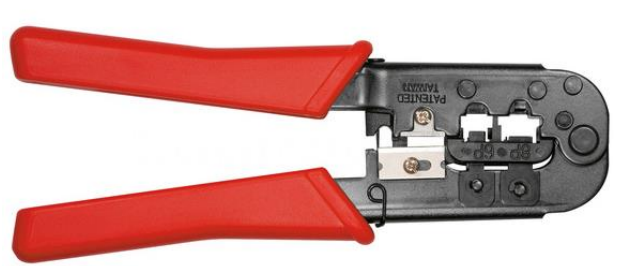

Jakie urządzenie ilustruje zamieszczony rysunek?

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

Na ilustracji zaprezentowano graficzny symbol

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

Thunderbolt stanowi interfejs

W komputerowych stacjach roboczych zainstalowane są karty sieciowe Ethernet 10/100/1000 z interfejsem RJ45. Jakie medium transmisyjne powinno być zastosowane do budowy sieci komputerowej, aby osiągnąć maksymalną przepustowość?

Oblicz koszt realizacji okablowania strukturalnego od 5 punktów abonenckich do panelu krosowego, wliczając wykonanie kabli łączących dla stacji roboczych. Użyto przy tym 50 m skrętki UTP. Każdy punkt abonencki posiada 2 gniazda typu RJ45.

| Materiał | Jednostka | Cena |

|---|---|---|

| Gniazdo podtynkowe 45x45, bez ramki, UTP 2xRJ45 kat.5e | szt. | 17 zł |

| UTP kabel kat.5e PVC 4PR 305m | karton | 305 zł |

| RJ wtyk UTP kat.5e beznarzędziowy | szt. | 6 zł |

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

Skrót określający translację adresów w sieciach to

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Do konserwacji elementów łożyskowanych oraz ślizgowych w urządzeniach peryferyjnych stosuje się

Która z usług pozwala na zdalne zainstalowanie systemu operacyjnego?

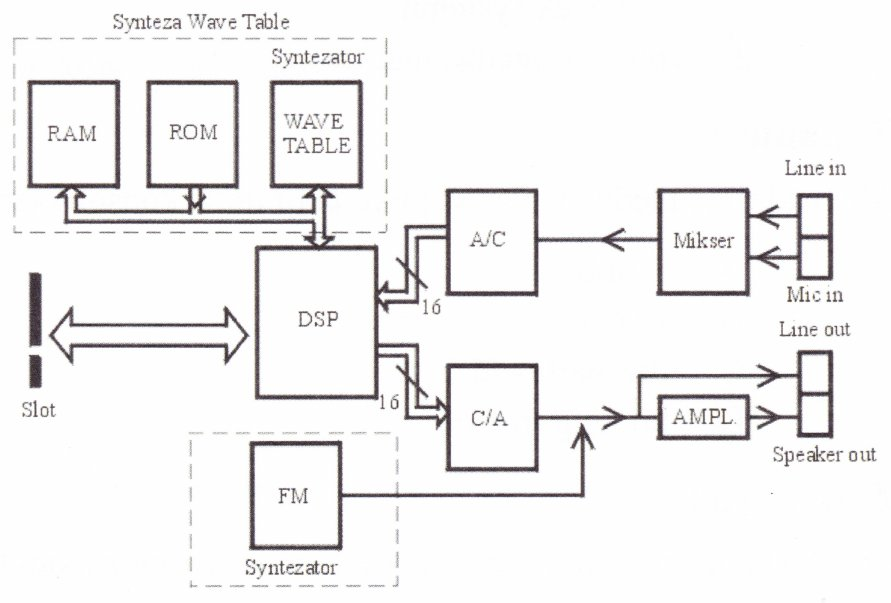

Na ilustracji przedstawiono diagram funkcjonowania

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

W przypadku okablowania strukturalnego opartego na skrętce UTP kat.6, jakie gniazda sieciowe powinny być używane?

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

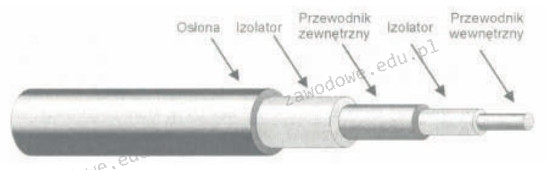

Na ilustracji przedstawiono przekrój kabla

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania