Pytanie 1

Jakie urządzenie należy użyć, aby połączyć sieć lokalną z Internetem?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie należy użyć, aby połączyć sieć lokalną z Internetem?

Jakim skrótem nazywana jest sieć, która korzystając z technologii warstwy 1 i 2 modelu OSI, łączy urządzenia rozmieszczone na dużych terenach geograficznych?

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

Jakie ograniczenie funkcjonalne występuje w wersji Standard systemu Windows Server 2019?

Parametr, który definiuje stosunek liczby wystąpionych błędnych bitów do ogólnej liczby odebranych bitów, to

Interfejs graficzny Menedżera usług IIS (Internet Information Services) w systemie Windows służy do ustawiania konfiguracji serwera

Jakie dane należy wpisać w adresie przeglądarki internetowej, aby uzyskać dostęp do zawartości witryny ftp o nazwie domenowej ftp.biuro.com?

Która z poniższych właściwości kabla koncentrycznego RG-58 sprawia, że nie jest on obecnie stosowany w budowie lokalnych sieci komputerowych?

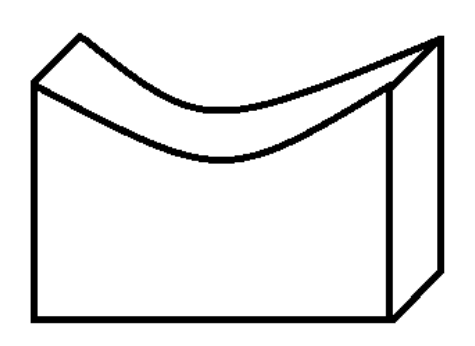

Narzędzie przedstawione na zdjęciu to

Jaką maksymalną liczbę komputerów można zaadresować adresami IP w klasie C?

Zarządzanie uprawnieniami oraz zdolnościami użytkowników i komputerów w sieci z systemem Windows serwerowym zapewniają

Jakie urządzenie powinno być użyte do połączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?

Na rysunku jest przedstawiony symbol graficzny

Oblicz całkowity koszt kabla UTP Cat 6, który posłuży do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia odległość między punktem abonenckim a punktem dystrybucyjnym wynosi 8 m, a cena brutto 1 m kabla to 1 zł. W obliczeniach należy uwzględnić dodatkowe 2 m kabla na każdy punkt abonencki.

Jakie aktywne urządzenie pozwoli na podłączenie 15 komputerów, drukarki sieciowej oraz rutera do sieci lokalnej za pomocą kabla UTP?

Protokół, który komputery wykorzystują do informowania ruterów w swojej sieci o zamiarze dołączenia do określonej grupy multicastowej lub jej opuszczenia, to

Protokół stworzony do nadzorowania oraz zarządzania urządzeniami w sieci, oparty na architekturze klient-serwer, w którym jeden menedżer kontroluje od kilku do kilkuset agentów to

W jakiej warstwie modelu TCP/IP funkcjonuje protokół DHCP?

Użycie na komputerze z systemem Windows poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwia weryfikację działania usługi w sieci

Aby zarejestrować i analizować pakiety przesyłane w sieci, należy wykorzystać aplikację

Aby aktywować FTP na systemie Windows, konieczne jest zainstalowanie roli

Jakiego protokołu dotyczy port 443 TCP, który został otwarty w zaporze sieciowej?

Do zdalnego administrowania stacjami roboczymi nie używa się

Który z poniższych adresów jest adresem prywatnym zgodnym z dokumentem RFC 1918?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Narzędzie iptables w systemie Linux jest używane do

Aby zrealizować ręczną konfigurację interfejsu sieciowego w systemie LINUX, należy wykorzystać komendę

Protokół, który umożliwia synchronizację zegarów stacji roboczych w sieci z serwerem NCP, to

Urządzenie sieciowe, które umożliwia dostęp do zasobów w sieci lokalnej innym urządzeniom wyposażonym w bezprzewodowe karty sieciowe, to

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest zrealizowanie co najmniej

Kable światłowodowe nie są często używane w lokalnych sieciach komputerowych z powodu

Protokół wykorzystywany do wymiany wiadomości kontrolnych pomiędzy urządzeniami w sieci, takich jak żądanie echa, to

Która z kombinacji: protokół – warstwa, w której dany protokół działa, jest poprawnie zestawiona według modelu TCP/IP?

Punkty abonenckie są rozmieszczone w równych odstępach, do nawiązania połączenia z najbliższym punktem wymagane jest 4 m kabla, a z najdalszym - 22 m. Koszt zakupu 1 m kabla wynosi 1 zł. Jaką kwotę trzeba przeznaczyć na zakup kabla UTP do połączenia 10 podwójnych gniazd abonenckich z punktem dystrybucyjnym?

Zadaniem serwera jest rozgłaszanie drukarek w obrębie sieci, kolejka zadań do wydruku oraz przydzielanie uprawnień do korzystania z drukarek?

Jakie protokoły sieciowe są typowe dla warstwy internetowej w modelu TCP/IP?

W systemach Microsoft Windows, polecenie netstat –a pokazuje

Który z zakresów adresów IPv4 jest właściwie przyporządkowany do klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 |

|---|---|

| 1.0.0.0 ÷ 127.255.255.255 | A |

| 128.0.0.0 ÷ 191.255.255.255 | B |

| 192.0.0.0 ÷ 232.255.255.255 | C |

| 233.0.0.0 ÷ 239.255.255.255 | D |

Jakie polecenie w systemie Windows należy wykorzystać do obserwacji listy aktywnych połączeń karty sieciowej w komputerze?

Administrator zamierza udostępnić folder C:\instrukcje w sieci trzem użytkownikom należącym do grupy Serwisanci. Jakie rozwiązanie powinien wybrać?