Pytanie 1

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

Ilustracja pokazuje rezultat testu sieci komputerowej za pomocą komendy

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

Który z komponentów NIE JEST zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1x PCI-Ex16, 2x PCI-Ex1, 4x SATA III, 2x DDR4- max 32 GB, 1x D-SUB, 1x DVI-D, ATX?

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

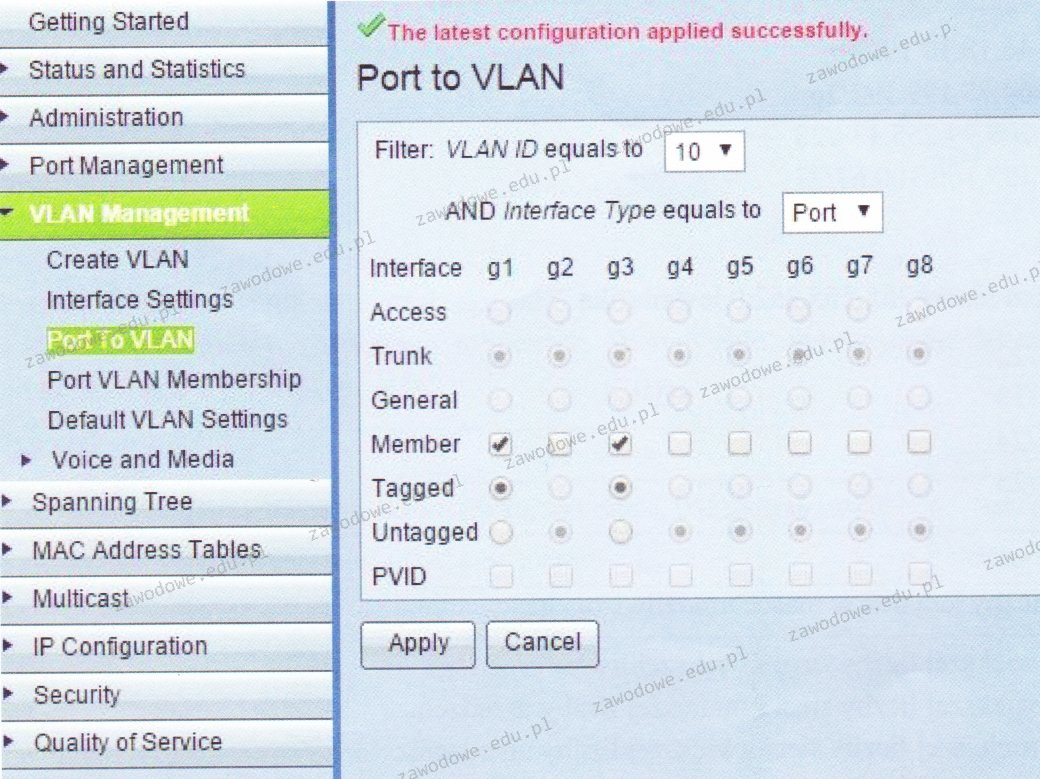

Na ilustracji przedstawiona jest konfiguracja

Zgodnie z ustawą z 14 grudnia 2012 roku o odpadach, wymagane jest

Który z poniższych systemów operacyjnych jest systemem typu open-source?

Wykorzystane kasety od drukarek powinny być

Aby stworzyć partycję w systemie Windows, należy skorzystać z narzędzia

Jak w systemie Windows Professional można ustalić czas działania drukarki oraz jej uprawnienia do drukowania?

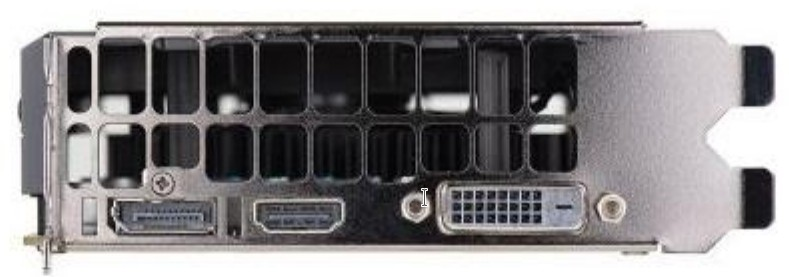

Do jakiego złącza, które pozwala na podłączenie monitora, jest wyposażona karta graficzna pokazana na ilustracji?

Jakiego materiału używa się w drukarkach tekstylnych?

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

Który z komponentów komputera można wymienić bez konieczności wyłączania zasilania?

Do czego służy polecenie 'ping' w systemie operacyjnym?

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

Jakie polecenie służy do obserwowania lokalnych połączeń?

Na ilustracji przedstawiono sieć komputerową w danej topologii

Drukarka fotograficzna ma bardzo brudną obudowę oraz wyświetlacz. Aby usunąć zabrudzenia bez ich uszkodzenia, należy użyć

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

Wartości 1001 i 100 w pliku /etc/passwd wskazują na

| student:x:1001:100:Jan Kowalski:/home/student:/bin/bash |

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Jaką maskę domyślną mają adresy IP klasy B?

Nazwa licencji oprogramowania komputerowego, które jest dystrybuowane bezpłatnie, lecz z ograniczoną przez twórcę funkcjonalnością w porównaniu do pełnej, płatnej wersji, gdzie po upływie 30 dni zaczynają się wyświetlać reklamy oraz przypomnienia o konieczności rejestracji, to

Liczby zapisane w systemie binarnym jako 10101010 oraz w systemie heksadecymalnym jako 2D odpowiadają następującym wartościom:

Jak nazywa się topologia fizyczna sieci, która wykorzystuje fale radiowe jako medium transmisyjne?

Na zdjęciu pokazano złącza

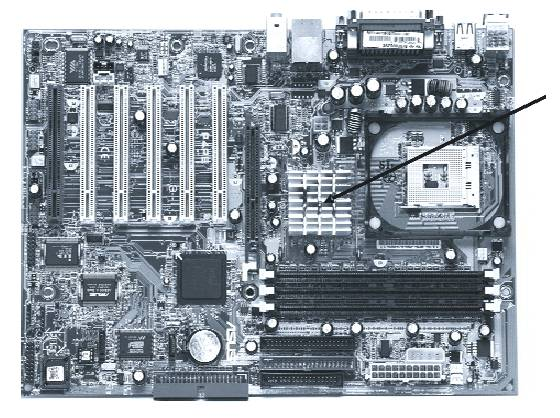

Na ilustracji pokazano płytę główną komputera. Strzałką wskazano

Możliwą przyczyną usterki drukarki igłowej może być awaria

Z powodu uszkodzenia kabla typu skrętka utracono dostęp między przełącznikiem a stacją roboczą. Który instrument pomiarowy powinno się wykorzystać, aby zidentyfikować i naprawić problem bez wymiany całego kabla?

W czterech różnych sklepach dostępny jest ten sam komputer w odmiennych cenach. Gdzie można go kupić najtaniej?

| Sklep | Cena netto | Podatek | Informacje dodatkowe |

|---|---|---|---|

| A. | 1500 zł | 23% | Rabat 5% |

| B. | 1600 zł | 23% | Rabat 15% |

| C. | 1650 zł | 23% | Rabat 20% |

| D. | 1800 zł | 23% | Rabat 25 % |

W projekcie sieci komputerowej przewiduje się użycie fizycznych adresów kart sieciowych. Która warstwa modelu ISO/OSI odnosi się do tych adresów w komunikacji?

Przedstawione narzędzie podczas naprawy zestawu komputerowego przeznaczone jest do

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

Jakie polecenie w systemie Linux prawidłowo ustawia kartę sieciową, przypisując adres IP oraz maskę sieci dla interfejsu eth1?