Pytanie 1

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Co oznacza pojęcie 'hoisting' w JavaScript?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Które narzędzie służy do tworzenia makiet interfejsu użytkownika (UI mockups)?

Co oznacza skrót CDN w kontekście aplikacji webowych?

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Jaką cechą charakteryzuje się sieć asynchroniczna?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

int[,] array = new int[3, 3];

Który z wymienionych parametrów określa prędkość procesora?

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Jakie narzędzie najlepiej wykorzystać do testowania API REST?

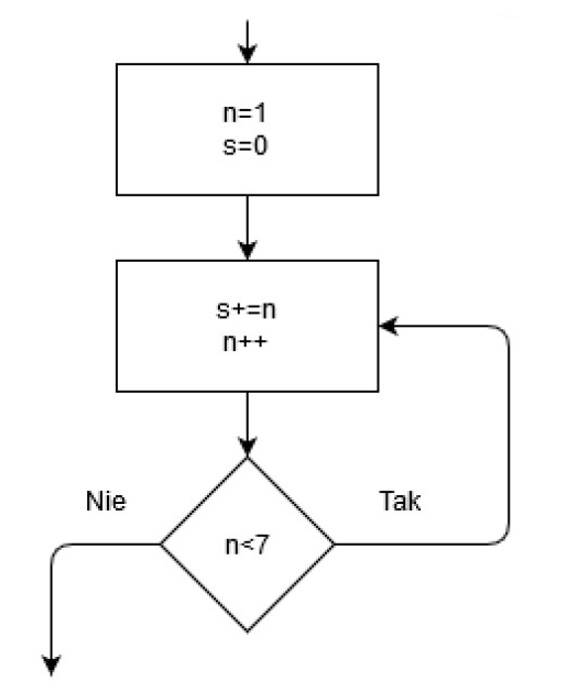

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Który z poniższych nie jest typem danych w języku JavaScript?

Jaką kategorię reprezentuje typ danych "array"?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Który protokół jest używany do bezpiecznej komunikacji przez Internet?

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

| Pracownik | Znajomość technologii lub programów |

|---|---|

| Anna | Inkscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

Jaką nazwę nosi framework CSS, który służy do definiowania wyglądu stron internetowych i którego klasy zostały użyte w przedstawionym przykładzie?

<div class="col-sm-3 col-md-6 col-lg-4"> <button class="btn btn-primary dropdown-toggle" type="button"> </button> </div>

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jaką rolę pełni instrukcja throw w języku C++?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

| To prosta metoda sortowania opierająca się na cyklicznym porównywaniu par sąsiadujących ze sobą elementów i zamianie ich miejscami w przypadku, kiedy kryterium porządkowe zbioru nie zostanie spełnione. Operacje te wykonywane są dopóki występują zmiany, czyli tak długo, aż cały zbiór zostanie posortowany. |

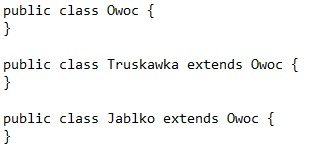

W zaprezentowanym kodzie ukazano jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

public class Owoc { } public class Truskawka extends Owoc { } public class Jablko extends Owoc { }

Która zasada zwiększa bezpieczeństwo w sieci?

Jaką funkcję pełni operator "|" w języku C++?