Pytanie 1

Dziedziczenie jest używane, gdy zachodzi potrzeba

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Dziedziczenie jest używane, gdy zachodzi potrzeba

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Co będzie wynikiem wykonania poniższego kodu w języku C#?

| string text = "hello world"; var result = string.Join("", text.Split(' ').Select(s => char.ToUpper(s[0]) + s.Substring(1))); Console.Console.WriteLine(result); |

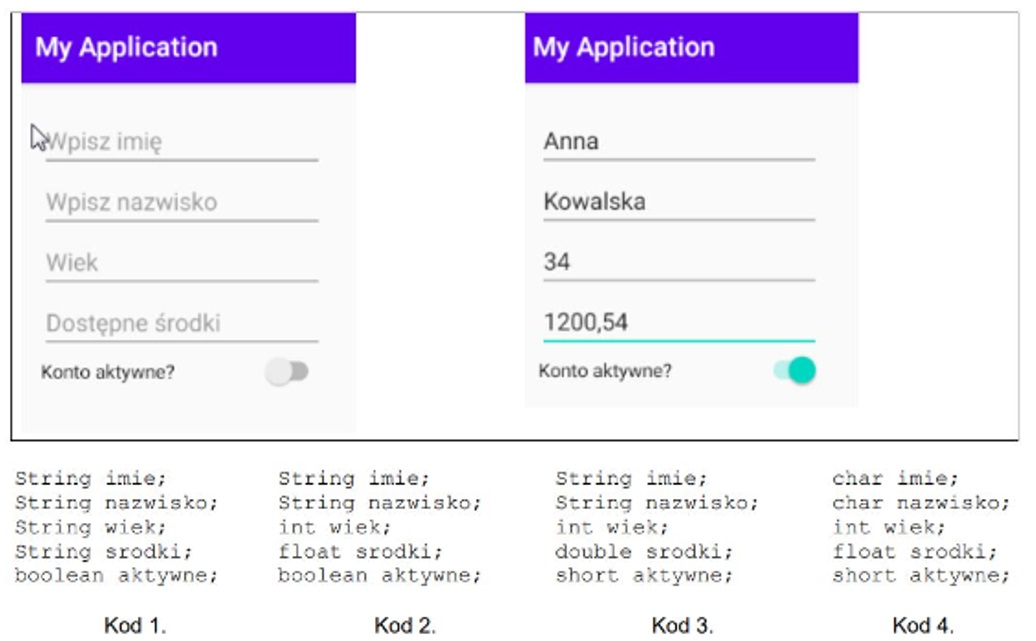

Na zaprezentowanych ilustracjach znajduje się okno aplikacji w wersji początkowej oraz po wprowadzeniu danych. Przyjmując, że pole "Dostępne środki" służy do wprowadzania wartości typu rzeczywistego, wskaż elementy struktury, które najlepiej odpowiadają tym danym?

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

Która z poniższych technologii jest używana do tworzenia animacji na stronach internetowych?

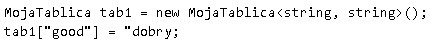

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Która z wymienionych reguł należy do netykiety?

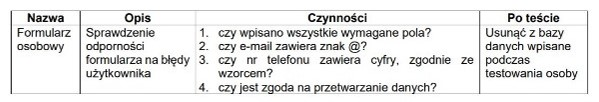

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Który z poniższych wzorców projektowych jest używany do tworzenia pojedynczej instancji klasy w całej aplikacji?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Co to jest PWA (Progressive Web App)?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Co to jest XSS (Cross-Site Scripting)?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Który z objawów może sugerować zawał serca?

Który z poniższych opisów najlepiej definiuje kompilator?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

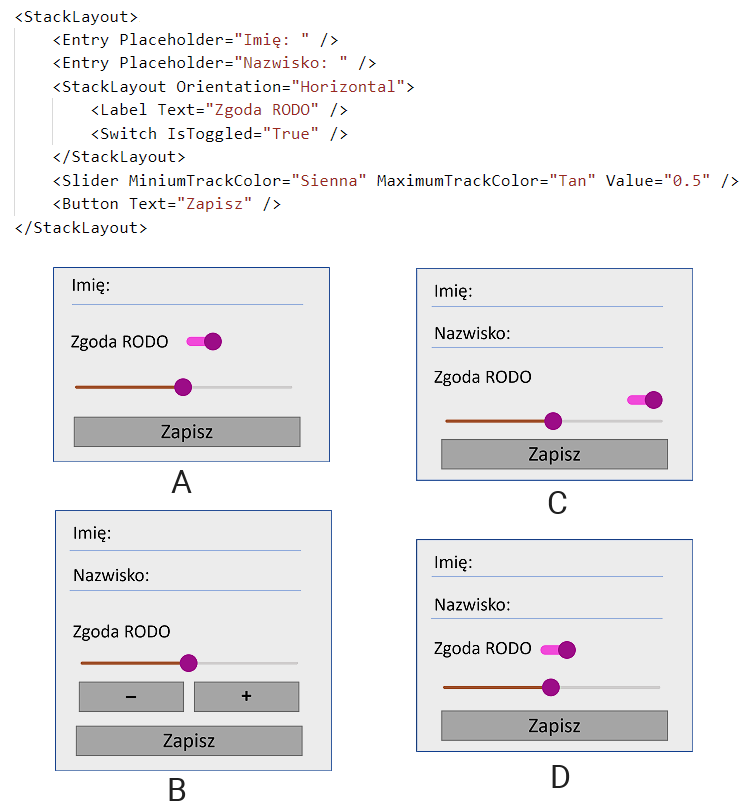

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Która z poniższych technologii jest używana do tworzenia wykresów i animacji w przeglądarce?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

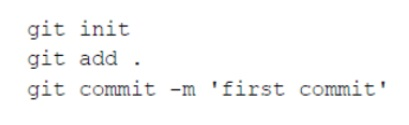

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Kompilator może wygenerować błąd "incompatible types", gdy

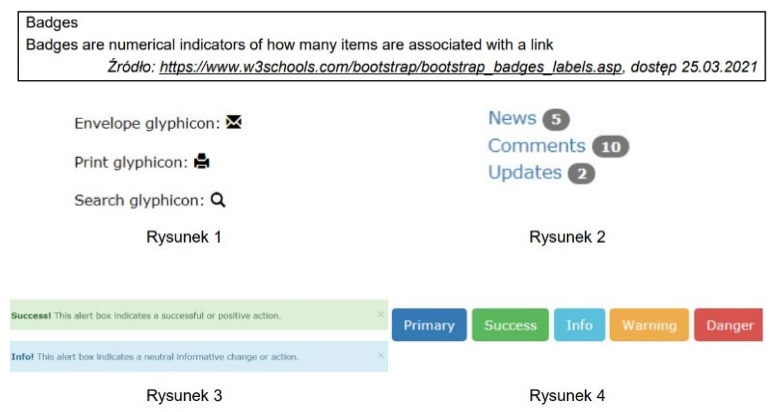

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?