Pytanie 1

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Który interfejs pozwala na korzystanie ze sterowników oraz oprogramowania systemu operacyjnego, umożliwiając m.in. przesył danych pomiędzy pamięcią systemową a dyskiem SATA?

Granice domeny kolizyjnej nie są określane przez porty takich urządzeń jak

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

Jaki pasywny komponent sieciowy powinno się wykorzystać do podłączenia przewodów z wszystkich gniazd abonenckich do panelu krosowniczego umieszczonego w szafie rack?

CommView oraz WireShark to aplikacje wykorzystywane do

Główna rola serwera FTP polega na

Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

Jakie jest zadanie programu Wireshark?

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

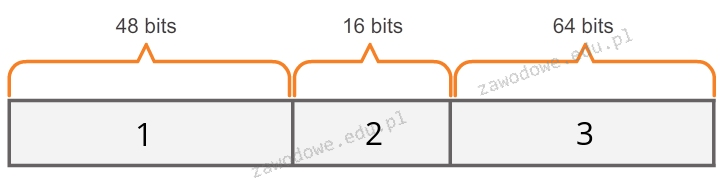

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Interfejs, którego magistrala kończy się elementem przedstawionym na ilustracji, jest typowy dla

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

Aby zintegrować komputer z siecią LAN, należy użyć interfejsu

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

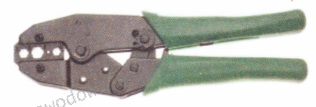

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, należy umieścić kabel dołączony do drukarki w porcie

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

C:\Users\Właściciel>ping -n 1 wp.pl

Pinging wp.pl [212.77.98.9] with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=17ms TTL=54

Ping statistics for 212.77.98.9:

Packets: Sent = 1, Received = 1, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

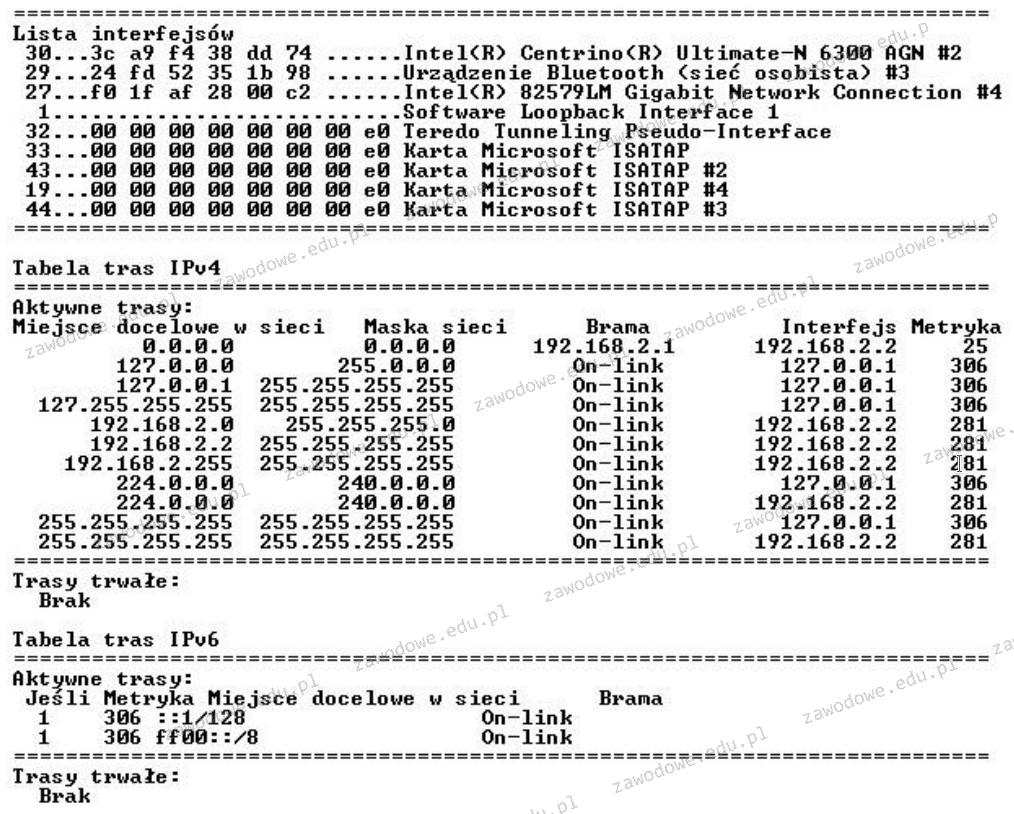

Minimum = 17ms, Maximum = 17ms, Average = 17msJaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

Jaką konfigurację sieciową może mieć komputer, który należy do tej samej sieci LAN, co komputer z adresem 10.8.1.10/24?

Na ilustracji zaprezentowano strukturę topologiczną

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Usługa, która odpowiada za przekształcanie nazw domenowych na adresy IP, to

Wirus komputerowy to aplikacja, która

Aby osiągnąć wysoką jakość połączeń głosowych VoIP kosztem innych przesyłanych informacji, konieczne jest włączenie i skonfigurowanie na routerze usługi

Jakie informacje można uzyskać za pomocą programu Wireshark?

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Administrator powinien podzielić sieć o adresie 193.115.95.0 z maską 255.255.255.0 na 8 równych podsieci. Jaką maskę sieci powinien wybrać administrator?

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Planowanie wykorzystania przestrzeni na dysku komputera do gromadzenia i udostępniania informacji takich jak pliki oraz aplikacje dostępne w sieci, a także ich zarządzanie, wymaga skonfigurowania komputera jako

Jakie polecenie w systemie Windows należy użyć, aby ustalić liczbę ruterów pośrednich znajdujących się pomiędzy hostem źródłowym a celem?

Na diagramie okablowania strukturalnego przy jednym z komponentów znajduje się oznaczenie MDF. Z którym punktem dystrybucji jest powiązany ten komponent?

Na ilustracji złącze monitora, które zostało zaznaczone czerwoną ramką, będzie współdziałać z płytą główną posiadającą interfejs

Jaką klasę reprezentuje adres IPv4 w postaci binarnej 00101000 11000000 00000000 00000001?

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to