Pytanie 1

Przekazywanie tokena (ang. token) ma miejsce w sieci o topologii fizycznej

Wynik: 4/40 punktów (10,0%)

Wymagane minimum: 20 punktów (50%)

Przekazywanie tokena (ang. token) ma miejsce w sieci o topologii fizycznej

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia sieciowe są połączone z jednym centralnym urządzeniem?

Który standard technologii bezprzewodowej pozwala na osiągnięcie przepustowości większej niż 54 Mbps?

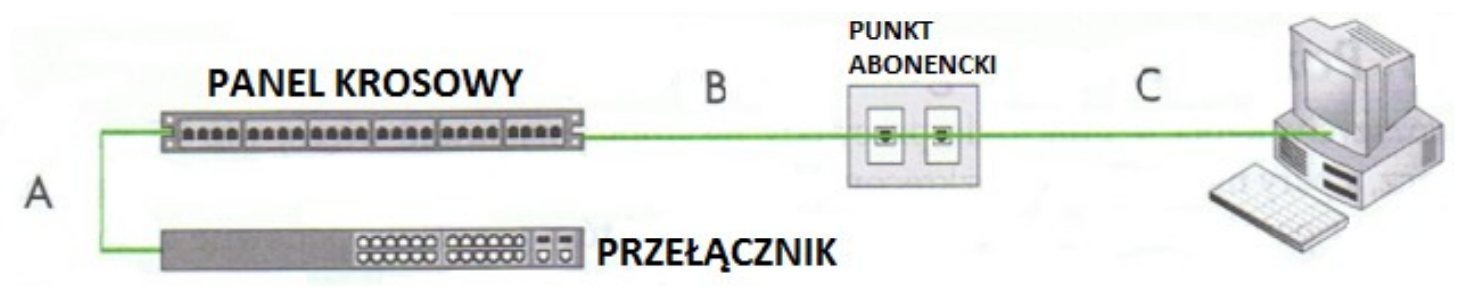

Zgodnie z normą PN-EN 50174 dopuszczalna łączna długość kabla połączeniowego pomiędzy punktem abonenckim a komputerem i kabla krosowniczego (A+C) wynosi

Brak odpowiedzi na to pytanie.

Kontrola pasma (ang. bandwidth control) w przełączniku to funkcjonalność

Brak odpowiedzi na to pytanie.

Na ilustracji przedstawiono symbol

Brak odpowiedzi na to pytanie.

Jakie narzędzie należy zastosować do zakończenia kabli UTP w module keystone z wkładkami typu 110?

Brak odpowiedzi na to pytanie.

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje ruch, a następnie

Brak odpowiedzi na to pytanie.

Parametr NEXT wskazuje na zakłócenie wywołane oddziaływaniem pola elektromagnetycznego

Brak odpowiedzi na to pytanie.

W strukturze hierarchicznej sieci komputery należące do użytkowników znajdują się w warstwie

Brak odpowiedzi na to pytanie.

W celu zagwarantowania jakości usług QoS, w przełącznikach warstwy dostępu wdraża się mechanizm

Brak odpowiedzi na to pytanie.

Który ze wskaźników okablowania strukturalnego definiuje stosunek mocy testowego sygnału w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Brak odpowiedzi na to pytanie.

Adres MAC (Medium Access Control Address) stanowi sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Brak odpowiedzi na to pytanie.

Przy projektowaniu sieci przewodowej, która ma maksymalną prędkość transmisji wynoszącą 1 Gb/s, a maksymalna długość między punktami sieci nie przekracza 100 m, jakie medium transmisyjne powinno być zastosowane?

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600 m?

Brak odpowiedzi na to pytanie.

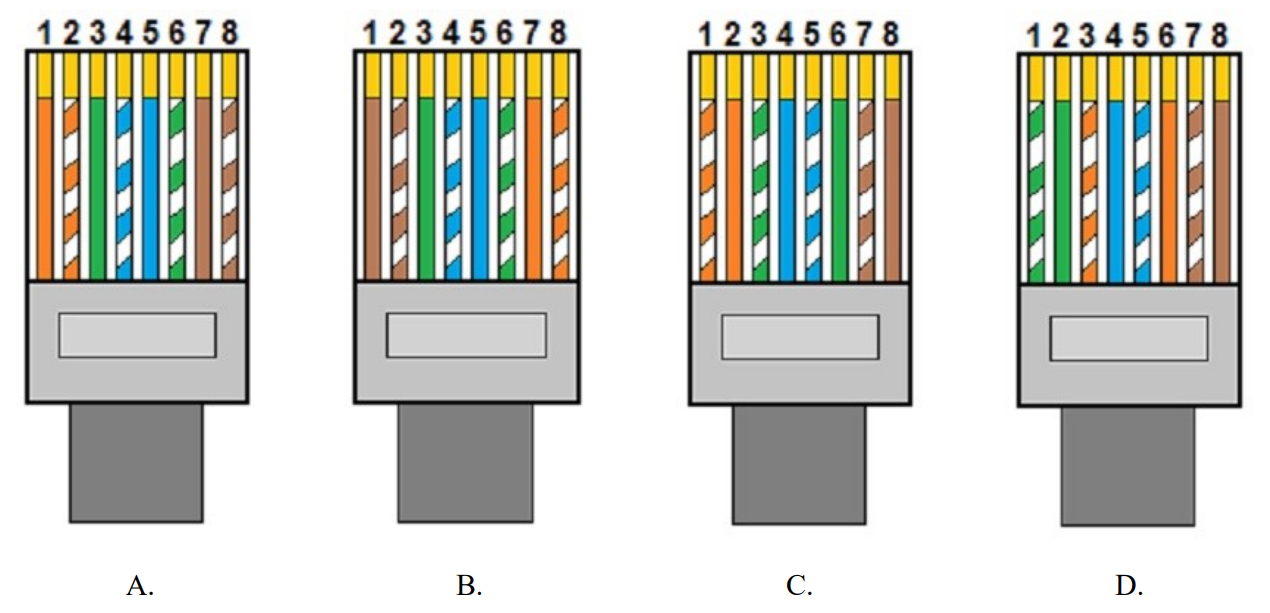

Który rysunek przedstawia ułożenie żył przewodu UTP we wtyku 8P8C zgodnie z normą TIA/EIA-568-A, sekwencją T568A?

Brak odpowiedzi na to pytanie.

Z powodu uszkodzenia kabla typu skrętka zanikło połączenie pomiędzy przełącznikiem a komputerem stacjonarnym. Jakie urządzenie pomiarowe powinno zostać wykorzystane do identyfikacji i naprawy usterki, aby nie było konieczne wymienianie całego kabla?

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne powinno się zastosować do połączenia urządzeń sieciowych oddalonych o 110 m w pomieszczeniach, gdzie występują zakłócenia EMI?

Brak odpowiedzi na to pytanie.

Podłączając wszystkie elementy sieciowe do switcha, wykorzystuje się topologię fizyczną

Brak odpowiedzi na to pytanie.

Aby umożliwić komunikację pomiędzy sieciami VLAN, wykorzystuje się

Brak odpowiedzi na to pytanie.

Które z zestawień: urządzenie – realizowana funkcja jest niepoprawne?

Brak odpowiedzi na to pytanie.

W sieci o strukturze zaleca się, aby na powierzchni o wymiarach

Brak odpowiedzi na to pytanie.

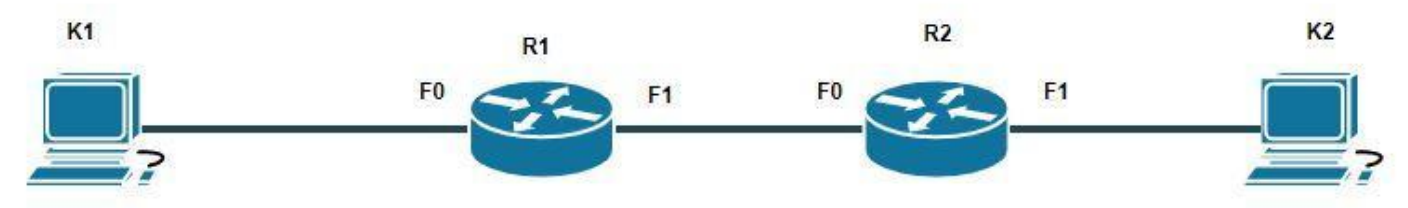

Ramka z danymi jest wysyłana z komputera K1 do komputera K2. Które adresy źródłowe IP oraz MAC będą w ramce wysyłanej z rutera R1 do R2?

| IP | MAC | |

| K1 | 192.168.1.10/24 | 1AAAAA |

| K2 | 172.16.1.10/24 | 2BBBBB |

| R1 - interfejs F0 | 192.168.1.1/24 | BBBBBB |

| R1 - interfejs F1 | 10.0.0.1/30 | CCCCCC |

| R2- interfejs F0 | 10.0.0.2/30 | DDDDDD |

| R2- interfejs F1 | 172.16.1.1/24 | EEEEEE |

Brak odpowiedzi na to pytanie.

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, z których jedno prowadzi do najbliższego sąsiada, a dane są przesyłane z jednego komputera do następnego w formie pętli?

Brak odpowiedzi na to pytanie.

Aby zapewnić, że jedynie wybrane urządzenia mają dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Brak odpowiedzi na to pytanie.

Jaka jest kolejność przewodów we wtyku RJ45 zgodnie z sekwencją połączeń T568A?

| Kolejność 1 | Kolejność 2 | Kolejność 3 | Kolejność 4 |

| 1. Biało-niebieski 2. Niebieski 3. Biało-brązowy 4. Brązowy 5. Biało-zielony 6. Zielony 7. Biało-pomarańczowy 8. Pomarańczowy | 1. Biało-pomarańczowy 2. Pomarańczowy 3. Biało-zielony 4. Niebieski 5. Biało-niebieski 6. Zielony 7. Biało-brązowy 8. Brązowy | 1. Biało-brązowy 2. Brązowy 3. Biało-pomarańczowy 4. Pomarańczowy 5. Biało-zielony 6. Niebieski 7. Biało-niebieski 8. Zielony | 1. Biało-zielony 2. Zielony 3. Biało-pomarańczowy 4. Niebieski 5. Biało-niebieski 6. Pomarańczowy 7. Biało-brązowy 8. Brązowy |

Brak odpowiedzi na to pytanie.

Jakim skrótem nazywana jest sieć, która korzystając z technologii warstwy 1 i 2 modelu OSI, łączy urządzenia rozmieszczone na dużych terenach geograficznych?

Brak odpowiedzi na to pytanie.

Jak można zidentyfikować przeciążenie w sieci lokalnej LAN?

Brak odpowiedzi na to pytanie.

Oblicz całkowity koszt kabla UTP Cat 6, który posłuży do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia odległość między punktem abonenckim a punktem dystrybucyjnym wynosi 8 m, a cena brutto 1 m kabla to 1 zł. W obliczeniach należy uwzględnić dodatkowe 2 m kabla na każdy punkt abonencki.

Brak odpowiedzi na to pytanie.

Przy projektowaniu sieci LAN o wysokiej wydajności w warunkach silnych zakłóceń elektromagnetycznych, które medium transmisyjne powinno zostać wybrane?

Brak odpowiedzi na to pytanie.

Aby chronić sieć przed zewnętrznymi atakami, warto rozważyć nabycie

Brak odpowiedzi na to pytanie.

Ruter otrzymał pakiet, który jest adresowany do komputera w innej sieci. Adres IP, który jest celem pakietu, nie znajduje się w sieci bezpośrednio podłączonej do rutera, a tablica routingu nie zawiera informacji na jego temat. Brama ostateczna nie została skonfigurowana. Jaką decyzję podejmie ruter?

Brak odpowiedzi na to pytanie.

Jakiego elementu pasywnego sieci należy użyć do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

Brak odpowiedzi na to pytanie.

Parametr, który definiuje stosunek liczby wystąpionych błędnych bitów do ogólnej liczby odebranych bitów, to

Brak odpowiedzi na to pytanie.

Przynależność komputera do danej sieci wirtualnej nie może być ustalana na podstawie

Co oznacza skrót WAN?

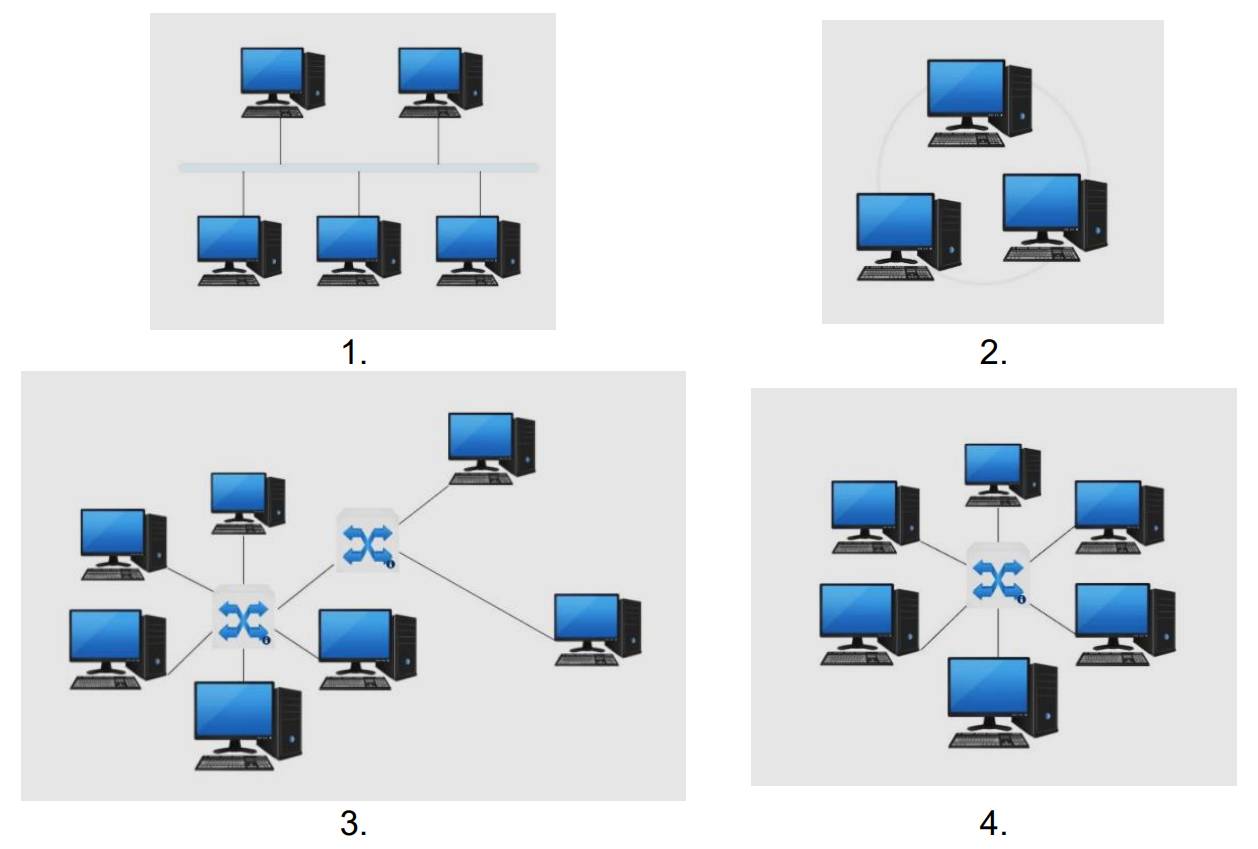

Na którym rysunku przedstawiono topologię gwiazdy rozszerzonej?

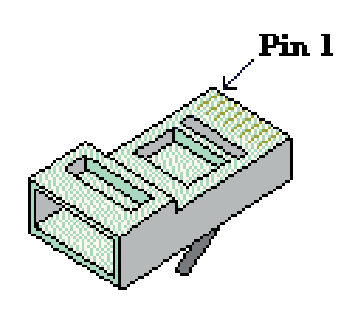

Do zakończenia kabla skręcanego wtykiem 8P8C wykorzystuje się

Jakie urządzenie pozwala na podłączenie drukarki bez karty sieciowej do sieci lokalnej komputerów?

Podczas przetwarzania pakietu przez ruter jego czas życia TTL

Brak odpowiedzi na to pytanie.