Pytanie 1

Wskaż poprawny warunek w języku PHP, który sprawdza brak połączenia z bazą MySQL.

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż poprawny warunek w języku PHP, który sprawdza brak połączenia z bazą MySQL.

Który z podanych formatów pozwala na zapis zarówno dźwięku, jak i obrazu?

Jaką rolę odgrywa kwerenda krzyżowa w systemie baz danych MS Access?

Aby przesłać informacje za pomocą funkcji mysqli_query) w skrypcie PHP, który dodaje do bazy danych dane uzyskane z formularza na stronie internetowej, jako jeden z argumentów trzeba użyć kwerendy

W języku JavaScript zapisano fragment kodu. Po wykonaniu skryptu zmienna x

| <script> var x = 10; x++; console.log(x); </script> |

Wskaż właściwą sekwencję kroków w procesie projektowania relacyjnej bazy danych?

Znacznik <pre> </pre> służy do wyświetlania

Program FileZilla może być użyty do

W bazie danych istnieje tabela ksiazki, która posiada pola: tytul, id_autora, data_wypoz, id_czytelnika. Codziennie tworzony jest raport dotyczący książek wypożyczonych w danym dniu, który wyświetla jedynie tytuły książek. Która kwerenda SQL jest odpowiednia do generowania tego raportu?

Z bazy danych trzeba uzyskać zapytaniem SQL nazwiska pracowników, którzy sprawują funkcję kierownika, a ich wynagrodzenie mieści się w jednostronnie domkniętym przedziale (3000, 4000>. Która klauzula weryfikuje ten warunek?

W HTML, aby dodać obrazek z tekstem przylegającym, umiejscowionym na środku obrazka, trzeba użyć znacznika

Baza danych, która fizycznie znajduje się na wielu komputerach, lecz logicznie postrzegana jako całość, opiera się na architekturze

Które z poniższych stwierdzeń dotyczy skalowania obrazu?

Jakiego protokołu trzeba użyć do przesyłania plików witryny internetowej na serwer hostingowy?

Na tabeli muzyka, przedstawionej na schemacie, wykonano następującą kwerendę SQL. Co zostanie zwrócone przez tę zapytanie? SELECT wykonawca FROM `muzyka` WHERE wykonawca LIKE 'C%w';

Podane zapytanie SQL przyznaje użytkownikowi adam@localhost uprawnienia:

| GRANT SELECT, INSERT, UPDATE, DELETE ON klienci TO adam@localhost |

Zidentyfikuj poprawnie zbudowany warunek w języku PHP, który sprawdza brak połączenia z bazą MySQL.

W relacyjnych bazach danych encja jest przedstawiana przez

Jak powinna wyglądać odpowiednia sekwencja procesów przetwarzania dźwięku z analogowego na cyfrowy?

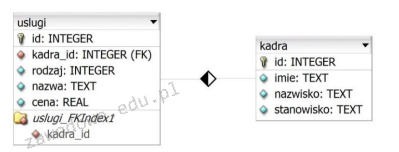

Na podstawie relacji przedstawionej na ilustracji, można stwierdzić, że jest to relacja

Rodzaj programowania, w którym seria poleceń (sekwencja instrukcji) jest traktowana jako program, nazywa się programowaniem

W języku HTML, aby określić słowa kluczowe dla danej strony, należy zastosować zapis

Poniżej przedstawiono fragment kodu obsługującego

<?php if ( !isset($_COOKIE[$nazwa]) ) echo "nie ustawiono!"; else echo "ustawiono, wartość: " . $_COOKIE[$nazwa]; ?>

Utworzono bazę danych z tabelą mieszkańcy, która zawiera pola: nazwisko, imię oraz miasto. Następnie przygotowano poniższe zapytanie do bazy:

SELECT nazwisko, imie FROM mieszkańcy WHERE miasto='Poznań' UNION ALL SELECT nazwisko, imie FROM mieszkańcy WHERE miasto='Kraków';

Wskaż zapytanie, które zwróci takie same dane.

Podaj właściwą sekwencję przy tworzeniu bazy danych?

W programie do edycji grafiki rastrowej, aby skoncentrować się na wybranej części obrazu, nie wpływając na pozostałe jego fragmenty, można zastosować

Które z poniższych zapytań SQL zwróci wszystkie kolumny z tabeli 'produkty'?

Aby film wyglądał płynnie, liczba klatek (które nie nakładają się na siebie) na sekundę powinna wynosić przynajmniej w przedziale

Jakie słowo kluczowe w SQL należy zastosować, aby usunąć powtarzające się rekordy?

Jakie dane zostaną pokazane w wyniku wykonania podanego zapytania SQL na 8 rekordach w tabeli zwierzeta?

| id | rodzaj | imie | wlasciciel | szczepienie | opis |

|---|---|---|---|---|---|

| 1 | 1 | Fafik | Adam Kowalski | 2016 | problemy z uszami |

| 2 | 1 | Brutus | Anna Wysocka | 2016 | zapalenie krtani |

| 4 | 1 | Saba | Monika Nowak | 2015 | antybiotyk |

| 5 | 1 | Alma | Jan Kowalewski | NULL | antybiotyk |

| 6 | 2 | Figaro | Anna Kowalska | NULL | problemy z uszami |

| 7 | 2 | Dika | Katarzyna Kowal | 2016 | operacja |

| 8 | 2 | Fuks | Jan Nowak | 2016 | antybiotyk |

W języku HTML zdefiniowano znacznik a oraz atrybut rel nofollow.

Jakie mechanizmy przydzielania zabezpieczeń, umożliwiające przeprowadzanie operacji na bazie danych, są powiązane z zagadnieniami dotyczącymi zarządzania kontami, użytkownikami oraz uprawnieniami?

Jaką właściwość należy zastosować w stylu CSS, aby określić krój czcionki?

Kod JavaScript uruchomiony w wyniku kliknięcia przycisku ma na celu <img id="i1" src="obraz1.gif"> <button onclick="document.getElementById('i1').src='obraz2.gif'"> test</button>

Zdefiniowana jest tabela uczniowie z polami id, nazwisko, imie oraz klasa. Jakie zapytanie SQL pozwoli nam uzyskać liczbę osób w danym klasa i wskazać jej nazwę?

Fragment tabeli gory prezentuje polskie łańcuchy górskie oraz ich najwyższe szczyty. Przedstaw kwerendę, która oblicza średnią wysokość szczytów dla każdego łańcucha górskiego.

| Id | pasmo | nazwa | wysokosc |

|---|---|---|---|

| 134 | Góry Bystrzyckie | (brak nazwy) | 949 |

| 137 | Góry Bystrzyckie | Anielska Kopa | 871 |

| 74 | Beskid Żywiecki | Babia Góra (Diablak) | 1725 |

| 41 | Beskid Śląski | Barania Góra | 1220 |

| 145 | Góry Karczewskie | Baraniec | 723 |

| 128 | Góry Bardzkie | Bardzka Góra (Kalwaria) | 583 |

| 297 | Tatry | Beskid | 2012 |

DOM oferuje metody oraz właściwości, które w języku JavaScript umożliwiają

W języku PHP do zmiennej a przypisano tekst, w którym wielokrotnie występuje słowo Kowalski. W celu zamiany wszystkich wystąpień słowa Kowalski na słowo Nowak w zmiennej a, należy użyć polecenia

Jakie zadania programistyczne należy wykonać na serwerze?

W języku PHP zmienna o nazwie $_SESSION przechowuje