Pytanie 1

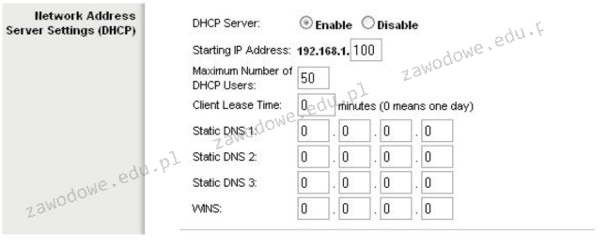

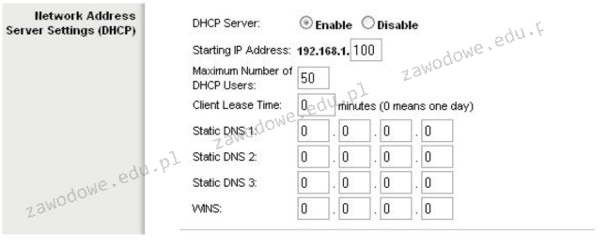

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

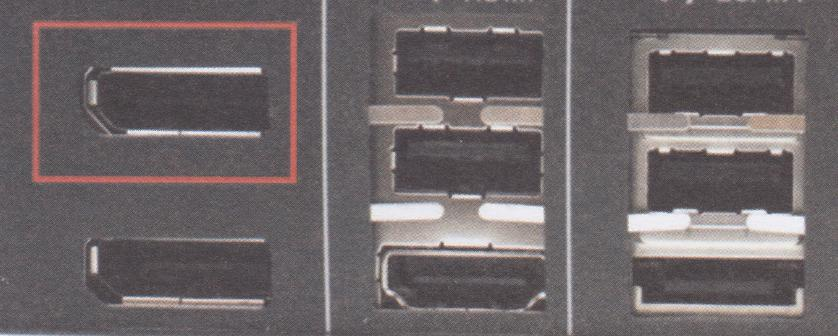

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Aby odzyskać dane z dysku, który został sformatowany, warto użyć programu typu

Jakie znaczenie ma zaprezentowany symbol graficzny?

Jaki jest adres IP urządzenia, które pozwala innym komputerom w lokalnej sieci łączyć się z Internetem?

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do „Zarządzania dokumentami”. Co należy uczynić, aby wyeliminować opisany problem?

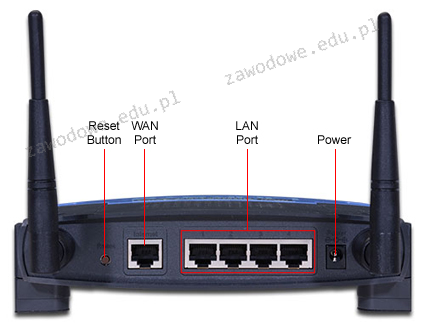

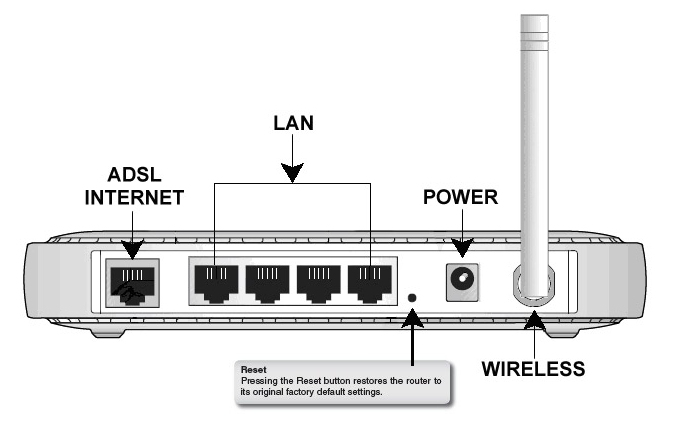

Na ilustracji przedstawiono tylną stronę

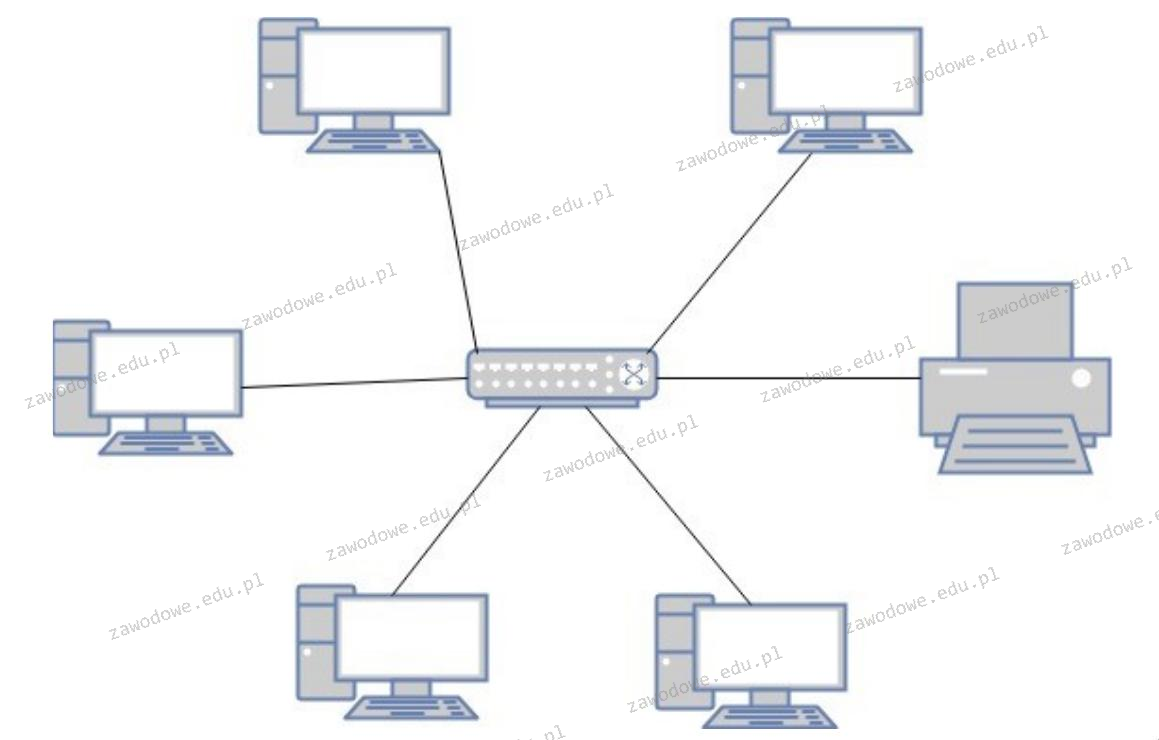

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

W systemie Linux narzędzie iptables jest wykorzystywane do

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

Na zdjęciu ukazano złącze zasilające

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

Najefektywniejszym sposobem dodania skrótu do aplikacji na pulpitach wszystkich użytkowników w domenie będzie

Określ zakres adresów IP z klasy A, który wykorzystywany jest do adresacji prywatnej w sieciach komputerowych?

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Aby umożliwić transfer danych między dwiema odmiennymi sieciami, należy zastosować

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Oblicz całkowity koszt zainstalowania okablowania strukturalnego z 5 punktów abonenckich do panelu krosowego, łącznie z wykonaniem przewodów do stacji roboczych. W tym celu wykorzystano 50m kabla UTP. Punkt abonencki składa się z 2 gniazd typu RJ45.

Zrzut ekranu ilustruje wynik polecenia arp -a. Jak należy zrozumieć te dane?

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Które z podanych poleceń w systemie Windows XP umożliwia sprawdzenie aktualnej konfiguracji adresu IP systemu Windows?

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?

Aby zrealizować aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykonać polecenie

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

Podaj poprawną sekwencję czynności, które należy wykonać, aby przygotować nowy laptop do użycia.

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Na ilustracji widać

Użycie którego z urządzeń może prowadzić do wzrostu liczby kolizji pakietów w sieci?

Wykonanie polecenia ipconfig /renew w trakcie ustawiania interfejsów sieciowych doprowadzi do