Pytanie 1

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

Toner stanowi materiał eksploatacyjny w drukarce

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Jakie będzie całkowite koszty materiałów potrzebnych do zbudowania sieci lokalnej dla 6 komputerów, jeśli do realizacji sieci wymagane są 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci zostały przedstawione w tabeli

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

Z wykorzystaniem polecenia dxdiag uruchomionego z linii komend systemu Windows można

Tester strukturalnego okablowania umożliwia weryfikację

Jakie połączenie bezprzewodowe należy zastosować, aby mysz mogła komunikować się z komputerem?

Thunderbolt to interfejs

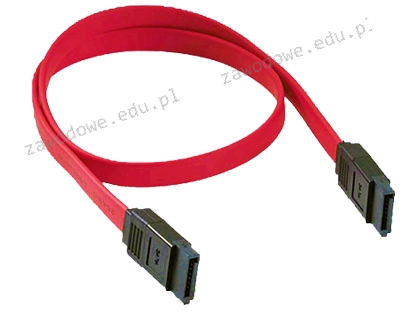

Na ilustracji przedstawiono przewód z wtykami

Który z protokołów jest używany do przesyłania poczty elektronicznej?

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora wysyła sygnał do komputera, co pozwala na określenie pozycji kursora?

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

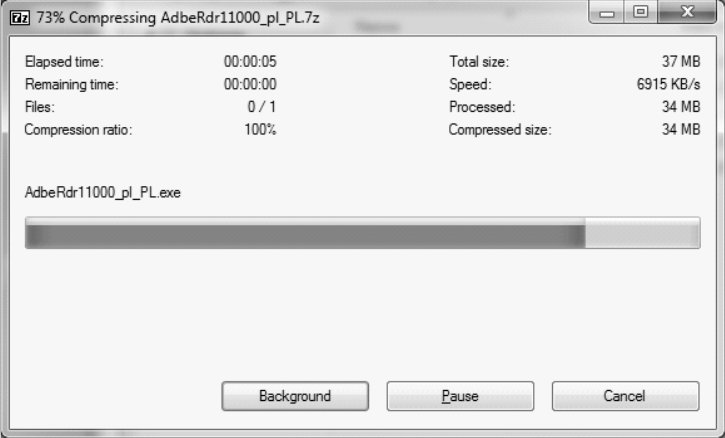

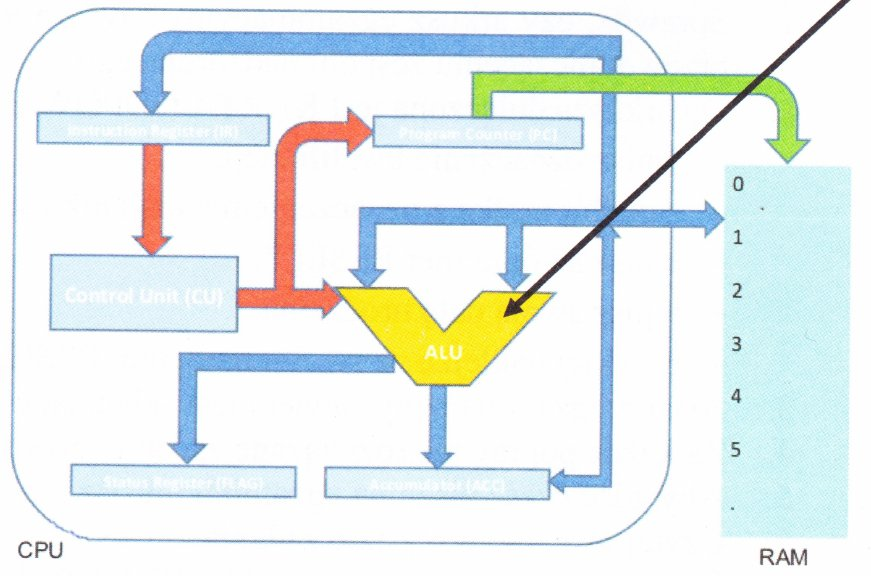

Na dołączonym obrazku ukazano proces

Przedstawiona na diagramie strategia zapisu kopii zapasowych na nośnikach nosi nazwę

| Day | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Media Set | A | A | A | A | A | A | A | A | ||||||||

| B | B | B | B | |||||||||||||

| C | C | C | ||||||||||||||

| E |

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

Ustalenie adresów fizycznych MAC na podstawie adresów logicznych IP jest efektem działania protokołu

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Jaką maskę domyślną mają adresy IP klasy B?

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

Jakim materiałem eksploatacyjnym jest ploter solwentowy?

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Jakie polecenie w systemie Linux pozwala na zarządzanie uprawnieniami do plików oraz katalogów?

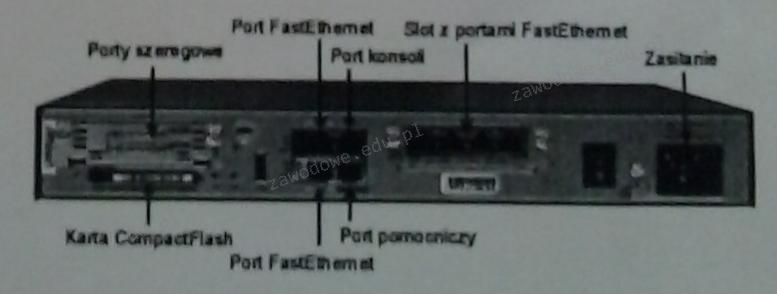

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Termin określający zdolność do rozbudowy sieci to

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Jaki akronim oznacza wydajność sieci oraz usługi, które mają na celu między innymi priorytetyzację przesyłanych pakietów?

Typowym objawem wskazującym na zbliżającą się awarię dysku twardego jest pojawienie się

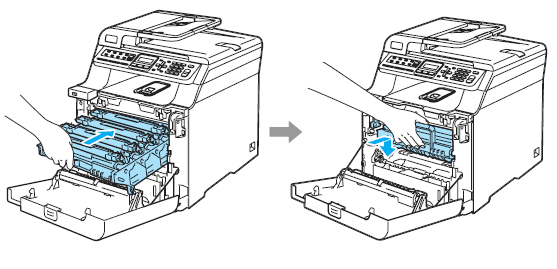

Czynność pokazana na rysunkach ilustruje mocowanie

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

Jakie polecenie trzeba wydać w systemie Windows, aby zweryfikować tabelę mapowania adresów IP na adresy MAC wykorzystywane przez protokół ARP?

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Aby osiągnąć wysoką jakość połączeń głosowych VoIP kosztem innych przesyłanych informacji, konieczne jest włączenie i skonfigurowanie na routerze usługi

W nagłówku ramki standardu IEEE 802.3, który należy do warstwy łącza danych, znajduje się

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?