Pytanie 1

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?

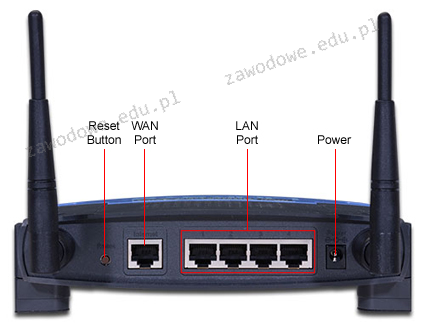

Na ilustracji przedstawiono tylną stronę

Liczba FAFC w systemie heksadecymalnym odpowiada wartości liczbowej

Na ilustracji pokazano końcówkę kabla

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

Wydruk z drukarki igłowej realizowany jest z zastosowaniem zestawu stalowych igieł w liczbie

Ile jest klawiszy funkcyjnych na klawiaturze w układzie QWERTY?

Wartość liczby BACA w systemie heksadecymalnym to liczba

Jakie urządzenie należy zastosować do pomiaru mocy zużywanej przez komputer?

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

Ile różnych sieci obejmują komputery z adresami IP podanymi w tabeli oraz przy standardowej masce sieci?

Druk z drukarki igłowej realizowany jest z wykorzystaniem zestawu stalowych igieł w liczbie

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

W drukarce laserowej do stabilizacji druku na papierze używane są

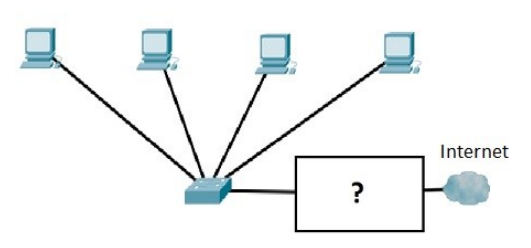

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

Co oznacza standard ACPI w BIOSie komputera?

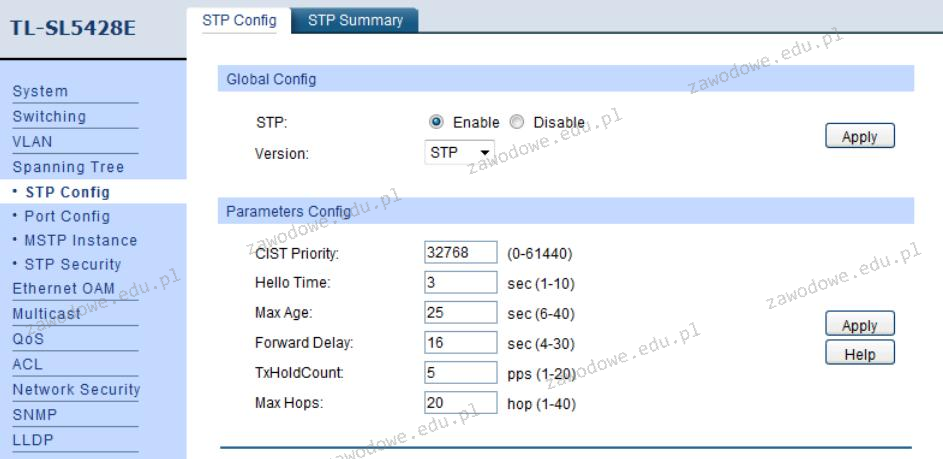

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Termin "PIO Mode" odnosi się do trybu operacyjnego

Podane dane katalogowe odnoszą się do routera z wbudowaną pamięcią masową

| CPU | AtherosAR7161 680MHz |

| Memory | 32MB DDR SDRAM onboard memory |

| Boot loader | RouterBOOT |

| Data storage | 64MB onboard NAND memory chip |

| Ethernet | One 10/100 Mbit/s Fast Ethernet port with Auto-MDI/X |

| miniPCI | One MiniPCI Type IIIA/IIIB slot One MiniPCIe slot for 3G modem only (onboard SIM connector) |

| Wireless | Built in AR2417 802. 11 b/g wireless, 1x MMCX connector |

| Expansion | One USB 2.0 ports (without powering, needs power adapter, available separately) |

| Serial port | One DB9 RS232C asynchronous serial port |

| LEDs | Power, NAND activity, 5 user LEDs |

| Power options | Power over Ethernet: 10..28V DC (except power over datalines). Power jack: 10..28V DC. Includes voltage monitor |

| Dimensions | 105 mm x 105 mm, Weight: 82 g |

| Power consumption | Up to 5W with wireless at full activity |

| Operating System | MikroTik RouterOS v3, Level4 license |

Który z protokołów jest używany do przesyłania poczty elektronicznej?

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Na zdjęciu widać

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

Aktywacja opcji OCR w procesie ustawiania skanera umożliwia

Rysunek obrazuje zasadę działania drukarki

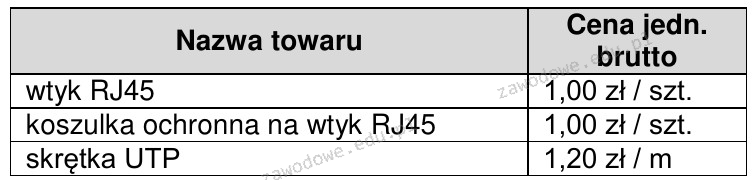

Oblicz całkowity koszt materiałów potrzebnych do zbudowania sieci w topologii gwiazdy dla 3 komputerów z kartami sieciowymi, używając kabli o długości 2 m. Ceny materiałów są wskazane w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |

Wskaż nieprawidłowy sposób podziału dysków MBR na partycje?

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Który rodzaj złącza nie występuje w instalacjach światłowodowych?

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Jakiego protokołu używa się do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

W oznaczeniu procesora INTEL CORE i7-4790 cyfra 4 oznacza

Podczas pracy wskaźnik przewodowej myszy optycznej nie reaguje na przesuwanie urządzenia po padzie, dopiero po odpowiednim ułożeniu myszy kursor zaczyna zmieniać położenie. Objawy te wskazują na uszkodzenie

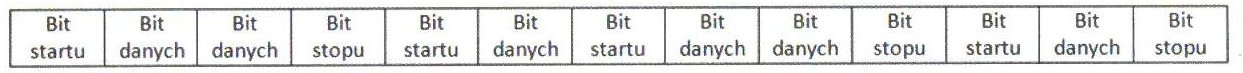

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

Serwer Apache to rodzaj

Głowica drukująca, składająca się z wielu dysz zintegrowanych z mechanizmem drukarki, wykorzystywana jest w drukarce

Na załączonym zdjęciu znajduje się