Pytanie 1

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Jaką topologię fizyczną stosuje się w sieciach z topologią logiczną Token Ring?

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

Brak informacji o parzystości liczby lub o znaku wyniku operacji w ALU może sugerować problemy z funkcjonowaniem

Jaki protokół jest stosowany wyłącznie w sieciach lokalnych, gdzie działają komputery z systemami operacyjnymi firmy Microsoft?

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

Które z poniższych kont nie jest wbudowane w system Windows XP?

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

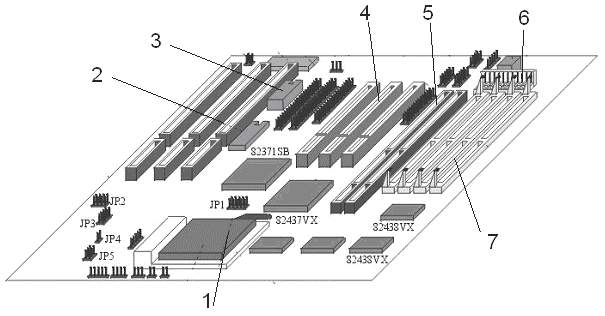

Na schemacie przedstawionej płyty głównej zasilanie powinno być podłączone do gniazda oznaczonego numerem

W systemie Linux program, który odpowiada aplikacji chkdsk z Windows, to

ACPI jest skrótem oznaczającym

Licencja na Office 365 PL Personal (na 1 stanowisko, subskrypcja na 1 rok) ESD jest przypisana do

Posiadacz notebooka pragnie zainstalować w nim dodatkowy dysk twardy. Urządzenie ma jedynie jedną zatokę na HDD. Możliwością rozwiązania tego wyzwania może być użycie dysku z interfejsem

Drukarka, która zapewnia zdjęcia o wysokiej jakości to drukarka

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

Linux egeg-deeesktop 4.8.0-36-generic #36~16.04.1-Ubuntu SMP Sun Feb 5 09:39:41 UTC 2017 i686 i686 i686 GNU/Linux

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

Jakim protokołem posługujemy się do przesyłania dokumentów hipertekstowych?

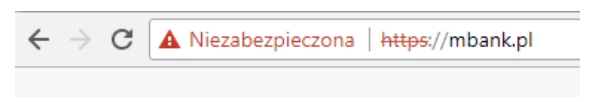

Zidentyfikuj powód pojawienia się komunikatu, który został pokazany na ilustracji

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

Proces zapisu na nośnikach BD-R realizowany jest przy użyciu

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

W jakim systemie występuje jądro hybrydowe (kernel)?

Lista sprzętu kompatybilnego z systemem operacyjnym Windows, publikowana przez firmę Microsoft to

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Jakie urządzenie sieciowe widnieje na ilustracji?

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

Jaką długość w bitach ma adres logiczny IPv6?

Co umożliwia zachowanie jednolitego rozkładu temperatury pomiędzy procesorem a radiatorem?

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

| Thread(s) per core: | 1 |

| Core(s) per socket: | 4 |

| Socket(s): | 1 |

| NUMA node(s): | 1 |

Jaką rolę serwera trzeba zainstalować w systemach z linii Windows Server, aby mogła zostać utworzona nowa strona FTP?

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

Na stronie wydrukowanej przez drukarkę laserową występują jaśniejsze i ciemniejsze fragmenty. W celu usunięcia problemów z jakością oraz nieciągłościami w wydruku, należy

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

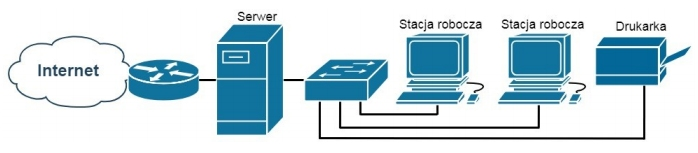

Która funkcja serwera Windows umożliwia użytkownikom końcowym sieci pokazanej na rysunku dostęp do Internetu?

Jaką długość ma adres IP wersji 4?

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?