Pytanie 1

W celu zagwarantowania jakości usług QoS, w przełącznikach warstwy dostępu wdraża się mechanizm

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

W celu zagwarantowania jakości usług QoS, w przełącznikach warstwy dostępu wdraża się mechanizm

The Dude, Cacti oraz PRTG to przykłady aplikacji wykorzystujących protokół SNMP (ang. Simple Network Management Protocol), używanego do

Firma Dyn, której serwery DNS zostały poddane atakowi, potwierdziła, że część incydentu …. miała miejsce z wykorzystaniem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników oraz kontrolerów, nazywany ogólnie „Internetem rzeczy”, został wykorzystany przez przestępców jako botnet – sieć maszyn-zombie. Dotychczas rolę tę w większości pełniły głównie komputery. Cytat ten opisuje atak typu

Usługi na serwerze konfiguruje się za pomocą

Instalator jest w stanie zamontować 5 gniazd w ciągu jednej godziny. Ile wyniesie całkowity koszt materiałów i instalacji 20 natynkowych gniazd sieciowych, jeśli cena jednego gniazda to 5,00 zł, a stawka za roboczogodzinę instalatora wynosi 30,00 zł?

Który ze wskaźników okablowania strukturalnego definiuje stosunek mocy testowego sygnału w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Mechanizm ograniczeń na dysku, który umożliwia kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Którego numeru portu używa usługa FTP do wysyłania komend?

Jak nazywa się protokół używany do komunikacji za pomocą terminala tekstowego?

Która z kombinacji: protokół – warstwa, w której dany protokół działa, jest poprawnie zestawiona według modelu TCP/IP?

Parametr NEXT wskazuje na zakłócenie wywołane oddziaływaniem pola elektromagnetycznego

Jakie urządzenie należy wykorzystać, aby połączyć lokalną sieć z Internetem dostarczanym przez operatora telekomunikacyjnego?

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

Jaką klasę adresów IP reprezentuje publiczny adres 130.140.0.0?

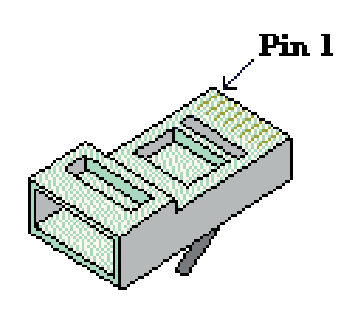

Do zakończenia kabla skręcanego wtykiem 8P8C wykorzystuje się

Którą maskę należy zastosować, aby komputery o adresach IPv4, przedstawionych w tabeli, były przydzielone do właściwych sieci?

| Adresy IPv4 komputerów | Oznaczenie sieci |

|---|---|

| 192.168.10.30 | Sieć 1 |

| 192.168.10.60 | Sieć 1 |

| 192.168.10.130 | Sieć 2 |

| 192.168.10.200 | Sieć 3 |

Jaki jest adres rozgłoszeniowy dla sieci 172.30.0.0/16?

Technologia oparta na architekturze klient-serwer, która umożliwia połączenie odległych komputerów w sieci poprzez szyfrowany tunel, nazywa się

Administrator Active Directory w domenie firma.local zamierza ustanowić mobilny profil dla wszystkich użytkowników. Powinien on być przechowywany na serwerze serwer1, w katalogu pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku na systemie operacyjnym Windows Server. Przydzielone mają tylko uprawnienia "Zarządzanie dokumentami". Co należy wykonać, aby rozwiązać ten problem?

Który z zakresów adresów IPv4 jest właściwie przyporządkowany do klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 |

|---|---|

| 1.0.0.0 ÷ 127.255.255.255 | A |

| 128.0.0.0 ÷ 191.255.255.255 | B |

| 192.0.0.0 ÷ 232.255.255.255 | C |

| 233.0.0.0 ÷ 239.255.255.255 | D |

Jakie polecenie diagnostyczne powinno się wykorzystać do sprawdzenia, czy miejsce docelowe odpowiada oraz w jakim czasie otrzymano odpowiedź?

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

Jaką komendę wykorzystuje się do ustawiania interfejsu sieciowego w systemie Linux?

Który standard protokołu IEEE 802.3 powinien być użyty w środowisku z zakłóceniami elektromagnetycznymi, gdy dystans między punktem dystrybucji a punktem abonenckim wynosi 200 m?

Switch pełni rolę głównego elementu w sieci o topologii

Kontrola pasma (ang. bandwidth control) w przełączniku to funkcjonalność

Podczas realizacji projektu sieci LAN zastosowano medium transmisyjne w standardzie Ethernet 1000Base-T. Która z poniższych informacji jest poprawna?

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

Firma Dyn, której serwery DNS zostały zaatakowane, potwierdziła, że część ataku … miała miejsce dzięki różnym urządzeniom podłączonym do sieci. Ekosystem kamer, czujników oraz kontrolerów, określany ogólnie jako "Internet rzeczy", został wykorzystany przez przestępców jako botnet − sieć zainfekowanych maszyn. Do tej pory tę funkcję pełniły głównie komputery. Jakiego rodzaju atak jest opisany w tym cytacie?

Jaka jest kolejność przewodów we wtyku RJ45 zgodnie z sekwencją połączeń T568A?

| Kolejność 1 | Kolejność 2 | Kolejność 3 | Kolejność 4 |

| 1. Biało-niebieski 2. Niebieski 3. Biało-brązowy 4. Brązowy 5. Biało-zielony 6. Zielony 7. Biało-pomarańczowy 8. Pomarańczowy | 1. Biało-pomarańczowy 2. Pomarańczowy 3. Biało-zielony 4. Niebieski 5. Biało-niebieski 6. Zielony 7. Biało-brązowy 8. Brązowy | 1. Biało-brązowy 2. Brązowy 3. Biało-pomarańczowy 4. Pomarańczowy 5. Biało-zielony 6. Niebieski 7. Biało-niebieski 8. Zielony | 1. Biało-zielony 2. Zielony 3. Biało-pomarańczowy 4. Niebieski 5. Biało-niebieski 6. Pomarańczowy 7. Biało-brązowy 8. Brązowy |

Urządzenia spełniające standard 802.11 g mogą osiągnąć maksymalną prędkość transmisji danych wynoszącą

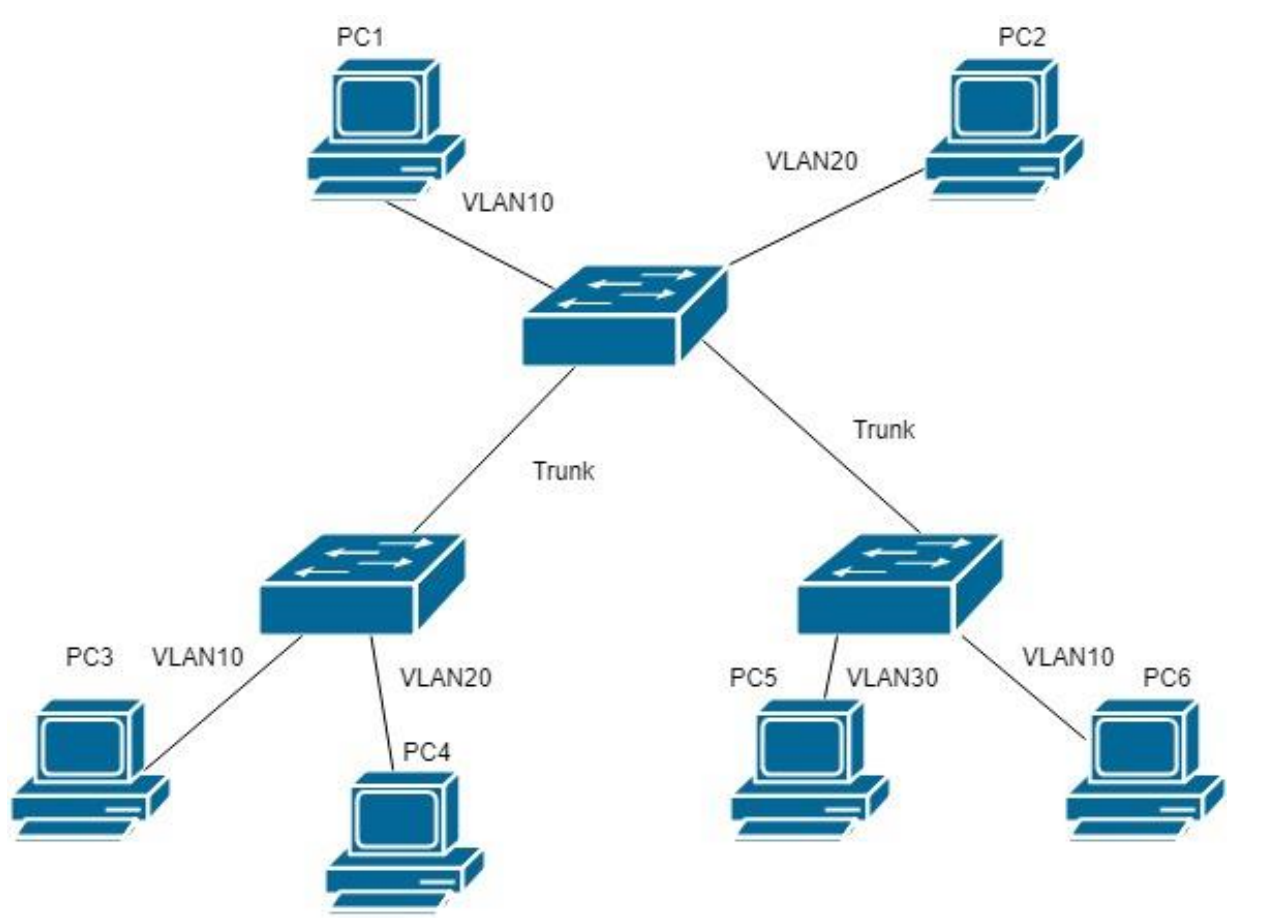

Do których komputerów dotrze ramka rozgłoszeniowa wysyłana ze stacji roboczej PC1?

Jaki adres wskazuje, że komputer jest częścią sieci o adresie IP 192.168.10.64/26?

Polecenie dsadd służy do

Wskaż protokół, którego wiadomości są używane przez polecenie ping?

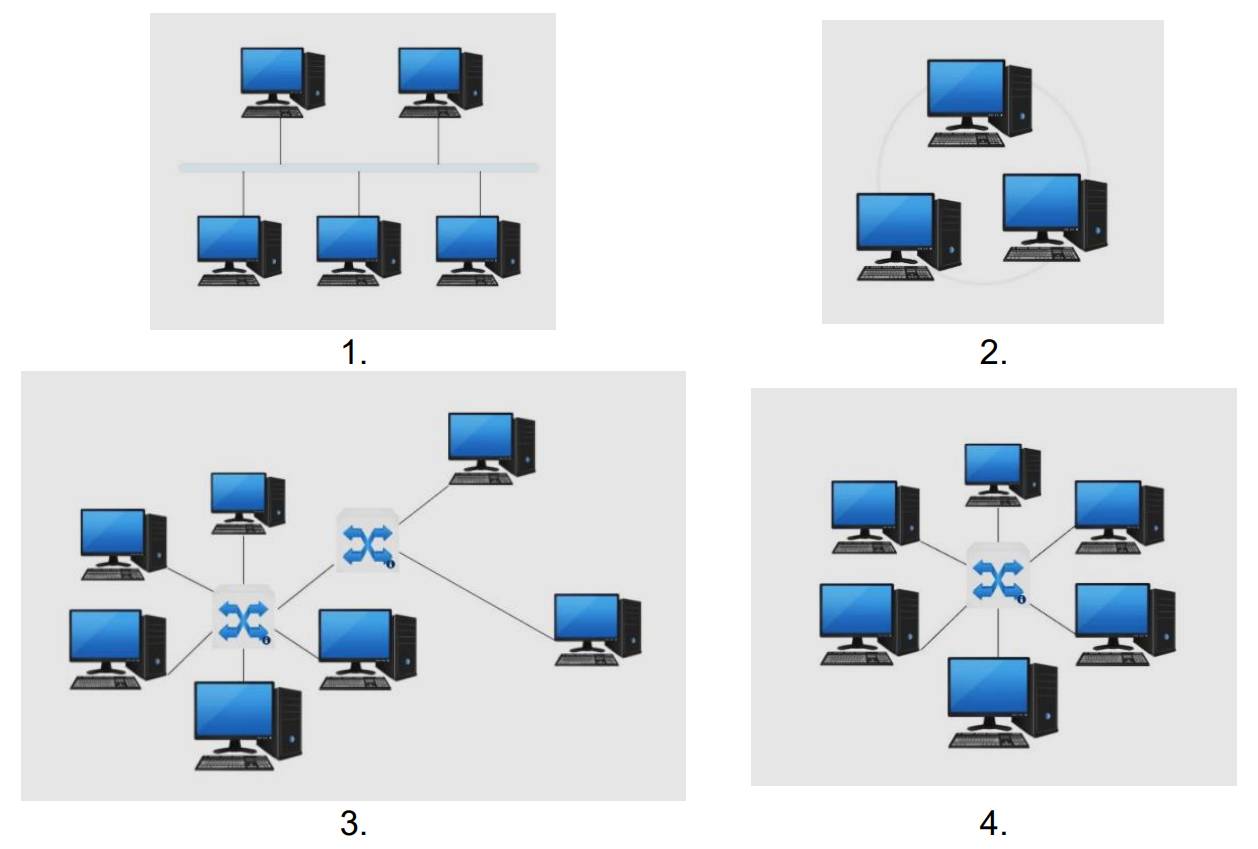

Na którym rysunku przedstawiono topologię gwiazdy rozszerzonej?

Adres MAC (Medium Access Control Address) stanowi sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Aby użytkownicy sieci lokalnej mogli przeglądać strony WWW przez protokoły HTTP i HTTPS, zapora sieciowa powinna pozwalać na ruch na portach