Pytanie 1

Funkcja PHP var_dump() wyświetla informację na temat zmiennej: jej typ i wartość. Wynikiem dla przedstawionego fragmentu kodu jest

|

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Funkcja PHP var_dump() wyświetla informację na temat zmiennej: jej typ i wartość. Wynikiem dla przedstawionego fragmentu kodu jest

|

Która z reguł dotyczących sekcji w języku HTML jest poprawna?

Jak nazwana jest technika dołączania arkusza stylów do dokumentu HTML użyta w podanym kodzie?

| <p style="color:red;">tekst</p> |

W jakim bloku powinien być umieszczony warunek pętli?

Jaką rolę pełni funkcja PHP o nazwie mysql_num_rows()?

Zgodnie z zasadami ACID dotyczącymi przeprowadzania transakcji wymóg izolacji (ang. isolation) wskazuje, że

W języku SQL po wykonaniu poniższego zapytania zostanie

W języku C++ stworzono zmienną char zm1[10]; Jakim typem zmiennej jest ta zmienna?

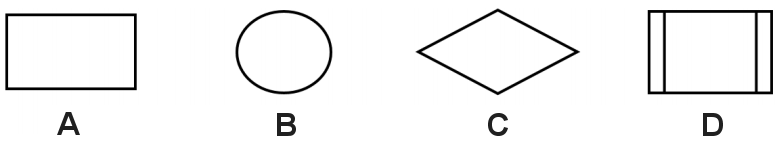

Który z poniższych formatów NIE umożliwia zapis plików animowanych?

W języku PHP chcąc wyświetlić ciąg n znaków @, należy użyć funkcji

|

W trakcie edycji grafiki rastrowej w aplikacji obsługującej kanały, dodanie kanału alfa oznacza

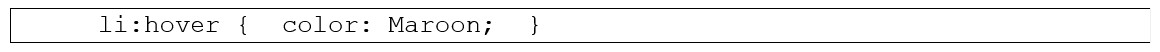

W kodzie CSS użyto stylizacji dla elementu listy, a żadne inne reguły CSS nie zostały ustalone. To zastosowane formatowanie spowoduje, że

Zapytanie MySQL przedstawione poniżej ma na celu

ALTER TABLE ksiazki MODIFY tytul VARCHAR(100) NOT NULL;

W języku PHP użyto funkcji is_int). Które z wymienionych wywołań tej funkcji zwróci wartość TRUE?

Wskaż zdanie, które jest fałszywe w odniesieniu do poniższej definicji funkcji w języku C++?

void zamien(float &x, float &y) { float tmp; tmp = x; x = y; y = tmp; }

Dostępna jest tabela z danymi o mieszkaniach, zawierająca kolumny: adres, metraż, liczba_pokoi, standard, status, cena. Wykonanie poniższej kwerendy SQL SELECT spowoduje wyświetlenie

| SELECT metraz, cena FROM mieszkania WHERE ile_pokoi > 3; |

Która z podanych funkcji w języku PHP zwraca sumę połowy wartości a oraz połowy wartości b?

W CSS, aby określić typ czcionki, powinno się zastosować właściwość

Funkcja phpinfo() umożliwia

Elementem odpowiadającym imieniu Agata w zaprezentowanej tablicy JavaScript jest:

| var Imiona = new Array('Anna','Joanna','Monika','Agata'); |

W języku C++ stworzono zmienną char zm1[10]; Czym jest ta zmienna?

Aby ułatwić dodawanie oraz modyfikowanie danych w tabeli, konieczne jest zdefiniowanie

Jaką wartość będzie mieć zmienna str2 po wykonaniu poniższego fragmentu kodu JavaScript?

var str1 = "JavaScript"; var str2 = str1.substring(2, 6);

W dokumencie HTML umieszczono tekst sformatowany określonym stylem. Aby wprowadzić w treści kilka słów o zróżnicowanym stylu, należy użyć znacznika

W języku PHP zmienna $a została przypisana do wartości 1. Wyrażenie $a === $b będzie miało wartość true, gdy zmienna $b będzie ustawiona na wartość

Do jakich działań można wykorzystać program FileZilla?

W zakresie ochrony serwera bazy danych przed atakami hakerównie wlicza się

W tabeli artykuly przeprowadzono poniższe operacje związane z uprawnieniami użytkownika jan.

GRANT ALL PRIVILEGES ON artykuły TO jan REVOKE SELECT, UPDATE ON artykuly FROM jan

Jakie będą uprawnienia użytkownika jan po wykonaniu tych operacji?

W systemie kolorów RGB kolor żółty uzyskuje się przez zmieszanie dwóch barw: zielonej i czerwonej. Jaki kod szesnastkowy reprezentuje kolor żółty?

Jakiego języka należy użyć do stworzenia aplikacji internetowej, która działa po stronie klienta?

Wskaż poprawne zdanie dotyczące poniższego polecenia. ```CREATE TABLE IF NOT EXISTS ADRES (ulica VARCHAR(70)) CHARACTER SET utf8); ```

W PHP typ float oznacza

Jakiego znacznika w HTML użyjemy, aby uzyskać tekst wyświetlany czcionką o stałej szerokości znaku, który również uwzględnia dodatkowe spacje, tabulacje oraz znaki końca linii?

Zachowanie integralności encji w bazie danych będzie miało miejsce, jeżeli między innymi

Przedstawiona w języku C++ definicja typu wyliczeniowego sprawi, że enumerator CZWARTEK będzie równy

enum dni {PONIEDZIALEK = 1, WTOREK, SRODA, CZWARTEK, PIATEK, SOBOTA, NIEDZIELA};

Podstawowym celem korzystania z edytora WYSIWYG jest

Kwalifikatory dostępu: private, protected oraz public określają mechanizm

W relacyjnym modelu baz danych, termin krotka odnosi się do

W jaki sposób funkcjonuje instrukcja do łączenia wyników zapytań INTERSECT w SQL?

W języku JavaScript, aby uzyskać element wykorzystując metodę getElementById, jaką właściwością można zmienić jego zawartość?