Pytanie 1

Plik ma rozmiar 2 KiB. Jest to

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Plik ma rozmiar 2 KiB. Jest to

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

W doborze zasilacza do komputera kluczowe znaczenie

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Jakiego rodzaju złącze powinna mieć płyta główna, aby użytkownik był w stanie zainstalować kartę graficzną przedstawioną na rysunku?

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Usługa, która odpowiada za przekształcanie nazw domenowych na adresy IP, to

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

Podstawowym zadaniem mechanizmu Plug and Play jest

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najmniej rozbudowanym interfejsem graficznym?

Analiza tłumienia w kablowym systemie przesyłowym umożliwia ustalenie

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

Czym jest skrót MAN w kontekście sieci?

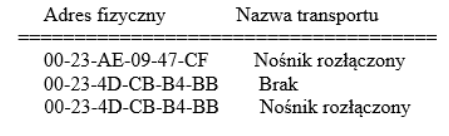

Jakie polecenie systemu Windows przedstawione jest na ilustracji?

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

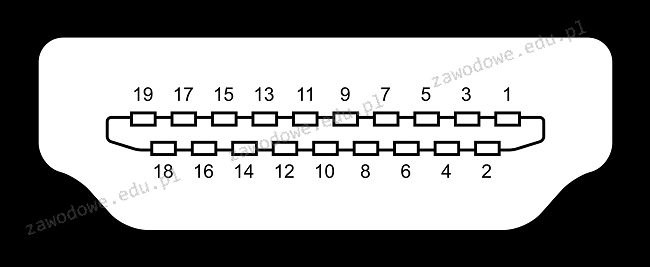

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Skrót MAN odnosi się do rodzaju sieci

W jednostce ALU w akumulatorze zapisano liczbę dziesiętną 500. Jaką ona ma binarną postać?

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

Zastosowanie programu Wireshark polega na

Schemat ilustruje fizyczną strukturę

Sprzęt, który pozwala na komunikację pomiędzy hostami w tej samej sieci a hostami w różnych sieciach, to

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki

Jakiego materiału używa się w drukarkach tekstylnych?

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

Jakie zakresy zostaną przydzielone przez administratora do adresów prywatnych w klasie C, przy użyciu maski 24 bitowej dla komputerów w lokalnej sieci?

Symbol przedstawiony na ilustracji oznacza produkt

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Na dysku należy umieścić 100 tysięcy oddzielnych plików, z których każdy ma rozmiar 2570 bajtów. W takim przypadku, zapisane pliki będą zajmować najmniej miejsca na dysku z jednostką alokacji wynoszącą

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

Zilustrowany na obrazku interfejs to

Jakie jest ciało odpowiedzialne za publikację dokumentów RFC (Request For Comments), które określają zasady rozwoju Internetu?