Pytanie 1

Kable łączące dystrybucyjne punkty kondygnacyjne z głównym punktem dystrybucji są określane jako

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Kable łączące dystrybucyjne punkty kondygnacyjne z głównym punktem dystrybucji są określane jako

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

Norma EN 50167 odnosi się do systemów okablowania

Protokół poczty elektronicznej, który umożliwia zarządzanie wieloma skrzynkami pocztowymi oraz pobieranie i manipulowanie na wiadomościach przechowywanych na zdalnym serwerze, to

Który z podanych adresów IP v.4 należy do klasy C?

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

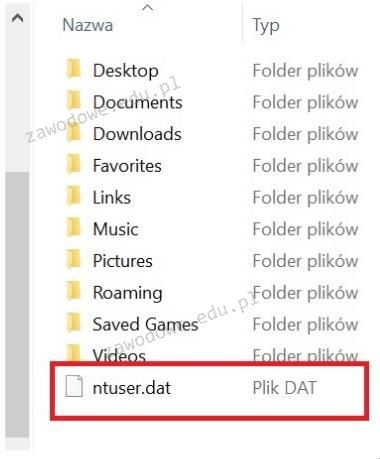

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Jakie pole znajduje się w nagłówku protokołu UDP?

Administrator sieci lokalnej zauważył, że urządzenie typu UPS przełączyło się w tryb awaryjny. Oznacza to awarię systemu

Planowana sieć należy do kategorii C. Została ona podzielona na 4 podsieci, z których każda obsługuje 62 urządzenia. Która z poniższych masek będzie odpowiednia do tego zadania?

Która usługa opracowana przez Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

Jednym z typowych symptomów mogących świadczyć o nadchodzącej awarii dysku twardego jest wystąpienie

Aby zweryfikować schemat połączeń kabla UTP Cat 5e w sieci lokalnej, należy zastosować

Który z parametrów w poleceniu ipconfig w systemie Windows służy do odnawiania konfiguracji adresów IP?

Administrator dostrzegł, że w sieci LAN występuje wiele kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Użytkownik uszkodził płytę główną z gniazdem dla procesora AM2. Płytę z uszkodzeniami można wymienić na model z gniazdem, nie zmieniając procesora oraz pamięci

W sieciach komputerowych miarą prędkości przesyłu danych jest

Na ilustracji zaprezentowano układ

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Możliwości zmiany uprawnień dostępu do plików w systemie Windows 10 można uzyskać za pomocą komendy

Jaki pakiet powinien zostać zainstalowany na serwerze Linux, aby umożliwić stacjom roboczym z systemem Windows dostęp do plików i drukarek udostępnianych przez ten serwer?

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Jaką długość w bitach ma adres logiczny IPv6?

Oznaczenie CE świadczy o tym, że

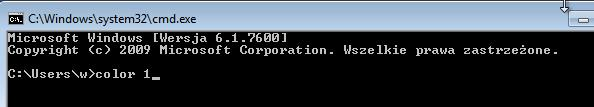

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby przeprowadzić aktualizację wszystkich pakietów (całego systemu) do najnowszej wersji z zainstalowaniem nowego jądra?

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

W systemie Linux komenda chown pozwala na

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Minimalna ilość pamięci RAM wymagana dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Jakiego portu używa protokół FTP (File transfer Protocol)?

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Plik ma rozmiar 2 KiB. Jest to

Norma EN 50167 odnosi się do rodzaju okablowania

Program df pracujący w systemach z rodziny Linux pozwala na wyświetlenie

Jakie procesory można wykorzystać w zestawie komputerowym z płytą główną wyposażoną w gniazdo procesora typu Socket AM3?