Pytanie 1

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

Pierwszą usługą, która jest instalowana na serwerze, to usługa domenowa w Active Directory. W trakcie instalacji kreator automatycznie poprosi o zainstalowanie usługi serwera.

Komputer powinien działać jako serwer w sieci lokalnej, umożliwiając innym komputerom dostęp do Internetu poprzez podłączenie do gniazda sieci rozległej za pomocą kabla UTP Cat 5e. Na chwilę obecną komputer jest jedynie połączony ze switchem sieci lokalnej również kablem UTP Cat 5e oraz nie dysponuje innymi portami 8P8C. Jakiego komponentu musi on koniecznie nabrać?

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Informacje ogólne na temat zdarzeń systemowych w systemie Linux są zapisywane w

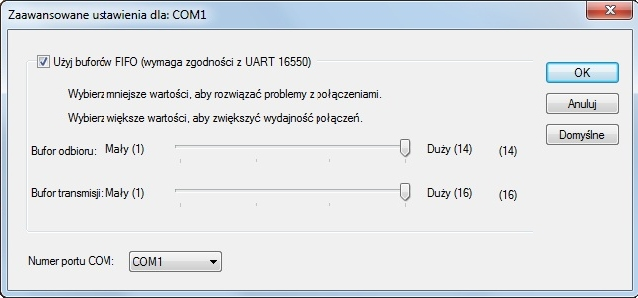

Ustawienia przedstawione na ilustracji odnoszą się do

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Na płycie głównej z chipsetem Intel 865G

Jakie zadanie pełni router?

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

W nagłówku ramki standardu IEEE 802.3 w warstwie łącza danych znajduje się

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Zaprezentowany tylny panel płyty głównej zawiera następujące interfejsy:

W sytuacji, gdy nie ma możliwości uruchomienia programu BIOS Setup, jak przywrócić domyślne ustawienia płyty głównej?

Informacje ogólne dotyczące zdarzeń systemowych w systemie Linux są zapisywane w

Proces zapisu na nośnikach BD-R realizowany jest przy użyciu

Literowym symbolem P oznacza się

Wskaż technologię stosowaną do dostarczania Internetu, która jest połączona z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego.

Jest to najnowsza edycja klienta wieloplatformowego, docenianego przez użytkowników na całym świecie, serwera wirtualnej sieci prywatnej, umożliwiającego nawiązanie połączenia między hostem a komputerem lokalnym, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika oraz hasła, a także, w wersji dla Windows, dodatkowych zakładek. Który z programów został wcześniej opisany?

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Diody LED RGB funkcjonują jako źródło światła w różnych modelach skanerów

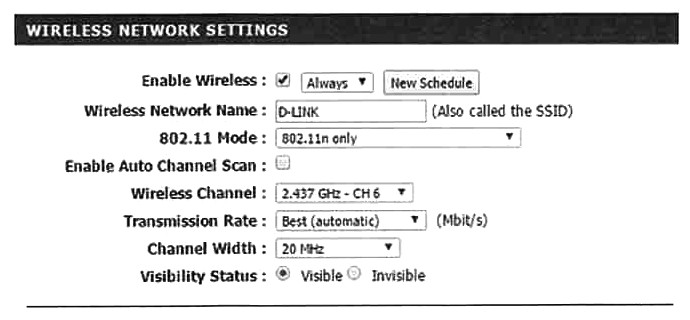

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Jak nazywa się pamięć podręczna?

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

W projekcie sieci komputerowej przewiduje się użycie fizycznych adresów kart sieciowych. Która warstwa modelu ISO/OSI odnosi się do tych adresów w komunikacji?

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

Jaka jest prędkość przesyłania danych w standardzie 1000Base-T?

Użytkownik systemu Windows może logować się na każdym komputerze w sieci, korzystając z profilu, który jest przechowywany na serwerze i może być zmieniany przez użytkownika. Jak nazywa się ten profil?

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Jakie urządzenie powinno być wykorzystane do pomiaru struktury połączeń w sieci lokalnej?