Pytanie 1

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

| Nazwa | Wielkość |

|---|---|

| Ala.exe | 50 B |

| Dom.bat | 1024 B |

| Wirus.exe | 2 kB |

| Domes.exr | 350 B |

Który z protokołów jest używany w komunikacji głosowej przez internet?

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

Aby osiągnąć przepustowość 4 GB/s w obydwie strony, konieczne jest zainstalowanie w komputerze karty graficznej używającej interfejsu

Ile bitów minimum będzie wymaganych w systemie binarnym do zapisania liczby szesnastkowej 110h?

Komputer lokalny dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego komputera, która rozpoznaje adresy w sieci, uzyskano informację, że adres komputera to 195.182.130.24. To oznacza, że

Jakie oprogramowanie nie jest przeznaczone do diagnozowania komponentów komputera?

Jakie pole znajduje się w nagłówku protokołu UDP?

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Aby podłączyć dysk z interfejsem SAS, konieczne jest użycie kabla przedstawionego na ilustracji

Na załączonym zdjęciu znajduje się

Narzędziem do zarządzania usługami katalogowymi w systemach Windows Server, które umożliwia przeniesienie komputerów do jednostki organizacyjnej wskazanej przez administratora, jest polecenie

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

Magistrala PCI-Express stosuje do przesyłania danych metodę komunikacji

Która przystawka MMC systemu Windows umożliwia przegląd systemowego Dziennika zdarzeń?

Symbol przedstawiony na ilustracji wskazuje na produkt

Standard WIFI 802.11 b/g używa pasma

Czym jest prefetching?

Na ilustracji pokazano tylną część panelu

Jak wygląda liczba 356 w systemie binarnym?

Komputer stracił łączność z siecią. Jakie działanie powinno być podjęte w pierwszej kolejności, aby naprawić problem?

Jak wiele adresów IP można wykorzystać do przypisania komputerom w sieci o adresie 192.168.100.0 z maską 255.255.255.0?

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

Zastosowanie programu Wireshark polega na

W złączu zasilania SATA uszkodzeniu uległ żółty kabel. Jakie to ma konsekwencje dla napięcia, które nie jest przesyłane?

Do pomiaru wartości mocy pobieranej przez zestaw komputerowy służy

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Jakie urządzenie ilustruje ten rysunek?

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

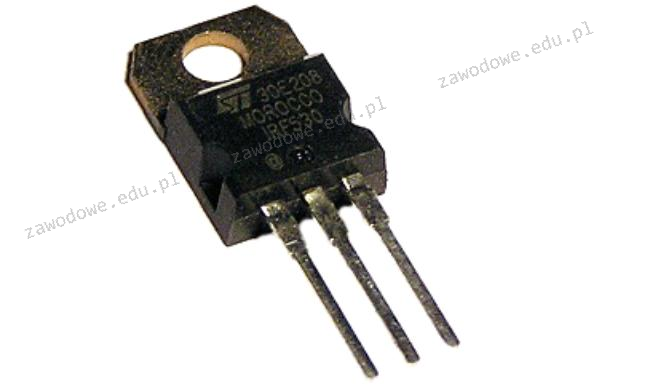

Element elektroniczny przedstawiony na ilustracji to

Czym jest MFT w systemie plików NTFS?

Który poziom macierzy RAID zapisuje dane jednocześnie na wielu dyskach jako jedno urządzenie?

Który z interfejsów można uznać za interfejs równoległy?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

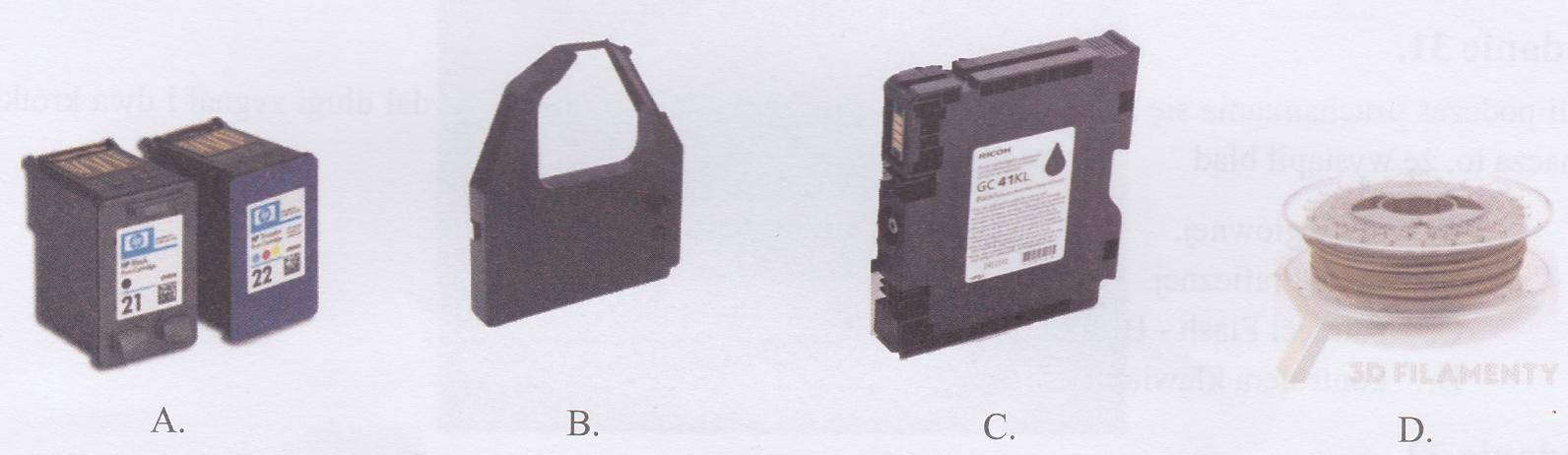

Wskaż ilustrację przedstawiającą materiał eksploatacyjny charakterystyczny dla drukarek żelowych?

Drukarka, która zapewnia zdjęcia o wysokiej jakości to drukarka

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością