Pytanie 1

Sterownik przerwań zarządza zgłoszeniami przerwań pochodzącymi z urządzeń wejścia- wyjścia. Które z tych urządzeń dysponuje numerem przerwania o najwyższym priorytecie?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Sterownik przerwań zarządza zgłoszeniami przerwań pochodzącymi z urządzeń wejścia- wyjścia. Które z tych urządzeń dysponuje numerem przerwania o najwyższym priorytecie?

Jaki modem powinien być użyty w sieciach dostępowych zaprojektowanych w technologii kabli miedzianych w architekturze punkt-punkt, który nie współpracuje z usługą POTS?

Jakie są domyślne interwały czasowe dla aktualizacji tras w protokole RIP (Routing Information Protocol)?

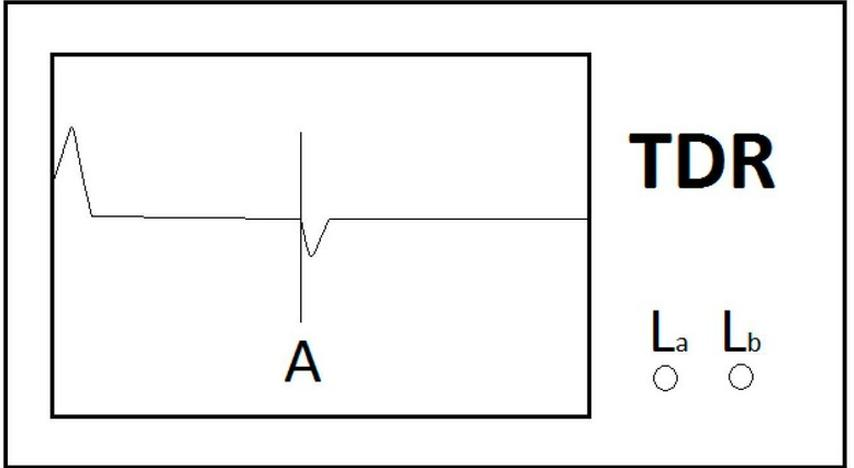

Do urządzenia TDR podłączono parę przewodów miedzianych a/b. Punkt A przecięcia wykresu z kursorem oznacza

Sygnalizacja, która umożliwia komunikację między abonentem bądź terminalem abonenckim a systemem telekomunikacyjnym, występująca na liniach łączących abonenta z centralą, określana jest jako sygnalizacja

W jakiej technologii telekomunikacyjnej występuje podstawowy dostęp do sieci składający się z dwóch cyfrowych kanałów transmisyjnych B, każdy o prędkości 64 kb/s oraz jednego cyfrowego kanału sygnalizacyjnego D o przepustowości 16 kb/s?

W jakich miarach określa się natężenie ruchu w sieciach telekomunikacyjnych?

Którego telefonu dotyczy przedstawiona specyfikacja?

| Parametry telefonu: | |

|---|---|

| ■ | menu w języku polskim / angielskim |

| ■ | czytelny, podświetlany wyświetlacz z dwoma krojami czcionek |

| ■ | 12 programowalnych klawiszy z sygnalizacją LED |

| ■ | wygodne klawisze z ABS – klikowe |

| ■ | różne rodzaje dzwonków – sygnały dla połączeń przychodzących z zewnątrz, z sieci firmowej i bramofonu |

| ■ | nawigacja podobna do aparatów komórkowych, klawisze nawigacyjne |

| ■ | poruszanie się po menu za pomocą klawiszy „do przodu", „wstecz", „góra", „dół" |

| ■ | kontekstowe działanie klawiszy (+, –) – głośniej / ciszej |

| ■ | sygnalizacja stanu numerów wewnętrznych i linii miejskich |

| ■ | optyczna sygnalizacja dzwonienia i nieodebranych połączeń |

| ■ | podręczny spis połączeń wykonywanych, odebranych i nieodebranych |

| ■ | blokada telefonu (indywidualny zamek kodowy) |

| ■ | dostęp do dwóch książek telefonicznych (publicznej i prywatnej) oraz spisu numerów wewnętrznych |

| ■ | konfiguracja jako interkom (np. do sekretarki) |

| ■ | możliwość sterowania trybami pracy centrali |

| ■ | funkcja „domofon" (przypisany dzwonek, domofon, otwieranie drzwi) |

| ■ | zasilanie z centrali |

| ■ | możliwość dołączenia 5 konsol rozszerzających |

| ■ | słuchawki nagłowne – obsługa lub współpraca |

| ■ | połączenie z centralą jedną parą przewodów |

Jaką wartość ma przepływność binarna w systemie PCM 30/32?

Która usługa sieci ISDN pozwala na natychmiastowe, bezwarunkowe przesyłanie połączeń na inny, wybrany numer wskazany w momencie aktywacji usługi?

Czy zapora systemu Windows jest standardowo aktywna dla

Zespół działań związanych z analizą nowego zgłoszenia, przyjęciem żądań abonenta, który się zgłasza (wywołuje) oraz oceną możliwości ich realizacji, to

Jak określa się procedurę weryfikującą podstawowe komponenty oraz urządzenia systemu BIOS (Basic Input/Output System) po ponownym uruchomieniu komputera?

Który protokół routingu jest stosowany w ramach systemu autonomicznego?

Dokumentacja techniczna urządzenia ISDN zawiera dane na temat funkcji CLIP (Calling Line Identification Presentation), która polega na

Kod odpowiedzi protokołu SIP 305 Use Proxy wskazuje, że

Jak nazywa się proces obserwacji oraz zapisywania identyfikatorów i haseł używanych podczas logowania do zabezpieczonych sieci w celu dostępu do systemów ochronnych?

Która z licencji oprogramowania pozwala licencjobiorcy na udzielanie licencji innym użytkownikom, pod warunkiem zapisania uprawnienia w jego umowie licencyjnej?

Reflektometr TDR (Time Domain Reflectometer) służy do

Który z protokołów routingu korzysta z algorytmu Dijkstry, aby wyznaczyć najkrótszą drogę, czyli optymalną trasę, do sieci końcowych?

Aby obliczyć adres sieci na podstawie podanego adresu hosta oraz maski sieci w formie binarnej, konieczne jest użycie operatora logicznego

Jakiego sygnału będzie doświadczał abonent systemu PABX w słuchawce telefonu po wprowadzeniu numeru wyjścia miejskiego, gdy translacja wyjściowa jest zajęta?

W systemach operacyjnych z rodziny Windows program chkdsk jest wykorzystywany do

Jakie napięcie stałe występuje w łączu abonenckim zasilanym z centrali telefonicznej?

Na podstawie oferty cenowej zaproponuj klientowi drukarkę o najniższych kosztach rocznej eksploatacji, drukującemu dziennie 200 stron przez 20 dni roboczych w miesiącu.

| Oferta cenowa | ||||

|---|---|---|---|---|

| Typ drukarki | Atramentowa A | Atramentowa B | Laserowa A | Laserowa B |

| Cena zakupu | 200 zł | 500 zł | 1 000 zł | 2 000 zł |

| Koszt atramentu/tonera | 150 zł | 120 zł | 250 zł | 500 zł |

| wydajność przy 5% pokryciu powierzchni | 500 | 600 | 5 000 | 10 000 |

| Koszt wymiany bębna | 700 zł | 1 000 zł | ||

| Wydajność bębna | 20 000 | 100 000 | ||

| Prędkość drukowania | do 7 stron/min. | do 10 stron/min. | do 14 stron/min. | do 17 stron/min. |

Technik aktywuje wewnętrzny system telefoniczny w małej firmie. Telefony powinien podłączyć do zacisków centrali abonenckiej oznaczonych

Zapora sieciowa typu filtra

Której metody kodowania dotyczy podany opis?

| Na początku sygnał przyjmuje stan odpowiadający jego wartości binarnej, w środku czasu transmisji bitu następuje zmiana sygnału na przeciwny. Dla zera poziom zmienia się z niskiego na wysoki, dla jedynki – z wysokiego na niski. Konwencja ta została wprowadzona przez G. E. Thomasa w 1949 roku. |

Jaką modulację charakteryzuje zmiana amplitudy fali nośnej związana z różnicową modulacją fazy?

Zrzut przedstawia wynik testowania rozległej sieci komputerowej poleceniem

Śledzenie trasy do wp.pl [212.77.100.101] z maksymalną liczbą 30 przeskoków: 1 2 ms 2 ms 4 ms 192.168.2.254 2 8 ms 2 ms 4 ms ulan31.nemes.lubman.net.pl [212.182.69.97] 3 8 ms 7 ms 3 ms ae0x799.nucky.lubman.net.pl [212.182.56.149] 4 13 ms 24 ms 13 ms dflt-if.nucky-task.lubman.net.pl [212.182.58.100] 5 14 ms 13 ms 16 ms wp-jro4.i10e-task.gda.pl [153.19.102.6] 6 23 ms 25 ms 18 ms rtr2.rtr-int-2.adm.wp-sa.pl [212.77.96.69] 7 13 ms 27 ms 15 ms www.wp.pl [212.77.100.101] Śledzenie zakończone.

Kabel UTP Cat 6 jest to

Jakiego działania nie realizują programowe analizatory sieciowe?

Jakie polecenie należy wykorzystać w trakcie aktualizacji określonych dystrybucji systemu Linux?

Sygnał uzyskany poprzez próbkowanie sygnału analogowego, który jest ciągły, nazywamy sygnałem

Jakiego typu zwielokrotnienie jest wykorzystywane w systemie PDH?

Która z poniższych cech wyróżnia komutację kanałów?

Aby poprawić zasięg sygnału cyfrowego oraz ulepszyć jego parametry kształtu i czasu, należy użyć

Jaką minimalną liczbę żył powinien mieć przewód łączący analogowy telefon z gniazdkiem abonenckim?

Który z programów wchodzących w skład pakietu Microsoft Office umożliwia tworzenie slajdów, które w atrakcyjny sposób łączą kolorowy tekst z fotografiami, ilustracjami, rysunkami, tabelami, wykresami oraz filmami?

Wybór impulsowy polega na przesyłaniu wybranej liczby w postaci