Pytanie 1

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

Adware to rodzaj oprogramowania

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Który z poniższych adresów IP należy do grupy C?

Jak nazywa się pamięć podręczna?

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Zakres adresów IPv4 od 224.0.0.0 do 239.255.255.255 jest przeznaczony do jakiego rodzaju transmisji?

Który z podanych adresów IPv4 stanowi adres publiczny?

Montaż przedstawionej karty graficznej będzie możliwy na płycie głównej wyposażonej w złącze

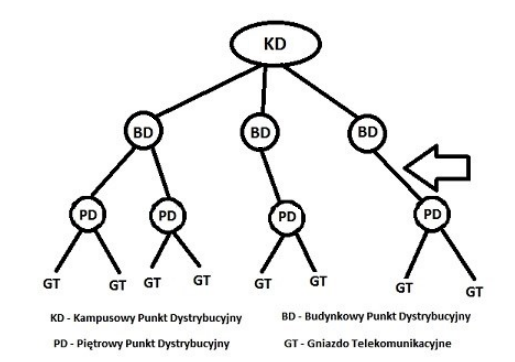

Jakie oznaczenie na schematach sieci LAN przypisuje się punktom rozdzielczym dystrybucyjnym znajdującym się na różnych kondygnacjach budynku według normy PN-EN 50173?

Strzałka na diagramie ilustrującym schemat systemu sieciowego według normy PN-EN 50173 wskazuje na rodzaj okablowania

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Który z wymienionych elementów stanowi część mechanizmu drukarki igłowej?

Zintegrowana karta sieciowa na płycie głównej uległa awarii. Komputer nie może załadować systemu operacyjnego, ponieważ brakuje zarówno dysku twardego, jak i napędów optycznych, a system operacyjny jest uruchamiany z lokalnej sieci. W celu przywrócenia utraconej funkcjonalności, należy zainstalować w komputerze

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

W wierszu poleceń systemu Windows polecenie md jest używane do

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wybrania awaryjnego trybu uruchamiania systemu Windows. Mimo to klawiatura działa prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Thunderbolt jest typem interfejsu:

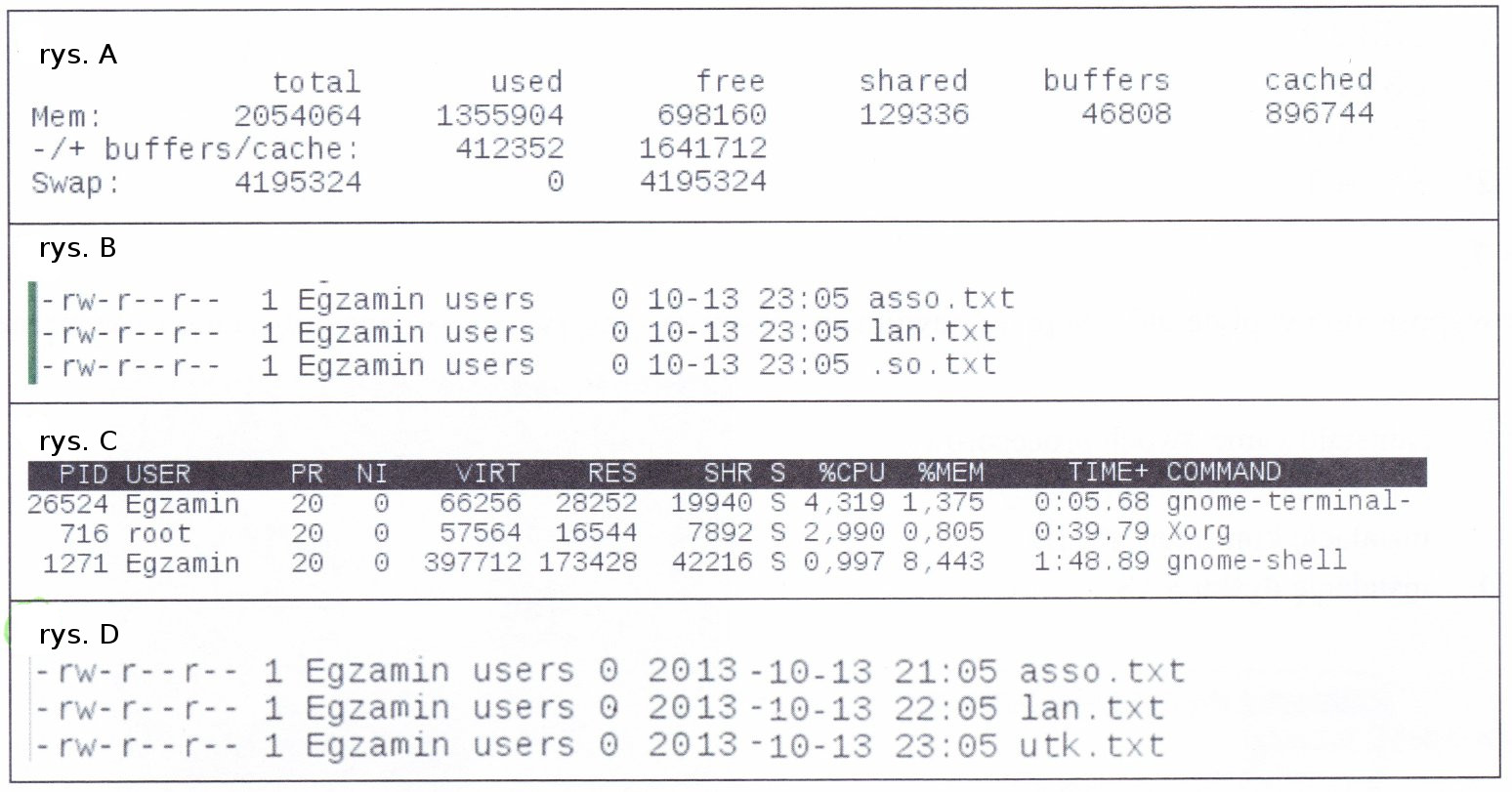

Rezultat wykonania komendy ls -l w systemie Linux ilustruje poniższy rysunek

Do przeprowadzenia ręcznej konfiguracji interfejsu sieciowego w systemie Linux konieczne jest użycie polecenia

Wskaż symbol, który znajduje się na urządzeniach elektrycznych przeznaczonych do handlu w Unii Europejskiej?

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Jaki protokół posługuje się portami 20 oraz 21?

Przedstawione narzędzie podczas naprawy zestawu komputerowego przeznaczone jest do

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

Jakie polecenie umożliwia śledzenie drogi datagramu IP do miejsca docelowego?

Jakie polecenie w systemach Windows należy użyć, aby ustawić statyczny adres IP w konsoli poleceń?

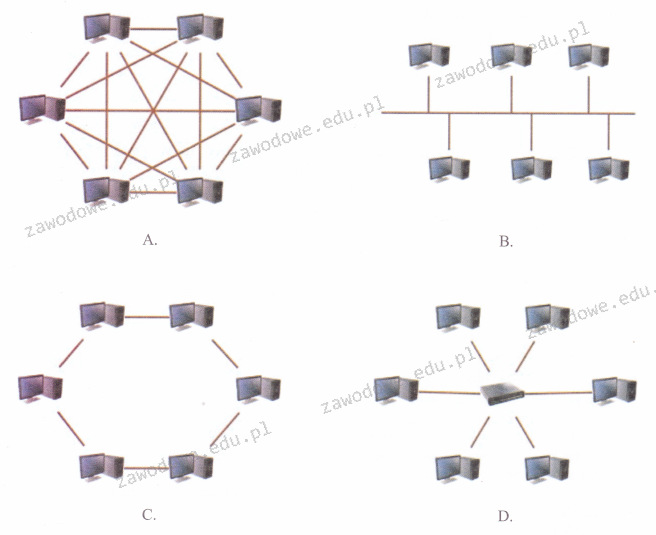

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

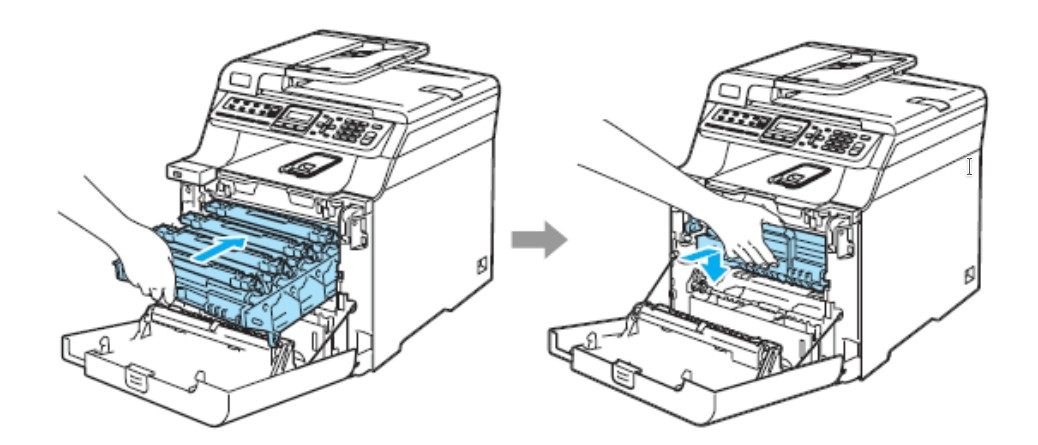

Czynność przedstawiona na ilustracjach dotyczy mocowania

Aby umożliwić transfer danych między dwiema odmiennymi sieciami, należy zastosować

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Firma świadcząca usługi sprzątania potrzebuje drukować faktury tekstowe w czterech kopiach równocześnie, na papierze samokopiującym. Jaką drukarkę powinna wybrać?

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi