Pytanie 1

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

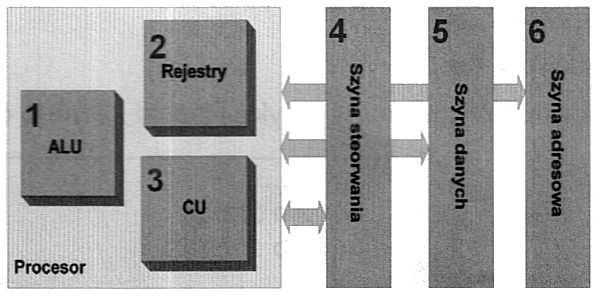

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

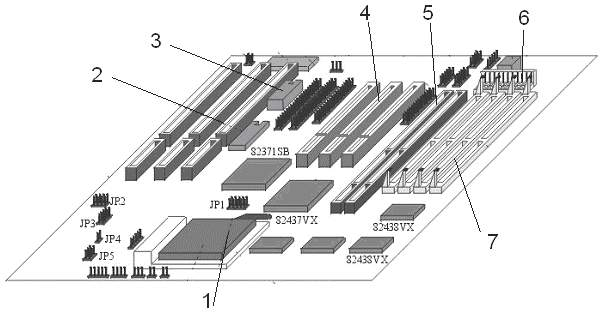

Na zdjęciu widać

Na schemacie płyty głównej port PCI oznaczony jest numerem

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

Parametr pamięci RAM określany czasem jako opóźnienie definiuje się jako

Jakie oznaczenie potwierdza oszczędność energii urządzenia?

Oprogramowanie, które pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym, to

Nieprawidłowa forma zapisu liczby 778 to

Zgodnie z aktualnymi normami BHP, zalecana odległość oczu od ekranu monitora powinna wynosić

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

Internet Relay Chat (IRC) to protokół wykorzystywany do

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Jakim spójnikiem określa się iloczyn logiczny?

System operacyjny został poddany atakowi przez oprogramowanie szpiegujące. Po usunięciu problemów, aby zapobiec przyszłym atakom, należy

Ataki mające na celu zakłócenie funkcjonowania aplikacji oraz procesów działających w urządzeniu sieciowym określane są jako ataki typu

Który port stosowany jest przez protokół FTP (File Transfer Protocol) do przesyłania danych?

Oprogramowanie diagnostyczne komputera pokazało komunikat NIC ERROR. Co ten komunikat wskazuje?

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

Administrator systemu Linux wydał komendę mount /dev/sda2 /mnt/flash. Co to spowoduje?

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Komputer dysponuje adresem IP 192.168.0.1, a jego maska podsieci wynosi 255.255.255.0. Który adres stanowi adres rozgłoszeniowy dla podsieci, do której ten komputer przynależy?

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

Wskaż poprawną wersję maski podsieci?

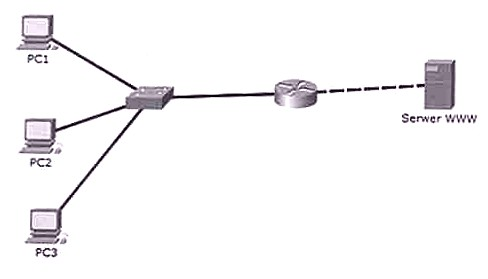

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają dostępu do serwera WWW. Wynik polecenia ping z komputerów bramy jest pozytywny. Który komponent sieci NIE MOŻE być powodem problemu?

Cechą charakterystyczną transmisji w interfejsie równoległym synchronicznym jest to, że

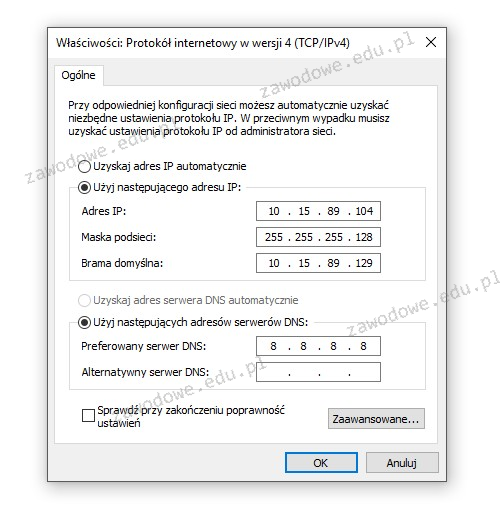

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Jaki protokół do obsługi poczty elektronicznej pozwala na przykład na przechowywanie odebranych e-maili na serwerze, zarządzanie różnymi folderami, usuwanie wiadomości oraz przenoszenie ich pomiędzy folderami?

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

Jakie pasmo częstotliwości definiuje klasa okablowania D?