Pytanie 1

W języku PHP przeprowadzono operację przedstawioną w ramce. Jak można postąpić, aby wyświetlić wszystkie wyniki tego zapytania?

| $tab = mysqli_query($db, "SELECT imie FROM Osoby WHERE wiek < 18"); |

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

W języku PHP przeprowadzono operację przedstawioną w ramce. Jak można postąpić, aby wyświetlić wszystkie wyniki tego zapytania?

| $tab = mysqli_query($db, "SELECT imie FROM Osoby WHERE wiek < 18"); |

Która z poniższych opcji najlepiej opisuje przedstawioną definicję w JavaScript?

| var imiona = ["Anna", "Jakub", "Iwona", "Krzysztof"]; |

Jaki znacznik z sekcji head dokumentu HTML w wersji 5 jest wymagany przez walidator HTML i jego brak skutkuje zgłoszeniem błędu error?

W zaprezentowanym fragmencie zapytania SQL, instrukcja SELECT ma za zadanie zwrócić

| SELECT COUNT(wartosc) FROM ... |

W CSS określono styl dla stopki. Jak można zastosować to formatowanie do bloku oznaczonego znacznikiem div?

Zakładając, że użytkownik nie miał wcześniej żadnych uprawnień, polecenie SQL przyzna użytkownikowi anna jedynie uprawnienia do

| GRANT SELECT, INSERT, UPDATE ON klienci TO anna; |

W CSS, aby ustawić wcięcie pierwszej linii akapitu na 30 pikseli, należy użyć zapisu

Aby w PHP uzyskać dostęp do danych formularza przesyłanych w sposób bezpieczny, należy użyć tablicy

Aby zidentyfikować błędy w składni kodu HTML, trzeba użyć

W PHP funkcja trim służy do

Informacje o ciasteczkach są przechowywane w tablicy

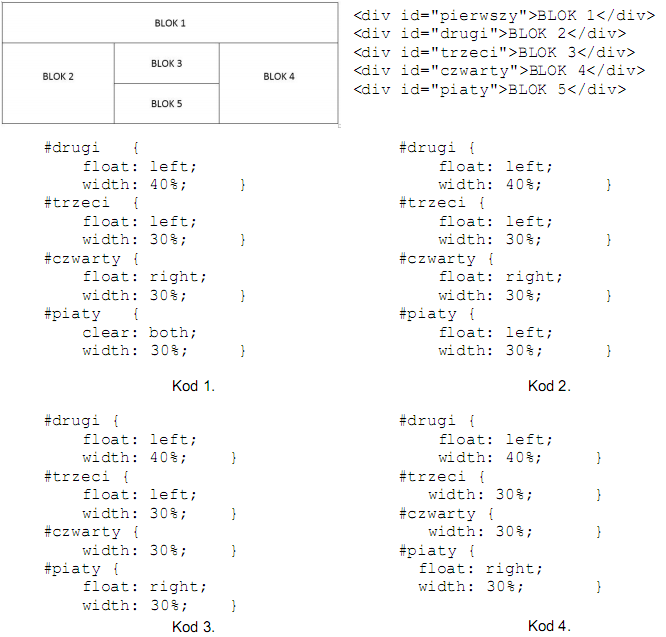

Wskaż kod CSS, który odpowiada layoutowi bloków 2 – 5, zakładając, że są one utworzone na podstawie podanego kodu HTML.

W języku JavaScript stworzono obiekt Samochod. Aby wywołać jedną z jego metod, trzeba wpisać

Który modyfikator jest związany z opisem podanym poniżej?

| Metoda oraz zmienna jest dostępna wyłącznie dla innych metod własnej klasy. |

W języku JavaScript zapis w ramce oznacza, że x=przedmiot.nazwa);

Zadanie polecenia w języku SQL ALTER TABLE USA ... polega na

Można przypisać wartości: static, relative, fixed, absolute oraz sticky do właściwości

W instrukcji warunkowej w języku JavaScript należy zweryfikować sytuację, w której wartość zmiennej a leży w przedziale (0,100), a wartość zmiennej b jest większa od zera. Odpowiedni zapis warunku jest następujący:

W języku HTML, aby określić słowa kluczowe dla danej strony, należy zastosować zapis

Kod JavaScript uruchomiony w wyniku kliknięcia przycisku ma na celu <img id="i1" src="obraz1.gif"> <button onclick="document.getElementById('i1').src='obraz2.gif'"> test</button>

W ramce przedstawiono właściwości pliku graficznego:

| Wymiary: | 4272 x 2848px |

| Rozdzielczość: | 72 dpi |

| Format: | JPG |

W SQL przy użyciu kwerendy ALTER można

Jaką wartość będzie mieć zmienna str2 po wykonaniu poniższego fragmentu kodu JavaScript?

var str1 = "JavaScript"; var str2 = str1.substring(2, 6);

Funkcja, która wywołuje samą siebie to

Jaki model opisu kolorów charakteryzuje się parametrami takimi jak odcień, nasycenie oraz jasność?

Jakie tabele będą weryfikowane przez podane polecenie?

CHECK TABLE pracownicy CHANGED;

Podana jest tabela psy z polami: imie, rasa, telefon_wlasciciela, rok_szczepienia. Jakie polecenie SQL należy zastosować, aby znaleźć numery telefonów właścicieli, których psy były szczepione przed rokiem 2015?

Klucz obcy w tabeli jest ustanawiany w celu

Jaki jest domyślny port dla serwera HTTP?

Wykres słupkowy powinien być zapisany w formacie rastrowym, aby jakość krawędzi była na jak najwyższym poziomie, nawet przy dużych powiększeniach, unikając zjawiska aliasingu. Jaki format najlepiej do tego wykorzystać?

Aby utworzyć relację wiele do wielu między tabelami A i B, wystarczy, że

W teorii relacji operacja selekcji polega na

W MS SQL Server rola predefiniowana o nazwie dbcreator umożliwia użytkownikowi

Jakie zapytanie umożliwi Administratorowi odebranie uprawnień do przeglądania oraz edytowania danych w bazie gazeta, dla użytkownika redaktor?

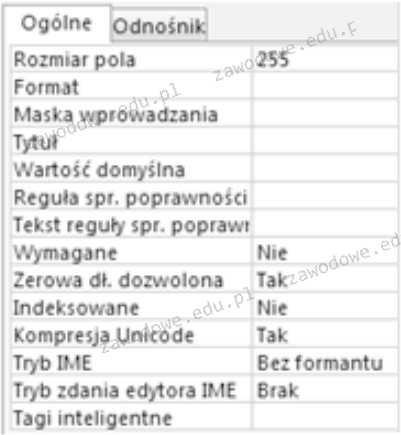

Aby zapewnić integralność danych w bazie programu Microsoft Access, należy zastosować

Ikona, która pojawia się przed adresem w oknie adresowym przeglądarki internetowej lub przy tytule aktywnej karty, nazywana jest

Który kod HTML zapewni identyczny efekt formatowania jak na przedstawionym obrazku?

| W tym paragrafie zobaczysz sposoby formatowania tekstu w HTML |

Jaką właściwość pola w tabeli powinno się ustawić, aby akceptowało ono wyłącznie dane liczbowe?

O zmiennej predefiniowanej

$_POSTw języku PHP można stwierdzić, że

Które z poniższego oprogramowania nie jest zaliczane do systemów zarządzania treścią (CMS)?