Pytanie 1

Jakie dane zostaną wyświetlone po wykonaniu podanych poleceń?

bool gotowe = true; cout << gotowe;

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jakie dane zostaną wyświetlone po wykonaniu podanych poleceń?

bool gotowe = true; cout << gotowe;

W MS SQL Server komenda RESTORE DATABASE jest używana do

Zestawienie dwóch kolorów znajdujących się po przeciwnych stronach na kole barw stanowi zestawienie

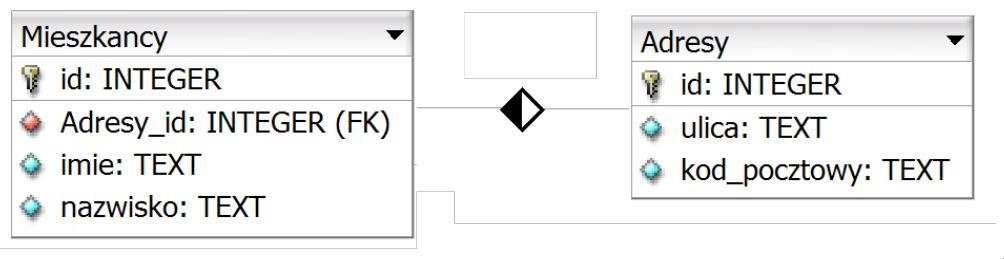

Jakie zapytanie należy użyć, aby wyświetlić tylko imię, nazwisko oraz ulicę wszystkich mieszkańców?

Jakie informacje przekazuje przeglądarce internetowej zapis ?

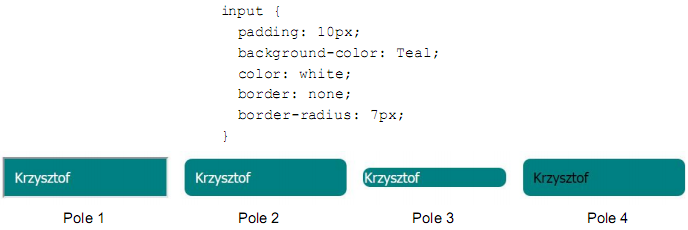

Które z pól edycyjnych zostało przedstawione w opisanym stylu, zakładając, że pozostałe atrybuty pola mają wartości domyślne, a użytkownik wpisał imię Krzysztof w przeglądarce?

Jaką czynność należy wykonać przed przystąpieniem do tworzenia kopii zapasowej danych w bazie MySQL?

Czego nie należy robić, aby zabezpieczyć serwer bazy danych przed atakami hakerów?

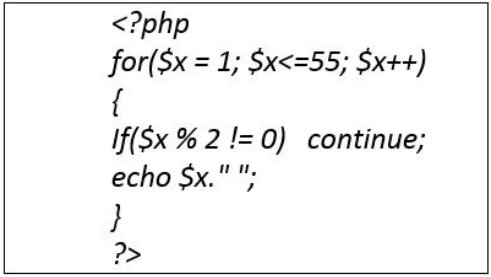

Jaki wynik daje poniższy kod PHP?

| $dane = array ('imie' => 'Anna', 'nazwisko' => 'Nowak', 'wiek' => 21); |

Który z poniższych formatów NIE umożliwia zapis plików animowanych?

Jakiej opcji w edytorze grafiki rastrowej należy użyć, aby przygotować obraz do wyświetlenia na stronie w taki sposób, aby widoczna była tylko część znajdująca się w obrębie ramki?

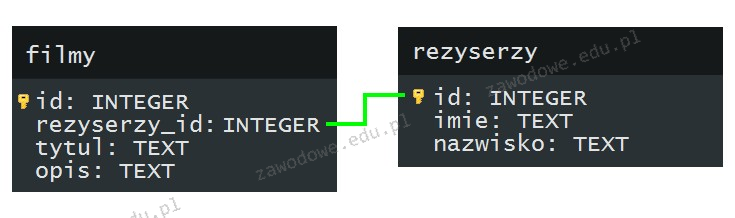

Baza danych księgarni ma tabelę ksiazki z polami: id, idAutor, tytul, ileSprzedanych oraz tabelę autorzy z polami: id, imie, nazwisko. Jak utworzyć raport dotyczący sprzedanych książek, który zawiera tytuły oraz nazwiska autorów?

W języku PHP należy stworzyć warunek, który będzie prawdziwy, gdy zmienna $a będzie dowolną liczbą całkowitą mniejszą niż -10 lub gdy zmienna $b będzie jakąkolwiek liczbą z zakresu (25, 75). Wyrażenie logiczne w tym warunku przyjmuje postać

Jaki jest prawidłowy sposób deklaracji funkcji w języku JavaScript?

Którą wartość zwróci funkcja zapisana w języku C++, jeżeli jej parametrem wejściowym jest tablica wypełniona w następujący sposób: tablica[6] = {3, 4, 2, 4, 10, 0};?

int fun1(int tab[]) { int wynik = 0; for (int i = 0; i < 6; i++) wynik += tab[i]; return wynik; }

Możliwość utworzenia konta użytkownika jan z hasłem janPass można osiągnąć przy pomocy polecenia

Która z definicji funkcji w języku C++ przyjmuje parametr typu zmiennoprzecinkowego i zwraca wartość typu całkowitego?

W jaki sposób wykonanie podanej poniżej kwerendy SQL wpłynie na tabelę pracownicy?

ALTER TABLE pracownicy MODIFY plec char9);

Algorytm przedstawiony dla tablicy n-elementowej t[n] ma na celu obliczenie sumy:

// K1 i = 0; wynik = 0; // K2 while i < n do // K3 wynik = wynik + t[i]; // K4 i = i + 2; // K5 wypisz(wynik);

Sklep online używa tabeli faktury. W trakcie generowania faktury pole dataPlatnosci nie zawsze zostaje uzupełnione. Aby to skorygować, na zakończenie dnia trzeba wpisać bieżącą datę do rekordów, w których to pole nie jest wypełnione. Można to osiągnąć za pomocą kwerendy

Podczas wykonywania zapytania można skorzystać z klauzuli DROP COLUMN

Integralność referencyjna w relacyjnych bazach danych oznacza, że

Kolor zapisany w systemie RGB, o wartościach rgb(255,128,16), jaki będzie miał odpowiednik w kodzie szesnastkowym?

W CSS zapis w postaci ```h1::first-letter{color:red;}``` spowoduje, że kolor czerwony będzie dotyczył

Rodzaj programowania, w którym seria poleceń (sekwencja instrukcji) jest traktowana jako program, nazywa się programowaniem

Określenie powiązań między tabelami w bazie danych MySQL realizuje klauzula

Narzędziem do zarządzania bazą danych wbudowanym w pakiet XAMPP jest

Systemem zarządzania wersjami w projekcie programistycznym, który działa w trybie rozproszonym, jest

Jakie możliwości daje funkcja phpinfo()?

W HTML, aby dodać obrazek z tekstem przylegającym, umiejscowionym na środku obrazka, trzeba użyć znacznika

Aby przesłać informacje za pomocą funkcji mysqli_query) w skrypcie PHP, który dodaje do bazy danych dane uzyskane z formularza na stronie internetowej, jako jeden z argumentów trzeba użyć kwerendy

Zamieszczono fragment kodu HTML, który nie przechodzi poprawnej walidacji. Błąd związany z walidacją tego fragmentu kodu dotyczy

Jak, wykorzystując język PHP, można zapisać w ciasteczku wartość znajdującą się w zmiennej dane na okres jednego dnia?

Funkcja CONCAT() w SQL służy do

Na ilustracji przedstawiono związek jeden do wielu. Łączy on

Dana jest tablica n-elementowa o nazwie t[n] Zadaniem algorytmu zapisanego w postaci kroków jest wypisanie sumy

| K1: i = 0; wynik = 0; K2: Dopóki i < n wykonuj K3 .. K4 K3: wynik ← wynik + t[i] K4: i ← i + 2 K5: wypisz wynik |

Który z poniższych kodów stanowi alternatywę dla kodu umieszczonego w ramce?

Aby wykorzystać skrypt znajdujący się w pliku przyklad.js, konieczne jest połączenie go ze stroną przy użyciu kodu

Która z pętli w PHP umożliwia przeprowadzenie operacji na wszystkich elementach tablicy z automatycznym przypisaniem indeksów tych elementów?

<img src="/rysunek.png" alt="pejzaż"> Zapisany został kod HTML, który wstawia obrazek na stronę. Jeśli rysunek.png nie zostanie znaleziony, przeglądarka