Pytanie 1

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

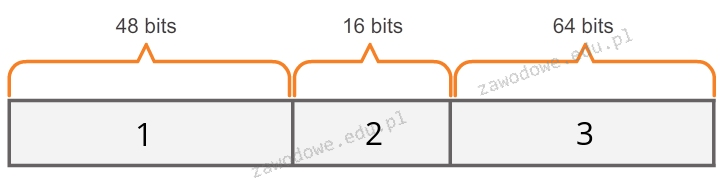

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Aby przygotować ikony zaprezentowane na załączonym obrazku do wyświetlania na Pasku zadań w systemie Windows, należy skonfigurować

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

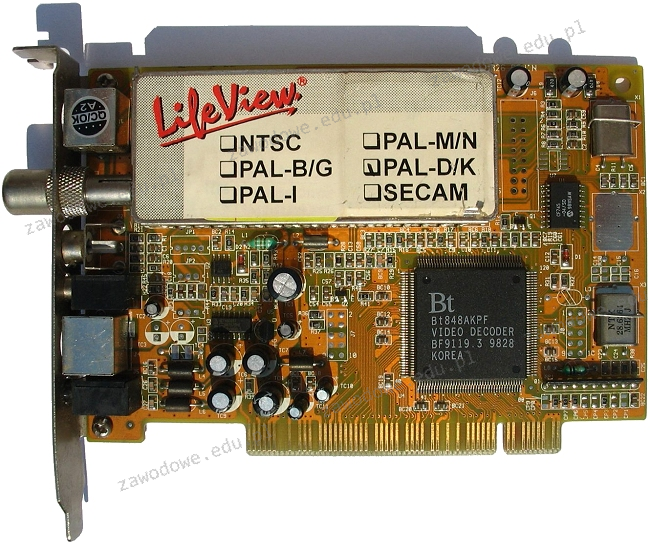

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Jakie urządzenie sieciowe umożliwia połączenie lokalnej sieci LAN z rozległą siecią WAN?

Komputer, którego naprawa ma zostać przeprowadzona u klienta, nie reaguje na wciśnięcie przycisku POWER. Pierwszą czynnością harmonogramu prac związanych z lokalizacją i usunięciem tej usterki powinno być

W cenniku usług informatycznych znajdują się poniższe wpisy. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15km od siedziby firmy?

| Dojazd do klienta na terenie miasta – 25 zł netto |

| Dojazd do klienta poza miastem – 2 zł netto za każdy km odległości od siedziby firmy liczony w obie strony. |

Który adres IP jest zaliczany do klasy B?

Adresy IPv6 są reprezentowane jako liczby

Na których urządzeniach do przechowywania danych uszkodzenia mechaniczne są najczęściej spotykane?

Liczba szesnastkowa 1E2F(16) zapisana w systemie ósemkowym ma postać

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Port AGP służy do łączenia

Jaką długość w bitach ma adres logiczny IPv6?

Jaki typ plików powinien być stworzony w systemie operacyjnym, aby zautomatyzować najczęściej wykonywane zadania, takie jak kopiowanie, utworzenie pliku lub folderu?

AppLocker to funkcjonalność dostępna w systemach Windows Server, która umożliwia

Jakie urządzenie jest używane do pomiaru napięcia w zasilaczu?

Aby podłączyć drukarkę z portem równoległym do komputera, który dysponuje jedynie złączami USB, konieczne jest zainstalowanie adaptera

Jakie złącze jest przypisane do kategorii 7?

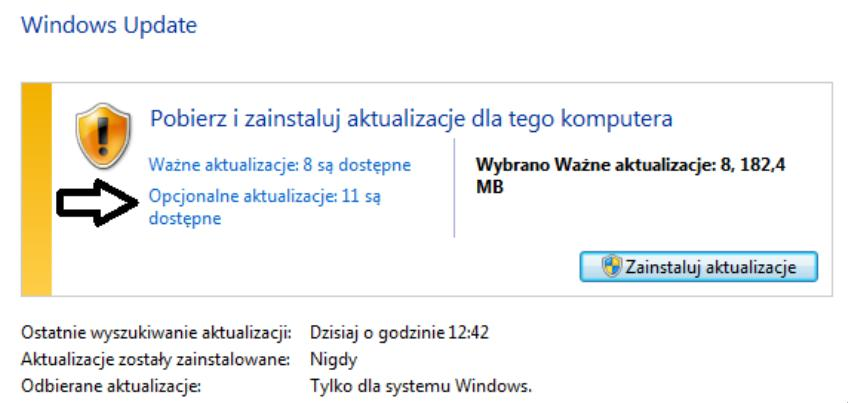

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

Elementem aktywnym w elektronice jest

W skanerze z systemem CIS źródłem światła oświetlającym skanowany dokument jest

Można przywrócić pliki z kosza, korzystając z polecenia

Jaką liczbę warstw określa model ISO/OSI?

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

Tryb pracy portu równoległego, bazujący na magistrali ISA, umożliwiający transfer danych do 2,4 MB/s, dedykowany dla skanerów i urządzeń wielofunkcyjnych, to

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Jakim elementem sieci SIP jest telefon IP?

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

W systemach Windows XP Pro/ Windows Vista Bizness/Windows 7 Pro/Windows 8 Pro, rozwiązaniem zapewniającym poufność danych dla użytkowników korzystających z jednego komputera, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Wskaż błędny podział dysku MBR na partycje?

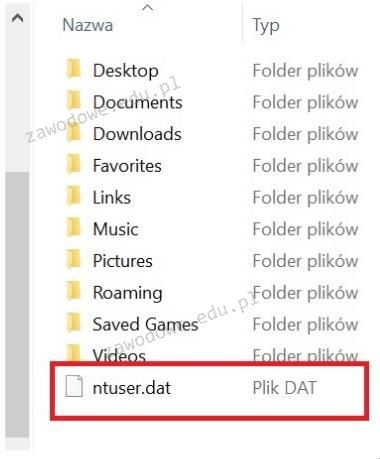

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

Jaką cechę posiada przełącznik w sieci?

Długi oraz dwa krótkie dźwięki sygnałowe BIOS POST od AMI i AWARD sygnalizują problem

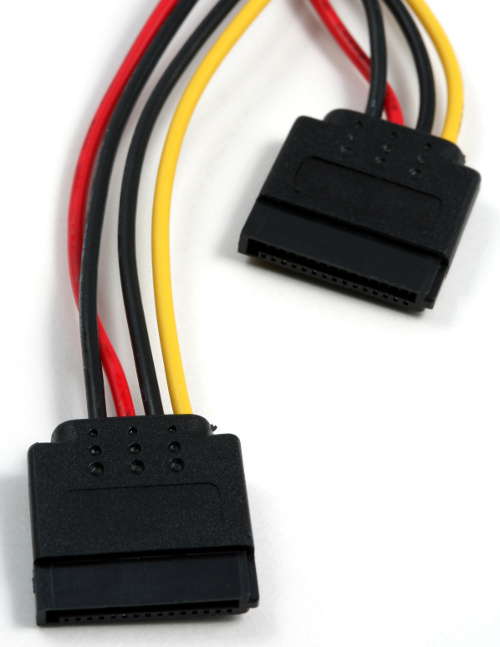

Na przedstawionym zdjęciu złącza pozwalają na