Pytanie 1

Który z interfejsów można uznać za interfejs równoległy?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Który z interfejsów można uznać za interfejs równoległy?

Który z podanych adresów IPv4 stanowi adres publiczny?

Ile jest klawiszy funkcyjnych na klawiaturze w układzie QWERTY?

Na ilustracji przedstawiony jest tylny panel jednostki komputerowej. Jakie jest nazewnictwo dla złącza oznaczonego strzałką?

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

Po podłączeniu działającej klawiatury do któregokolwiek z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Jednakże, klawiatura funkcjonuje prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Na przedstawionym schemacie wtyk (złącze męskie modularne) stanowi zakończenie kabla

Aby uporządkować dane pliku na dysku twardym, zapisane w klastrach, które nie sąsiadują ze sobą, tak aby znajdowały się w sąsiadujących klastrach, należy przeprowadzić

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Protokołem kontrolnym w obrębie rodziny TCP/IP, który ma na celu między innymi identyfikowanie usterek w urządzeniach sieciowych, jest

Wskaż aplikację w systemie Linux, która służy do kompresji plików.

Jakie jest adres rozgłoszeniowy sieci, w której funkcjonuje host z adresem IP 195.120.252.32 oraz maską podsieci 255.255.255.192?

Podczas pracy z bazami danych, jakiego rodzaju operację wykonuje polecenie "SELECT"?

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

Aby zmienić ustawienia konfiguracyjne Menu Start oraz paska zadań w systemie Windows, która przystawka powinna być wykorzystana?

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

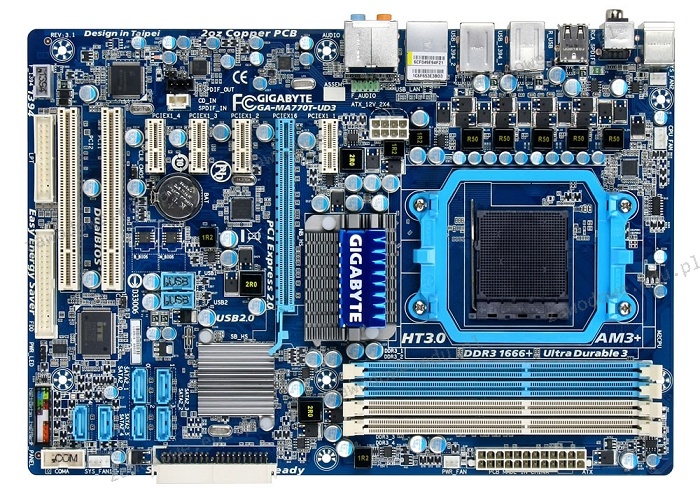

Na zamieszczonym zdjęciu widać

Podczas realizacji procedury POST na wyświetlaczu ukazuje się komunikat "CMOS Battery State Low". Jakie kroki należy podjąć, aby uniknąć pojawiania się tego komunikatu w przyszłości?

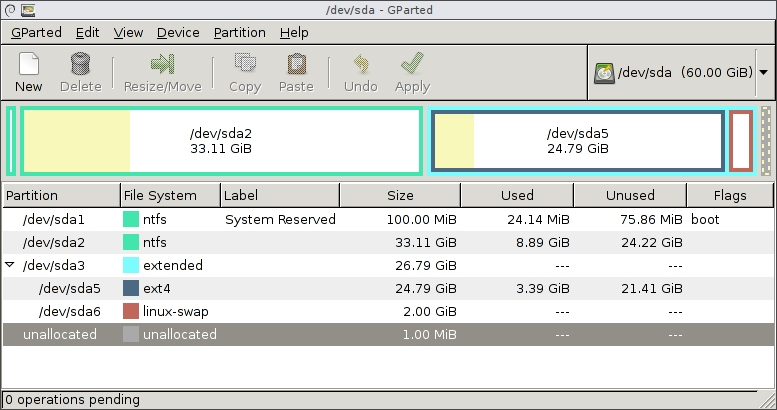

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

Internet Relay Chat (IRC) to protokół wykorzystywany do

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

Aby uzyskać wyświetlenie podanych informacji o systemie Linux w terminalu, należy skorzystać z komendy

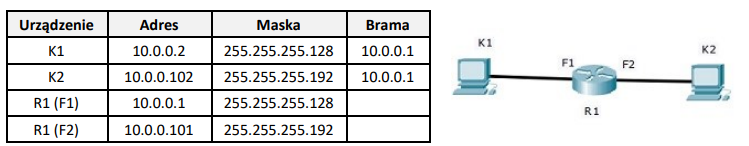

Komputery K1 i K2 nie są w stanie nawiązać komunikacji. Adresy urządzeń zostały przedstawione w tabeli. Co należy zmienić, aby przywrócić połączenie w sieci?

W systemie Linux, jak można znaleźć wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i rozpoczynają się na literę a, b lub c?

Symbol graficzny zaprezentowany na rysunku oznacza opakowanie

Jakie znaczenie ma zaprezentowany symbol graficzny?

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

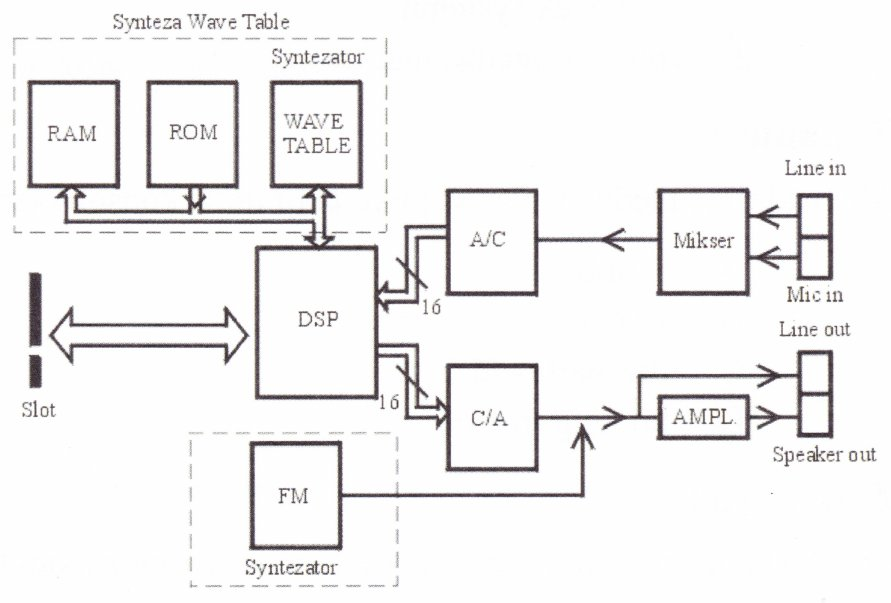

Na ilustracji przedstawiono diagram funkcjonowania

Do eliminowania plików lub folderów w systemie Linux używa się polecenia

Która karta graficzna nie będzie kompatybilna z monitorem, który posiada złącza pokazane na zdjęciu, przy założeniu, że do podłączenia monitora nie użyjemy adaptera?

Jaki rodzaj licencji pozwala na swobodne modyfikacje, kopiowanie oraz rozpowszechnianie po dokonaniu dowolnej płatności na rzecz twórcy?

Skoro jedna jednostka alokacji to 1024 bajty, to ile klastrów zajmują pliki przedstawione w tabeli na dysku?

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

Do pokazanej na diagramie płyty głównej nie można podłączyć urządzenia, które korzysta z interfejsu

Jakie znaczenie ma parametr NVP (Nominal Velocity of Propagation) podczas pomiarów okablowania strukturalnego?

Które z poniższych stwierdzeń na temat protokołu DHCP jest poprawne?