Pytanie 1

Jakie środowisko deweloperskie jest najczęściej używane do programowania w C#?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Jakie środowisko deweloperskie jest najczęściej używane do programowania w C#?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Jednym z kroków publikacji aplikacji mobilnej w Google Play są testy Beta, które charakteryzują się tym, że są:

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

MojaTablica tab1 = new MojaTablica<string, string>(); tab1["good"] = "dobry";

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

osoby: [ {imię: 'Anna', wiek: '31' }, {imię: 'Krzysztof', wiek: '25' } ] | "osoby": [ {"imię": "Anna", "wiek": 31 }, {"imię": "Krzysztof", "wiek": 25 } ] |

| Kod 1 | Kod 2 |

<osoby> <imie>Anna</imie> <wiek>31</wiek> <imie>Krzysztof</imie> <wiek>25</wiek> </osoby> | struct osoby { imie: {Anna}, wiek:{31}; imie: {Krzysztof}, wiek:{25} }; |

| Kod 3 | Kod 4 |

Który z poniższych opisów najlepiej charakteryzuje Node.js?

W przypadku przedstawionych kodów źródłowych, które są funkcjonalnie równoważne, wartość, która zostanie zapisana w zmiennej b po wykonaniu operacji, to

| Python: | C++ / C# / Java: |

|---|---|

| x = 5.96; b = int(x); | double x = 5.96; int b = (int)x; |

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

przycisk = (Button) findViewById(R.id.yes_button); przycisk.setOnClickListener(new View.OnClickListener() { ... });

Która z poniższych metod HTTP służy do aktualizacji zasobu?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

var random = new Random(); string pulaZnakow = "abcdefghijklmnopqrstuwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789"; int dlPuli = pulaZnakow.Length - 1; char znak; string wynik = ""; for(int i = 0; i < 8; i++) { znak = pulaZnakow[random.Next(0, dlPuli)]; wynik += znak; }

Kod funkcji "wykonaj()" przedstawiony poniżej weryfikuje, czy

bool wykonaj(int argument) { int T[] = {4, 15, -2, 9, 202}; for(int i=0; i<5; i++) { if(T[i] == argument) return true; } return false; }

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Które z poniższych nie jest frameworkiem do testowania w JavaScript?

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

Co to jest GraphQL?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

Co będzie wynikiem działania poniższego kodu SQL?

SELECT COUNT(*) FROM employees WHERE salary > (SELECT AVG(salary) FROM employees);

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia:

przycisk = (Button) findViewById(R.id.yes_button); przycisk.setOnClickListener(new View.OnClickListener() { ... });

Co to jest shadow DOM?

Jakie są kluczowe etapy realizacji projektu programistycznego?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

W jaki sposób można załadować tylko komponent z biblioteki React?

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Który z poniższych formatów plików jest używany do konfiguracji projektów Node.js?

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Co oznacza pojęcie TDD w kontekście programowania?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

| Pracownik | Znajomość technologii/programów |

|---|---|

| Anna | Inscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

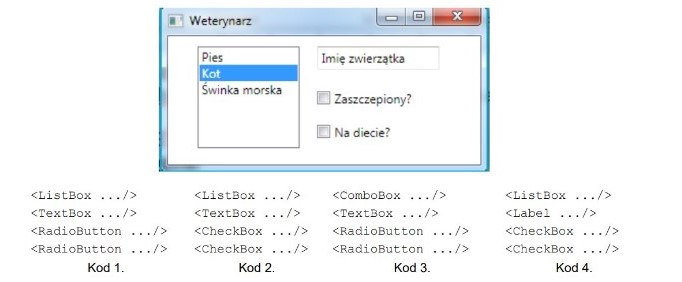

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Co oznacza termin 'immutability' w programowaniu funkcyjnym?

Jaką cechę powinien posiadać dobry negocjator?

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?