Pytanie 1

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Aby podłączyć drukarkę z portem równoległym do komputera, który dysponuje jedynie złączami USB, konieczne jest zainstalowanie adaptera

W systemie Windows po wykonaniu polecenia systeminfo nie otrzyma się informacji o

W jakim systemie jest przedstawiona liczba 1010(o)?

Na ilustracji zaprezentowano końcówkę kabla

Jaki procesor powinien być zastosowany przy składaniu komputera osobistego z płytą główną Asus M5A78L-M/USB3 AMD760G socket AM3+?

Jakim protokołem posługujemy się do przesyłania dokumentów hipertekstowych?

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

Przedstawiony listing zawiera polecenia umożliwiające:

Switch>enable Switch#configure terminal Switch(config)#interface range fastEthernet 0/1-10 Switch(config-if-range)#switchport access vlan 10 Switch(config-if-range)#exit

Programy CommView oraz WireShark są wykorzystywane do

Toner stanowi materiał eksploatacyjny w drukarce

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Jaka jest nominalna moc wyjściowa (ciągła) zasilacza o parametrach zapisanych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336W | 3,6 W | 12,5 W |

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Optyczna rozdzielczość to jeden z atrybutów

Wynikiem działania (10101101)(2) − (10100)(2) jest

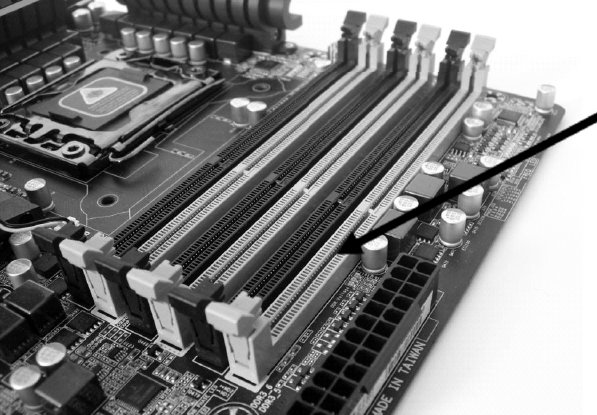

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

Standard IEEE 802.11 określa typy sieci

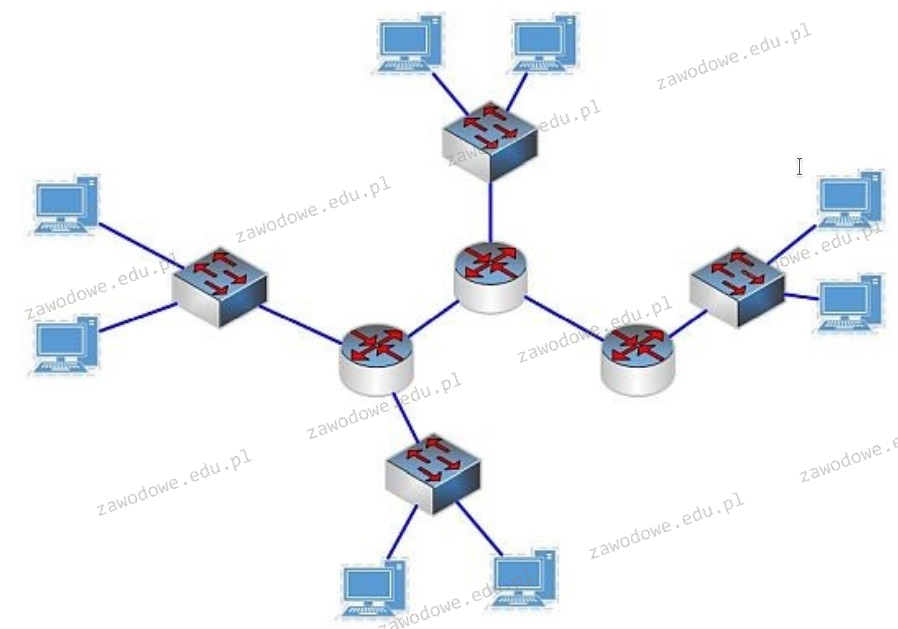

Na diagramie przedstawione są symbole

Program, który nie jest przeznaczony do analizy stanu komputera to

Jaki adres IPv6 jest poprawny?

Komputer dysponuje adresem IP 192.168.0.1, a jego maska podsieci wynosi 255.255.255.0. Który adres stanowi adres rozgłoszeniowy dla podsieci, do której ten komputer przynależy?

Jak nazywa się seria procesorów produkowanych przez firmę Intel, charakteryzująca się małymi wymiarami oraz niskim zużyciem energii, zaprojektowana z myślą o urządzeniach mobilnych?

W systemie Linux narzędzie iptables jest wykorzystywane do

Rozmiar plamki na monitorze LCD wynosi

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Element na karcie graficznej, który ma za zadanie przekształcenie cyfrowego sygnału wytwarzanego przez kartę na analogowy sygnał, zdolny do wyświetlenia na monitorze to

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

Jakie polecenie w systemie Windows należy użyć, aby ustalić liczbę ruterów pośrednich znajdujących się pomiędzy hostem źródłowym a celem?

Narzędziem systemu Linux OpenSUSE dedykowanym między innymi do zarządzania systemem jest

Aby prawidłowo uzupełnić składnię przedstawionego polecenia, które dzieli folder Dane pod nazwą test, w miejscu kropek należy wpisać słowo ```net ... test=C:\Dane```

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia