Pytanie 1

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Który z poniższych programów służy do tworzenia kopii zapasowych systemu w systemie Windows?

Zrzut ekranu ilustruje wynik polecenia arp -a. Jak należy zrozumieć te dane?

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

Jakiego typu kopię zapasową należy wykonać, aby zarchiwizować wszystkie informacje, niezależnie od daty ich ostatniej archiwizacji?

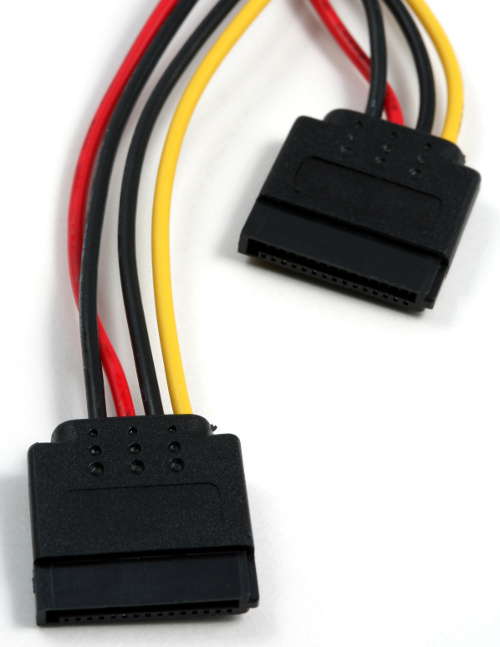

Na przedstawionym zdjęciu złącza pozwalają na

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

Niskopoziomowe formatowanie dysku IDE HDD polega na

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

Jakim sposobem zapisuje się dane na nośnikach BD-R?

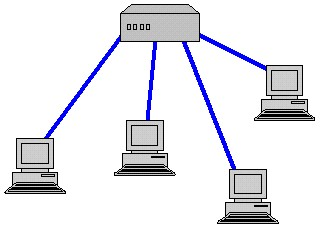

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Oprogramowanie, które regularnie przerywa działanie przez pokazanie komunikatu o konieczności uiszczenia opłaty, co prowadzi do zniknięcia tego komunikatu, jest dystrybuowane na podstawie licencji

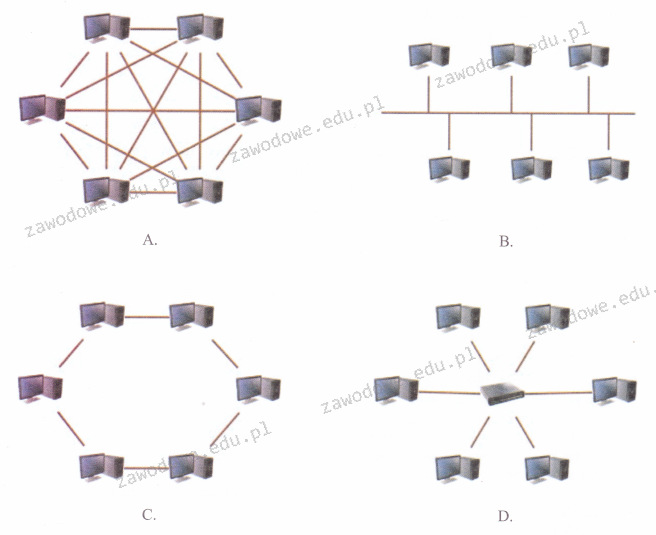

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

Liczba 563 (8) w systemie szesnastkowym to

Jak nazywa się licencja oprogramowania pozwalająca na bezpłatne dystrybucję aplikacji?

Nośniki danych, które są odporne na zakłócenia elektromagnetyczne oraz atmosferyczne, to

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

Na świeżo zainstalowanym komputerze program antywirusowy powinno się zainstalować

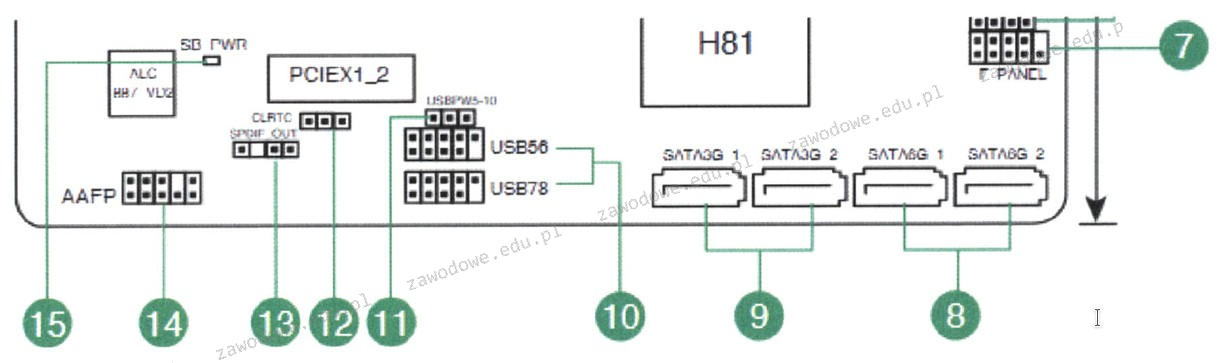

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

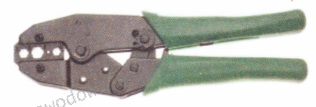

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

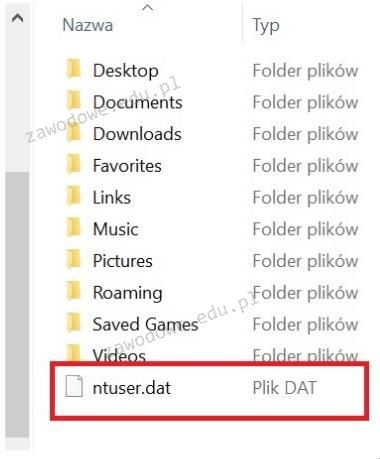

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Która z poniższych topologii sieciowych charakteryzuje się centralnym węzłem, do którego podłączone są wszystkie inne urządzenia?

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

Jakie narzędzie wykorzystuje się do połączenia pigtaila z włóknami światłowodowymi?

Thunderbolt to interfejs:

Instalacja systemów Linux oraz Windows 7 przebiegła bez problemów. Oba systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, o tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Osoba korzystająca z systemu Linux, chcąc zweryfikować dysk twardy pod kątem obecności uszkodzonych sektorów, ma możliwość skorzystania z programu

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

Wartość liczby BACA w systemie heksadecymalnym to liczba

Wskaż błędny podział dysku MBR na partycje?

Moduł w systemie Windows, który odpowiada za usługi informacyjne w Internecie, to

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Oprogramowanie komputerowe, które można używać bezpłatnie i bez czasowych ograniczeń, jest udostępniane na mocy licencji typu