Pytanie 1

Protokół, który komputery wykorzystują do informowania ruterów w swojej sieci o zamiarze dołączenia do określonej grupy multicastowej lub jej opuszczenia, to

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Protokół, który komputery wykorzystują do informowania ruterów w swojej sieci o zamiarze dołączenia do określonej grupy multicastowej lub jej opuszczenia, to

Rekord typu MX w serwerze DNS

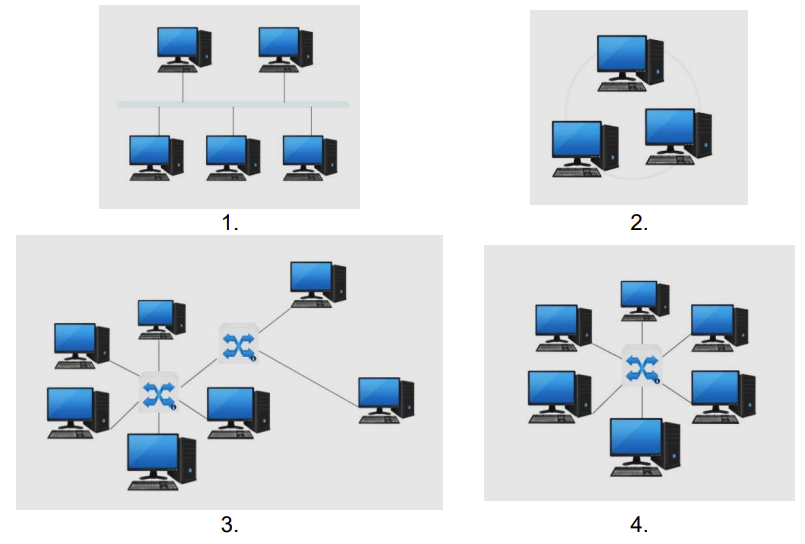

Na którym rysunku przedstawiono topologię gwiazdy?

Która norma określa standardy dla instalacji systemów okablowania strukturalnego?

Adres IP (ang. Internet Protocol Address) to

Wynik wykonania którego polecenia widoczny jest na fragmencie zrzutu z ekranu?

| Network Destination | Netmask | Gateway | Interface | Metric |

|---|---|---|---|---|

| 0.0.0.0 | 0.0.0.0 | 192.168.0.1 | 192.168.0.65 | 50 |

| 127.0.0.0 | 255.0.0.0 | On-link | 127.0.0.1 | 331 |

| 127.0.0.1 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 127.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 169.254.0.0 | 255.255.0.0 | On-link | 169.254.189.240 | 281 |

| 169.254.189.240 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 169.254.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

| 192.168.0.0 | 255.255.255.0 | On-link | 192.168.0.65 | 306 |

| 192.168.0.65 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.0.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 192.168.56.0 | 255.255.255.0 | On-link | 192.168.56.1 | 281 |

| 192.168.56.1 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 192.168.56.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 127.0.0.1 | 331 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.56.1 | 281 |

| 224.0.0.0 | 240.0.0.0 | On-link | 192.168.0.65 | 306 |

| 224.0.0.0 | 240.0.0.0 | On-link | 169.254.189.240 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 127.0.0.1 | 331 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.56.1 | 281 |

| 255.255.255.255 | 255.255.255.255 | On-link | 192.168.0.65 | 306 |

| 255.255.255.255 | 255.255.255.255 | On-link | 169.254.189.240 | 281 |

Jak jest nazywana transmisja dwukierunkowa w sieci Ethernet?

W celu zwiększenia bezpieczeństwa sieci firmowej administrator wdrożył protokół 802.1X. Do czego służy ten protokół?

Jaki prefiks jest używany w adresie autokonfiguracji IPv6 w sieci LAN?

Jaki kabel pozwala na przesył danych z maksymalną prędkością 1 Gb/s?

Jaki argument komendy ipconfig w systemie Windows przywraca konfigurację adresów IP?

Od momentu wprowadzenia Windows Server 2008, zakupując konkretną edycję systemu operacyjnego, nabywca otrzymuje prawo do zainstalowania określonej liczby kopii w środowisku fizycznym oraz wirtualnym. Która wersja tego systemu umożliwia nieograniczone instalacje wirtualne serwera?

W systemach Microsoft Windows, polecenie netstat –a pokazuje

Podaj domyślny port, który służy do przesyłania poleceń w serwisie FTP.

Zastosowanie połączenia typu trunk między dwoma przełącznikami umożliwia

Kontrola pasma (ang. bandwidth control) w przełączniku to funkcjonalność

Aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Jakie polecenie pozwoli na wyświetlenie ustawień interfejsu sieciowego w systemie Linux?

Jakiego protokołu dotyczy port 443 TCP, który został otwarty w zaporze sieciowej?

Które polecenie systemu Windows zostało zastosowane do sprawdzenia połączenia z serwerem DNS?

| 1 | <1 ms | <1 ms | <1 ms | livebox.home [192.168.1.1] |

| 2 | 44 ms | 38 ms | 33 ms | wro-bng1.tpnet.pl [80.50.118.234] |

| 3 | 34 ms | 39 ms | 33 ms | wro-r2.tpnet.pl [80.50.119.233] |

| 4 | 33 ms | 33 ms | 33 ms | 212.244.172.106 |

| 5 | 33 ms | 33 ms | 32 ms | dns2.tpsa.pl [194.204.152.34] |

| Trace complete. | ||||

Jak wiele punktów rozdzielczych, według normy PN-EN 50174, powinno być umiejscowionych w budynku o trzech kondygnacjach, przy założeniu, że powierzchnia każdej z kondygnacji wynosi około 800 m²?

Firma Dyn, której serwery DNS zostały zaatakowane, potwierdziła, że część ataku … miała miejsce dzięki różnym urządzeniom podłączonym do sieci. Ekosystem kamer, czujników oraz kontrolerów, określany ogólnie jako "Internet rzeczy", został wykorzystany przez przestępców jako botnet − sieć zainfekowanych maszyn. Do tej pory tę funkcję pełniły głównie komputery. Jakiego rodzaju atak jest opisany w tym cytacie?

Przy organizowaniu logicznego podziału sieci na podsieci należy brać pod uwagę

Przekazywanie tokena (ang. token) ma miejsce w sieci o topologii fizycznej

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Najefektywniejszym sposobem na zabezpieczenie prywatnej sieci Wi-Fi jest

Do zdalnego administrowania stacjami roboczymi nie używa się

Narzędzie przedstawione na zdjęciu to

Jakie medium transmisyjne powinno się zastosować do połączenia urządzeń sieciowych oddalonych o 110 m w pomieszczeniach, gdzie występują zakłócenia EMI?

Podaj zakres adresów IP przyporządkowany do klasy A, który jest przeznaczony do użytku prywatnego w sieciach komputerowych?

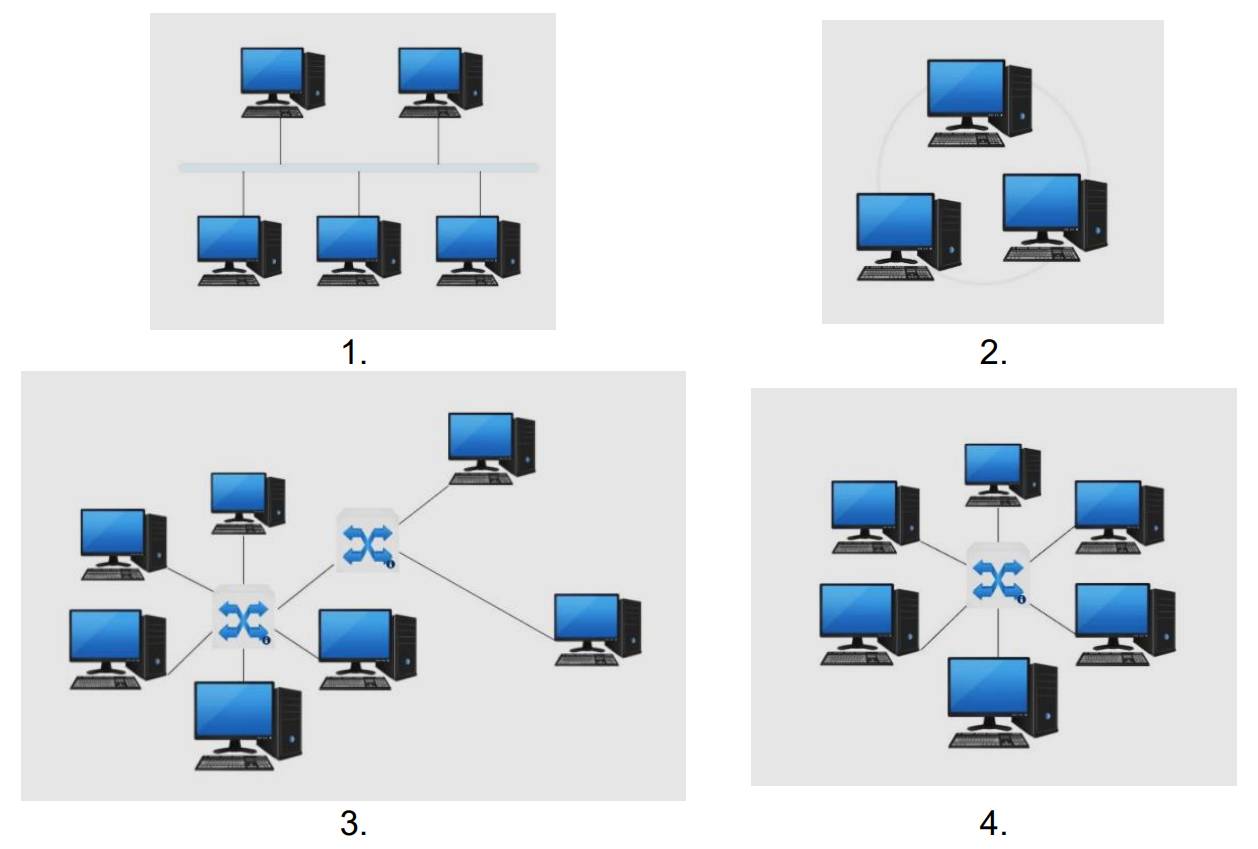

Na którym rysunku przedstawiono topologię gwiazdy rozszerzonej?

Aby serwer DNS mógł poprawnie przekształcać nazwy domenowe na adresy IPv6, konieczne jest skonfigurowanie rekordu

Po zainstalowaniu roli usług domenowych Active Directory na serwerze Windows, możliwe jest

Moduł SFP, który jest wymienny i zgodny z normami, odgrywa jaką rolę w urządzeniach sieciowych?

Aby uzyskać sześć podsieci z sieci o adresie 192.168.0.0/24, co należy zrobić?

Który z poniższych adresów jest adresem prywatnym zgodnym z dokumentem RFC 1918?

W lokalnej sieci stosowane są adresy prywatne. Aby nawiązać połączenie z serwerem dostępnym przez Internet, trzeba

Która z poniższych właściwości kabla koncentrycznego RG-58 sprawia, że nie jest on obecnie stosowany w budowie lokalnych sieci komputerowych?

Aplikacja, która pozwala na przechwytywanie pakietów oraz analizowanie aktywności w sieci, to

Narzędzie z grupy systemów Windows tracert służy do