Pytanie 1

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia

Zarządzaniem drukarkami w sieci, obsługiwaniem zadań drukowania oraz przyznawaniem uprawnień do drukarek zajmuje się serwer

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym

Spuchnięte kondensatory elektrolityczne w sekcji zasilania monitora LCD mogą spowodować uszkodzenie

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Jakim protokołem komunikacyjnym, który gwarantuje niezawodne przesyłanie danych, jest protokół

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

Na przedstawionym rysunku zaprezentowane jest złącze

Urządzenie pokazane na ilustracji to

W jaki sposób skonfigurować zaporę Windows, aby spełniała zasady bezpieczeństwa i umożliwiała użycie polecenia ping do weryfikacji komunikacji z innymi urządzeniami w sieci?

Jaki będzie najniższy koszt zakupu kabla UTP, potrzebnego do okablowania kategorii 5e, aby połączyć panel krosowniczy z dwoma podwójnymi gniazdami natynkowymi 2 x RJ45, które są oddalone odpowiednio o 10 m i 20 m od panelu, jeśli cena 1 m kabla wynosi 1,20 zł?

W złączu zasilania SATA uszkodzeniu uległ żółty kabel. Jakie to ma konsekwencje dla napięcia, które nie jest przesyłane?

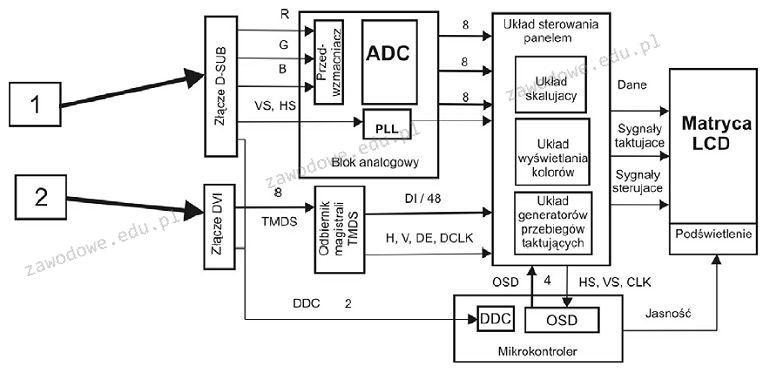

Które z połączeń zaznaczonych strzałkami na diagramie monitora stanowi wejście cyfrowe?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

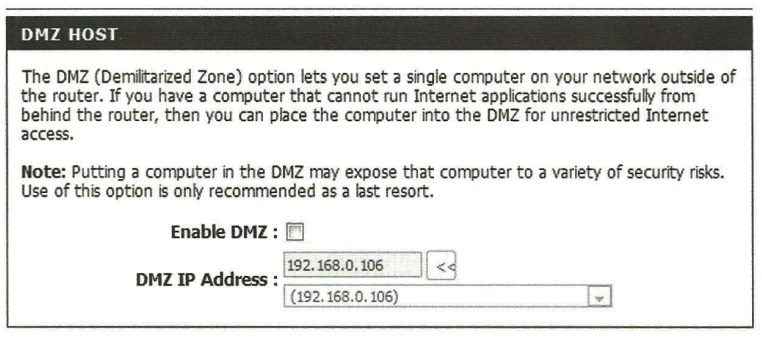

Na ilustracji zaprezentowano zrzut ekranu z ustawień DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer o adresie IP 192.168.0.106

Którego urządzenia z zakresu sieci komputerowych dotyczy symbol przedstawiony na ilustracji?

Na rysunku widoczny jest symbol graficzny

Awaria klawiatury może być spowodowana przez uszkodzenie

Jakie zadanie pełni router?

Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

| Częstotliwość | 3400 MHz |

| Proces technologiczny | 32 nm |

| Architektura | 64 bit |

| Ilość rdzeni | 4 |

| Ilość wątków | 4 |

| Pojemność pamięci L1 (instrukcje) | 2x64 kB |

| Pojemność pamięci L1 (dane) | 4x16 kB |

| Pojemność Pamięci L2 | 2x2 MB |

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

Jakie urządzenie pracuje w warstwie łącza danych i umożliwia integrację segmentów sieci o różnych architekturach?

Jakie polecenie należy wprowadzić w konsoli, aby skorygować błędy na dysku?

Jeden długi oraz dwa krótkie sygnały dźwiękowe BIOS POST od firm AMI i AWARD wskazują na wystąpienie błędu

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

Jakim poleceniem w systemie Linux można dodać nowych użytkowników?

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

Licencja Windows OEM nie zezwala na wymianę

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Czym jest VOIP?

Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Ile bajtów odpowiada jednemu terabajtowi?