Pytanie 1

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Wtyczka zasilająca SATA ma uszkodzony żółty przewód. Jakie to niesie za sobą konsekwencje dla napięcia na złączu?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Aby w systemie Windows nadać użytkownikowi możliwość zmiany czasu systemowego, potrzebna jest przystawka

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

Wskaż poprawną kolejność czynności prowadzących do zamontowania procesora w gnieździe LGA na nowej płycie głównej, odłączonej od źródła zasilania.

| Nr czynności | Działanie |

|---|---|

| 1 | Odgięcie dźwigni i otwarcie klapki |

| 2 | Montaż układu chłodzącego |

| 3 | Zamknięcie klapki i dociśnięcie dźwigni |

| 4 | Podłączenie układu chłodzącego do zasilania |

| 5 | Lokalizacja gniazda procesora |

| 6 | Nałożenie pasty termoprzewodzącej |

| 7 | Włożenie procesora do gniazda |

Analiza tłumienia w kablowym systemie przesyłowym umożliwia ustalenie

Program fsck jest stosowany w systemie Linux do

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

Monolityczne jądro (kernel) występuje w którym systemie?

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Liczba szesnastkowa 1E2F(16) zapisana w systemie ósemkowym ma postać

Jaką fizyczną topologię sieci komputerowej przedstawiono na załączonym rysunku?

Do czego służy polecenie 'ping' w systemie operacyjnym?

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Wskaż błędne twierdzenie dotyczące Active Directory?

Ilustracja przedstawia rodzaj pamięci

Jakie polecenie w systemie Linux przyzna możliwość zapisu dla wszystkich obiektów w /usr/share dla wszystkich użytkowników, nie modyfikując innych uprawnień?

Jaki jest największy rozmiar pojedynczego datagramu IPv4, uwzględniając jego nagłówek?

Ile sieci obejmują adresy IPv4 pokazane w tabeli?

| Adres IPv4 | Maska sieci |

|---|---|

| 10.10.10.10 | 255.255.0.0 |

| 10.10.20.10 | 255.255.0.0 |

| 10.10.20.20 | 255.255.0.0 |

| 10.10.30.30 | 255.255.0.0 |

| 10.20.10.10 | 255.255.0.0 |

| 10.20.20.10 | 255.255.0.0 |

| 10.20.20.30 | 255.255.0.0 |

Jakiego numeru kodu należy użyć w komendzie do zmiany uprawnień folderu w systemie Linux, aby właściciel miał dostęp do zapisu i odczytu, grupa miała prawo do odczytu i wykonania, a pozostali użytkownicy mogli jedynie odczytywać zawartość?

W systemie Windows pamięć wirtualna ma na celu

Symbol graficzny zaprezentowany na rysunku oznacza opakowanie

Które z poniższych stwierdzeń NIE odnosi się do pamięci cache L1?

Usterka przedstawiona na ilustracji, widoczna na monitorze komputera, nie może być spowodowana przez

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

Wartość liczby dziesiętnej 128(d) w systemie heksadecymalnym wyniesie

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

W przypadku zalania układu elektronicznego klawiatury słodkim napojem należy natychmiast odłączyć ją od zestawu komputerowego, a następnie

Brak odpowiedzi na to pytanie.

Czym jest serwer poczty elektronicznej?

Brak odpowiedzi na to pytanie.

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Brak odpowiedzi na to pytanie.

Na których urządzeniach do przechowywania danych uszkodzenia mechaniczne są najczęściej spotykane?

Brak odpowiedzi na to pytanie.

Na ilustracji zaprezentowane jest urządzenie, które to

Brak odpowiedzi na to pytanie.

Który z wymienionych systemów operacyjnych nie obsługuje wielozadaniowości?

Brak odpowiedzi na to pytanie.

Komputer A, który musi wysłać dane do komputera B znajdującego się w sieci z innym adresem IP, najpierw przekazuje pakiety do adresu IP

Brak odpowiedzi na to pytanie.

Typ profilu użytkownika w systemie Windows Serwer, który nie zapisuje zmian wprowadzonych na bieżącym pulpicie ani na serwerze, ani na stacji roboczej po wylogowaniu, to profil

Brak odpowiedzi na to pytanie.

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Brak odpowiedzi na to pytanie.

Osoba korzystająca z systemu Windows zdecydowała się na przywrócenie systemu do określonego punktu. Które pliki utworzone po tym punkcie NIE zostaną zmienione w wyniku tej operacji?

Brak odpowiedzi na to pytanie.

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Brak odpowiedzi na to pytanie.

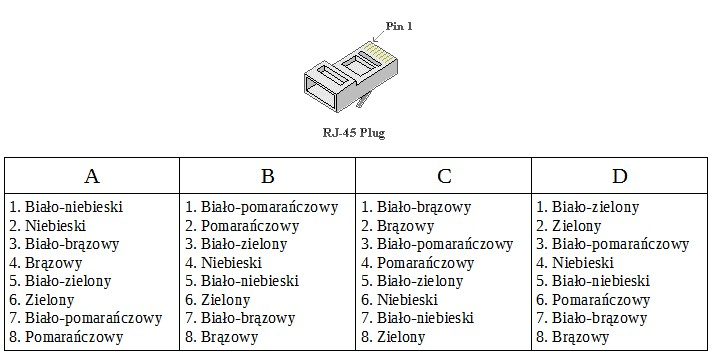

Jakie jest usytuowanie przewodów w złączu RJ45 według schematu T568A?

Brak odpowiedzi na to pytanie.