Pytanie 1

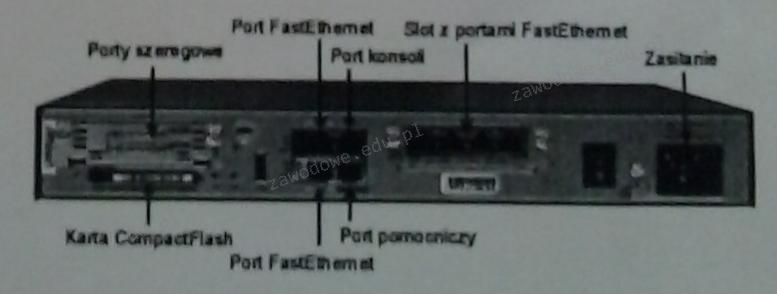

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

Jakie polecenie powinien zastosować użytkownik systemu Linux, aby wydobyć zawartość archiwum o nazwie dane.tar?

RAMDAC konwerter przekształca sygnał

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

W komunikacie błędu systemowego informacja prezentowana w formacie szesnastkowym oznacza

Jakie narzędzie należy zastosować do podłączenia zaszycia kabla w module Keystone?

Najwyższą prędkość transmisji danych w sieciach bezprzewodowych zapewnia standard

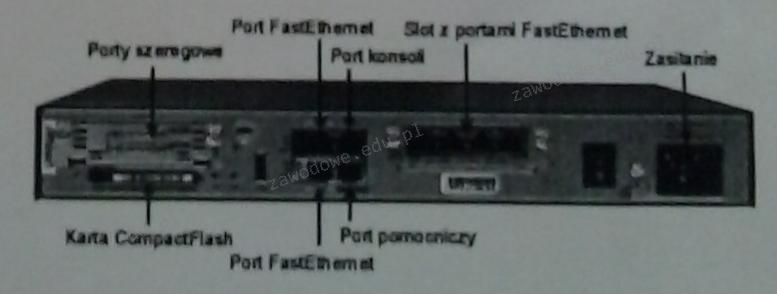

Pokazany zrzut ekranu dotyczy programu

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Czym jest OTDR?

Jak nazywa się licencja w systemie Windows Server, która pozwala użytkownikom komputerów stacjonarnych na korzystanie z usług serwera?

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

Jakie polecenie w systemie Windows służy do monitorowania bieżących połączeń sieciowych?

Jak nazywa się kod kontrolny, który służy do wykrywania błędów oraz potwierdzania poprawności danych odbieranych przez stację końcową?

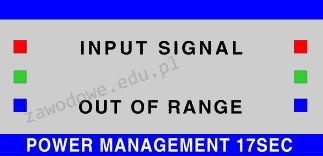

Gdy sprawny monitor zostaje podłączony do innego komputera, na ekranie ukazuje się komunikat widoczny na rysunku. Co powoduje pojawienie się tego komunikatu?

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?

Procesem nieodwracalnym, całkowicie uniemożliwiającym odzyskanie danych z dysku twardego, jest

Na stronie wydrukowanej na drukarce laserowej pojawiają się jaśniejsze i ciemniejsze obszary. Aby rozwiązać problemy z nieciągłością i jakością wydruku, należy

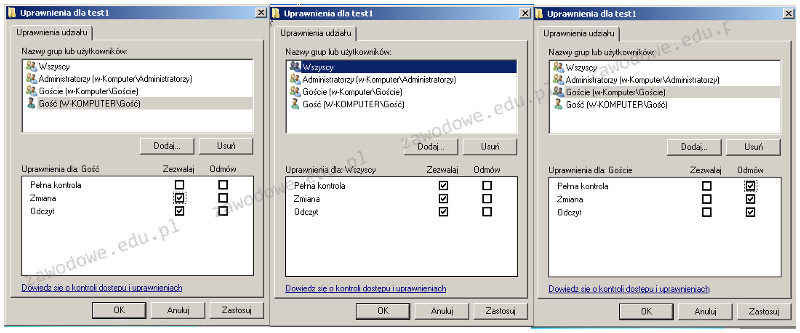

Użytkownik o nazwie Gość należy do grupy o nazwie Goście. Grupa Goście jest częścią grupy Wszyscy. Jakie ma uprawnienia użytkownik Gość w folderze test1?

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

W przypadku dłuższego nieużytkowania drukarki atramentowej, pojemniki z tuszem powinny

Aby naprawić zasilacz laptopa poprzez wymianę kondensatorów, jakie narzędzie powinno się wykorzystać?

Jak skrót wskazuje na rozległą sieć komputerową, która obejmuje swoim zasięgiem miasto?

Zarządzanie konfiguracją karty sieciowej w systemie Windows 7 realizuje polecenie

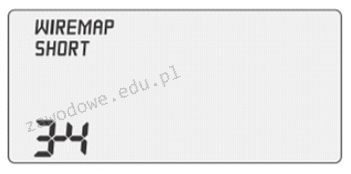

Na ilustracji pokazano wynik pomiaru okablowania. Jaką interpretację można nadać temu wynikowi?

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

Licencja CAL (Client Access License) uprawnia użytkownika do

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?

Jakie urządzenie sieciowe umożliwia połączenie lokalnej sieci LAN z rozległą siecią WAN?

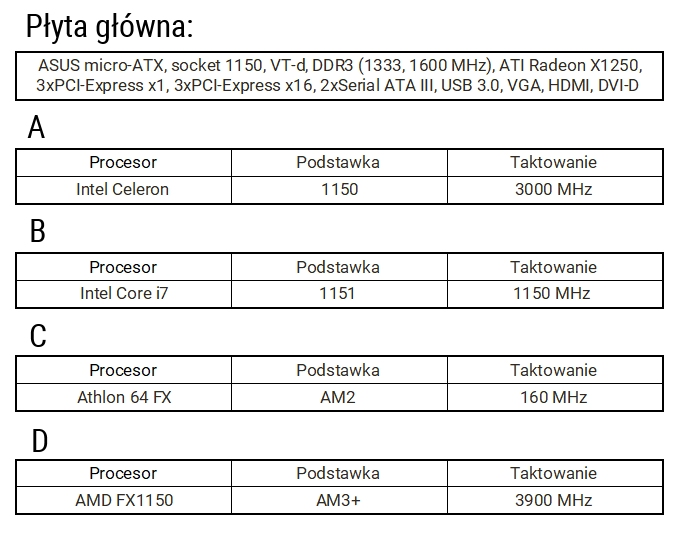

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

Polecenie tar w systemie Linux służy do

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

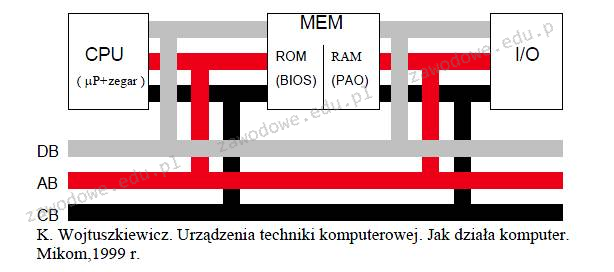

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Który z trybów nie jest oferowany przez narzędzie lupa w systemie Windows?

Aby oddzielić komputery pracujące w sieci z tym samym adresem IPv4, które są podłączone do przełącznika zarządzalnego, należy przypisać

Jaką jednostką określa się szybkość przesyłania danych w sieciach komputerowych?