Pytanie 1

Który z algorytmów wykorzystuje protokół OSPF do obliczenia najkrótszej ścieżki do docelowej sieci?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Który z algorytmów wykorzystuje protokół OSPF do obliczenia najkrótszej ścieżki do docelowej sieci?

Która z podanych usług sieciowych zajmuje się konwersją adresu domenowego na odpowiedni adres IP?

Na rysunku przedstawiono ekran konfiguracyjny

Gdy poziom sygnału użytkowego wynosi 0, a poziom szumów to -40 dB, jaki jest odstęp sygnału od szumu (SNR)?

Zestaw urządzeń, który obejmuje łącznicę, przełącznicę oraz urządzenia do badań i zasilania to

W trybie spoczynku telefonu komórkowego częstotliwość sygnału dzwonienia

Jakie znaczenie ma pojęcie "hotspot"?

Który środek gaśniczy w serwerowni, nie powodujący uszkodzeń urządzeń, jest najlepszy?

Funkcja BIOS-u First/Second/Third/Boot Device (Boot Seąuence) umożliwia określenie kolejności, w jakiej będą odczytywane

Protokół służący do określenia desygnowanego rutera (DR), który odbiera informacje o stanach łączy od wszystkich ruterów w danym segmencie oraz stosuje adres multicastowy 224.0.0.6, to

Wymień kroki, które prowadzą do konwersji sygnału analogowego na cyfrowy?

Do wzmacniacza optycznego wprowadzono sygnał o mocy 0,1 mW, natomiast na wyjściu uzyskano moc sygnału równą 10 mW. Jakie jest wzmocnienie tego wzmacniacza wyrażone w decybelach?

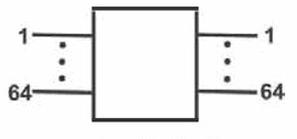

Przedstawiony na rysunku symbol oznacza pole komutacyjne

Na powstawanie pętli routingu nie mają wpływu

Jakie jest główne zadanie protokołu DHCP w sieci komputerowej?

Jak powstaje sygnał dyskretny?

Którymi złączami jest zakończony patchcord światłowodowy przedstawiony na rysunku?

Streamer rejestruje dane

Jaka jest prędkość przesyłu danych kanału D w systemie PRA dla sieci ISDN?

W której ramce oraz w której szczelinie przesyłany jest sygnał synchronizacji (fazowania) wieloramki w systemie PCM 30/32?

Co oznacza komunikat w kodzie tekstowym Keybord is locked out – Unlock the key w procesie POST BIOS-u marki Phoenix?

Zespół działań związanych z analizą nowego zgłoszenia, przyjęciem żądań abonenta, który się zgłasza (wywołuje) oraz oceną możliwości ich realizacji, to

Aby połączyć trzy komputery w niewielką sieć LAN typu peer-to-peer, można zastosować

Które z poniższych stwierdzeń dotyczących strategii tworzenia kopii zapasowych według zasady Wieży Hanoi jest słuszne?

Wartość współczynnika fali stojącej SWR (Standing Wave Ratio) w linii transmisyjnej, która jest dopasowana falowo na końcu, wynosi

W telekomunikacyjnych kablach zjawisko, które polega na osłabieniu mocy sygnału w miarę wydłużania się toru to

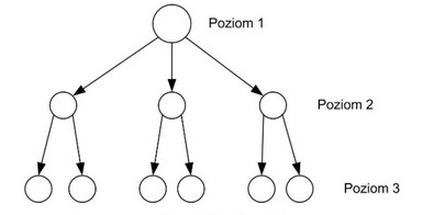

Jak się nazywa sposób synchronizacji sieci telekomunikacyjnej przedstawiony na rysunku?

Jaki parametr długiej linii jest związany z indukcyjnością oraz pojemnością między przewodnikami?

Urządzenie elektroniczne, które stosuje procesy modulacji oraz demodulacji w celu przekształcenia sygnałów cyfrowych na analogowe i odwrotnie, to

Jakie jest pasmo częstotliwości sygnału zwrotnego dzwonienia w łączu abonenckim?

Protokół, który określa, które porty przełącznika w sieci powinny być zablokowane, aby uniknąć tworzenia pętli rutingu w drugiej warstwie modelu OSI, to protokół

Funkcja COLP (Connected Line Identification Presentation) w telefonach ISDN pozwala na

Jakie medium transmisyjne powinno być użyte w pomieszczeniach, gdzie występują silne zakłócenia elektromagnetyczne?

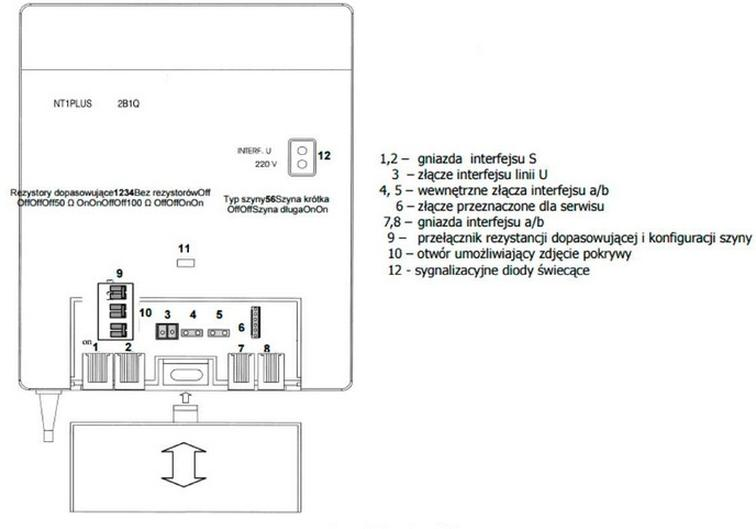

Na podstawie fragmentu instrukcji podaj, w jaki sposób sygnalizowany jest stan, w którym do centrali prawidłowo podłączono zasilanie z sieci energetycznej oraz zespół zasilania awaryjnego.

| Dioda „Bateria" | Dioda „Sieć" | Stan centrali |

|---|---|---|

| zielona | zielona | Centrala zasilana z sieci. Akumulatory naładowane, gotowe do przejęcia zasilania centrali (wyłącznik akumulatorów w pozycji ON – włączone, naładowane i przyłączone poprawnie). |

| żółta | zielona | Centrala zasilana z sieci. Akumulatory sprawne, nie rozładowane - nie osiągnięty stan naładowania (wyłącznik akumulatorów w pozycji ON – włączone, akumulatory nie w pełni naładowane, przyłączone poprawnie). |

| zgaszona | zielona | Centrala zasilana z sieci. Brak gotowości zasilania z baterii akumulatorów (wyłącznik w pozycji OFF – wyłączone, rozładowane, brak akumulatorów lub przyłączone niepoprawnie). |

| czerwona | zgaszona | Brak zasilania z sieci energetycznej. Centrala jest zasilana z akumulatorów (wyłącznik w pozycji OFF – wyłączone, rozładowane, brak akumulatorów lub brak napięcia z sieci). |

| zgaszona | zgaszona | ALARM! Pakiet zasilania jest nieprawnie przyłączony lub pakiet nie odpowiada na pytania (w przypadku panelu zasilania wyposażonego w RS). |

Tester do sieci LAN RJ-45 może być użyty do weryfikacji kabli

Jaki zapis nie stanowi adresu IPv6?

Który z protokołów służy jako protokół sygnalizacyjny w technologii VoIP?

Na podstawie fragmentu instrukcji zakończenia sieciowego NT określ do którego portu należy podłączyć linię miejską ISDN.

Ile maksymalnie urządzeń można zainstalować na jednym kontrolerze EIDE?

Który z poniższych adresów można wykorzystać do adresacji w sieci o zasięgu publicznym?