Pytanie 1

Jaką rolę pełni parametr boot file name w serwerze DHCP?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Jaką rolę pełni parametr boot file name w serwerze DHCP?

Jakie znaczenie ma pojęcie "hotspot"?

Do jakich celów wykorzystywana jest pamięć ROM w ruterach?

Wstrzymanie funkcjonowania łącza abonenckiego, spowodowane znacznym obniżeniem rezystancji pętli abonenckiej, może sugerować

Rutery dostępowe to sprzęt, który

Jak określa się dyspersję spowodowaną różnicami w długościach ścieżek propagacji poszczególnych promieni świetlnych oraz w zróżnicowanych efektywnych prędkościach?

Jaki typ pamięci można elektrycznie kasować i programować?

Aplikacja Sysprep.exe w systemie Windows 7 Professional pozwala na

Jaki kodek z próbkowaniem 8kHz, w standardzie PCM, jest wykorzystywany w cyfrowej telefonii jako kodek do przesyłania mowy, a jednocześnie może funkcjonować w technologii PSTN?

Zjawisko, w którym współczynnik załamania ośrodka zmienia się w zależności od częstotliwości fali świetlnej, określamy mianem

Tony DTMF powstają z nałożenia na siebie dwóch sygnałów o różnych częstotliwościach przypisanych danemu przyciskowi (patrz tabela). Naciśnięcie 6 powoduje wytworzenie tonu, którego składowe to

| 1209 Hz | 1336 Hz | 1477 Hz | 1633 Hz | |

|---|---|---|---|---|

| 697 Hz | 1 | 2 | 3 | A |

| 770 Hz | 4 | 5 | 6 | B |

| 852 Hz | 7 | 8 | 9 | C |

| 941 Hz | * | 0 | # | D |

Koncentrator (ang. hub) jest urządzeniem

Terminale urządzeń cyfrowych ISDN są podłączone do centrali ISDN lub urządzenia NT za pomocą wtyczki

W sieciach z komutacją pakietów transmisja może odbywać się w dwóch trybach: wirtualnej koneksji oraz w trybie datagramowym. Wskaż twierdzenie, które jest niezgodne z zasadami transmisji w trybie datagramowym?

Aby zabezpieczyć dane oraz system operacyjny komputera podłączonego do Internetu przed złośliwym oprogramowaniem, konieczne jest zainstalowanie na nim

Aby oddzielić sygnał ADSL od telefonii POTS działających na jednej linii, należy zastosować filtr

Najskuteczniejszym sposobem ochrony komputera przed złośliwym oprogramowaniem jest

Licencja umożliwiająca darmowe udostępnianie oprogramowania zawierającego elementy reklamowe to

Jakiego typu modulacji używają modemy w analogowym łączu operującym w standardzie V.34?

W urządzeniach analizujących telekomunikacyjne, wykorzystywanych do pomiaru parametrów okablowania strukturalnego w sieciach abonenckich, przenik zbliżny nosi oznaczenie

Którego protokołu składnikiem jest baza danych MIB (Management Information Base)?

Wartość rezystancji jednostkowej pary symetrycznej przedstawionej w formie schematu zastępczego linii długiej jest uzależniona między innymi od

Który z protokołów pozwala na dokładną synchronizację czasu między komputerami?

Narzędzie systemowe w rodzinie Windows, które pokazuje oraz pozwala na modyfikację tablicy tras pakietów, to

Multipleksacja polegająca na przesyłaniu strumieni danych przez jeden kanał, który jest dzielony na segmenty czasowe (time slot), a następnie łączona jest ich kilka w jeden kanał o wysokiej przepustowości, to rodzaj zwielokrotnienia

Reflektometr TDR (Time Domain Reflectometer) służy do

Urządzenie ADSL umożliwia dostęp do internetu dla abonentów

Który protokół routingu jest używany do wymiany danych dotyczących dostępności sieci pomiędzy autonomicznymi systemami?

Największe pasmo transmisji sygnału charakteryzuje się

Ile częstotliwości występuje w tonie generowanym po naciśnięciu klawisza DTMF w telefonie?

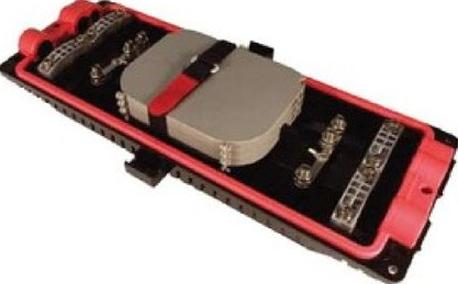

Jak nazywa się osprzęt światłowodowy przedstawiony na rysunku?

Symbolem zamieszczonym na urządzeniu telekomunikacyjnym oznacza się urządzenia, które mogą być uszkodzone przez

Jaką liczbę punktów podparcia powinno mieć krzesło na kółkach w obrębie stanowiska komputerowego?

W specyfikacji płyty głównej znajduje się informacja, że podstawka pod procesor ma oznaczenie Socket A Type 462. Które procesory mogą być zainstalowane na tej płycie?

Jakie zastosowanie ma oprogramowanie CAD w procesie?

Przed rozpoczęciem wymiany uszkodzonej karty sieciowej w komputerze, należy

Tabela przedstawia fragment dokumentacji technicznej drukarki dotyczący jej interfejsów zewnętrznych. W jaki sposób może być podłączona ta drukarka?

|

Jak nazywa się oprogramowanie, które startuje jako pierwsze po przeprowadzeniu przez BIOS (ang. Basic Input/Output System) testu POST (Power On Self Test), a jego celem jest załadowanie systemu operacyjnego do pamięci RAM komputera?

Który z poniższych protokołów pełni funkcję protokołu routingu?

Dysk twardy w komputerze uległ uszkodzeniu i wymaga wymiany. Aby chronić informacje przed dostępem niepożądanych osób, należy