Pytanie 1

Element odpowiedzialny za wykonywanie obliczeń w formacie zmiennoprzecinkowym, wspierający procesor w obliczeniach jest określany jako

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Element odpowiedzialny za wykonywanie obliczeń w formacie zmiennoprzecinkowym, wspierający procesor w obliczeniach jest określany jako

Z czego wykonane są żyły kabla UTP Cat 5e?

Jaką liczbę bitów przypisano do adresu sieci w adresacji IPv4 z maską 255.255.128.0?

Podczas skanowania sieci komputerowej uzyskano informację FF05:0:0:0:0:0:0:42. Co to jest

Jaką rolę pełni parametr boot file name w serwerze DHCP?

Aby dokonać wyboru odpowiedniego sprzętu komputerowego, niezbędne są informacje o jego wydajności. Narzędziem do oceny tej wydajności jest

Jaką maksymalną przepływność osiąga system ISDN z pierwotnym dostępem PRA przeznaczony dla użytkowników końcowych?

Jakie jest nominalne natężenie przepływu modułu transportowego STM-16 w standardzie SDH?

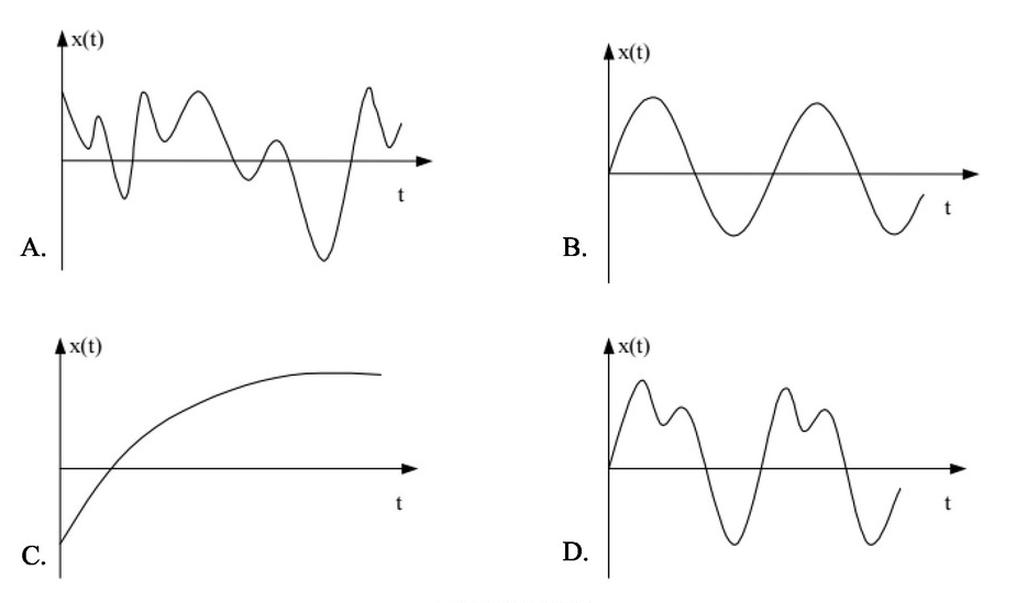

Przebieg sygnału harmonicznego przedstawiono na rysunku

Różne składniki tej samej informacji mogą być przesyłane różnymi trasami w komutacji

W światłowodach jednomodowych nie zachodzi dyspersja

Jakie jest główne zadanie protokołu DHCP w sieci komputerowej?

Jaki kabel telekomunikacyjny posiada oznaczenie katalogowe XzTKMXpwn 10x4x0,5?

Jakie medium transmisyjne jest stosowane w sieciach LAN do przesyłania danych z prędkością 1Gbps na odległość przekraczającą 500 m?

Emisja sygnału zajętości w łączu abonenckim ma charakterystykę

Aby zapewnić prawidłowe funkcjonowanie urządzeń w serwerowni, konieczne jest dostarczenie powietrza o takich parametrach:

Suma kontrolna umieszczona w ramce ma na celu

Który element osprzętu światłowodowego przedstawiono na rysunku?

Podczas montażu światłowodu kluczowymi parametrami, ze względu na ich właściwości mechaniczne, są:

Modulacja amplitudy impulsowej jest określana skrótem

Jeśli linia telefoniczna była zajęta przez 45 minut, jakie jest jej obciążenie?

Jakie są zadania bloku MSC w sieci GSM?

Zjawisko tłumienności w torze światłowodowym przejawia się poprzez

Jak nazywa się technika modulacji impulsowej, w której następuje zmiana współczynnika wypełnienia sygnału nośnego?

Jakie parametry jednostkowe długiej linii bezstratnej mają wartość równą 0?

Wartość współczynnika fali stojącej SWR (Standing Wave Ratio) w linii transmisyjnej, która jest dopasowana falowo na końcu, wynosi

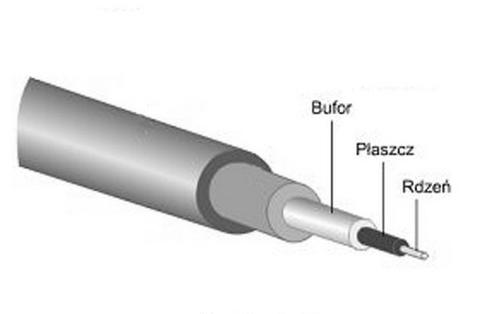

Na rysunku przedstawiono budowę

W jakich jednostkach wyraża się zysk energetyczny anteny w porównaniu do dipola półfalowego?

Przetwornik A/C z równoważeniem ładunków elektrycznych przetwarza sygnał metodą

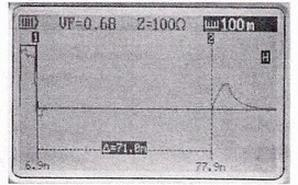

Na którym urządzeniu wynik pomiaru jest przedstawiany w sposób pokazany na rysunku?

Funkcja MSN (Multiple Subscriber Number) w systemie ISDN pozwala na

Jak można ochronić komputer przed nieautoryzowanym dostępem z sieci lokalnej lub Internetu?

W celu ochrony urządzeń teleinformatycznych przed nagłymi skokami napięcia wykorzystuje się

Jakiego sygnału będzie doświadczał abonent systemu PABX w słuchawce telefonu po wprowadzeniu numeru wyjścia miejskiego, gdy translacja wyjściowa jest zajęta?

W cyfrowych łączach abonenckich do wymiany informacji pomiędzy stacjami końcowymi a węzłem komutacyjnym wykorzystuje się sygnalizację

Jaka licencja dotyczy oprogramowania, które umożliwia korzystanie w tym samym czasie przez liczbę użytkowników określoną w umowie?

Jakie urządzenie stosuje się do pomiaru rezystancji pętli abonenckiej?

W systemie Windows funkcja znana jako quota służy do ograniczania

Jakie kodowanie jest stosowane w łączu ISDN na interfejsie U?

Stacja robocza jest częścią sieci lokalnej o adresie IP 192.168.0.0/25. W ustawieniach protokołu TCP/IP jako maskę podsieci należy wybrać