Pytanie 1

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

Adware to rodzaj oprogramowania

Jakie protokoły przesyłają cykliczne kopie tablic routingu do sąsiadującego rutera i NIE ZAWIERAJĄ pełnych informacji o dalekich ruterach?

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie otrzymywać adres IP?

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

Podczas uruchamiania komputera ukazuje się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL skutkuje

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

Aby podłączyć dysk z interfejsem SAS, należy użyć kabla przedstawionego na diagramie

W systemie binarnym liczba 51(10) przyjmuje formę

Watomierz jest stosowany do pomiaru

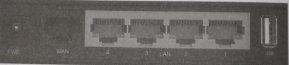

Aby skonfigurować ruter i wprowadzić parametry połączenia od dostawcy internetowego, którą sekcję oznaczoną numerem należy wybrać?

Serwer WWW o otwartym kodzie źródłowym, który działa na różnych systemach operacyjnych, to

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

Jaki jest główny cel stosowania maski podsieci?

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

Które z poniższych stwierdzeń NIE odnosi się do pamięci cache L1?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Aby chronić konto użytkownika przed nieautoryzowanymi zmianami w systemie Windows 7, 8 lub 10, które wymagają uprawnień administratora, należy ustawić

Aby ocenić stabilność systemu Windows Server, należy użyć narzędzia

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Która z tras jest oznaczona literą R w tabeli routingu?

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Do dynamicznej obsługi sprzętu w Linuxie jest stosowany system

Która z usług pozwala na zdalne zainstalowanie systemu operacyjnego?

Brak informacji o parzystości liczby lub o znaku wyniku operacji w ALU może sugerować problemy z funkcjonowaniem

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

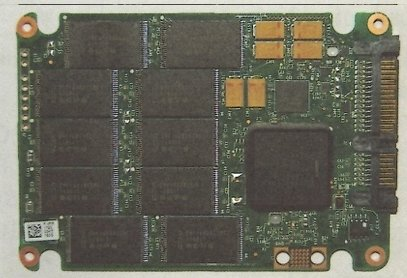

Element systemu komputerowego przedstawiony na ilustracji to

Jakie czynności nie są realizowane przez system operacyjny?

Metoda przesyłania danych pomiędzy urządzeniami CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Jaki adres stanowi adres rozgłoszeniowy dla hosta o IP 171.25.172.29 oraz masce sieci 255.255.0.0?

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Które z poniższych poleceń służy do naprawienia głównego rekordu rozruchowego dysku twardego w systemie Windows?

Moduł w systemie Windows, który odpowiada za usługi informacyjne w Internecie, to

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Jakie oprogramowanie należy zainstalować, aby serwer Windows mógł obsługiwać usługi katalogowe?

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie