Pytanie 1

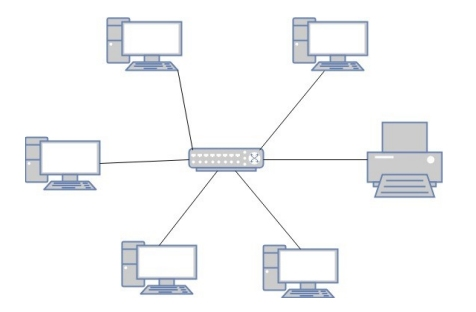

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

Jaki rodzaj routingu jest najbardziej odpowiedni w dużych, szybko zmieniających się sieciach?

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Recykling można zdefiniować jako

Problemy z laptopem, objawiające się zmienionymi barwami lub brakiem określonego koloru na ekranie, mogą być spowodowane uszkodzeniem

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Program do monitorowania, który umożliwia przechwytywanie, nagrywanie oraz dekodowanie różnych pakietów sieciowych to

W dokumentacji płyty głównej podano informację "wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalatora w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

Administrator powinien podzielić sieć o adresie 193.115.95.0 z maską 255.255.255.0 na 8 równych podsieci. Jaką maskę sieci powinien wybrać administrator?

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Urządzenie peryferyjne, które jest kontrolowane przez komputer i służy do pracy z dużymi, płaskimi powierzchniami, a do produkcji druku odpornego na warunki atmosferyczne wykorzystuje farby na bazie rozpuszczalników, nosi nazwę ploter

Który z podanych adresów IPv4 stanowi adres publiczny?

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

Która z licencji ma charakter grupowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, państwowym i charytatywnym na zakup większej ilości oprogramowania firmy Microsoft na korzystnych zasadach?

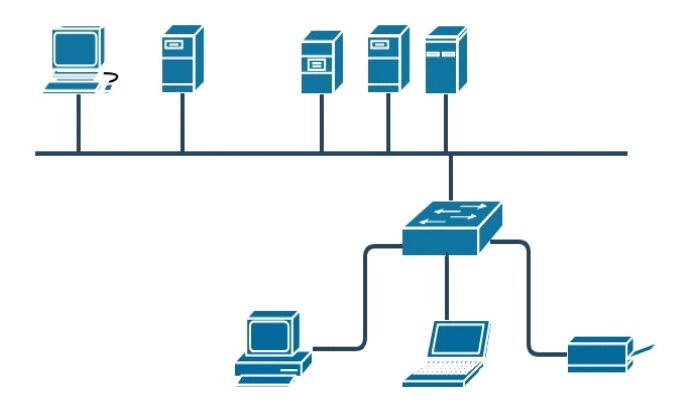

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

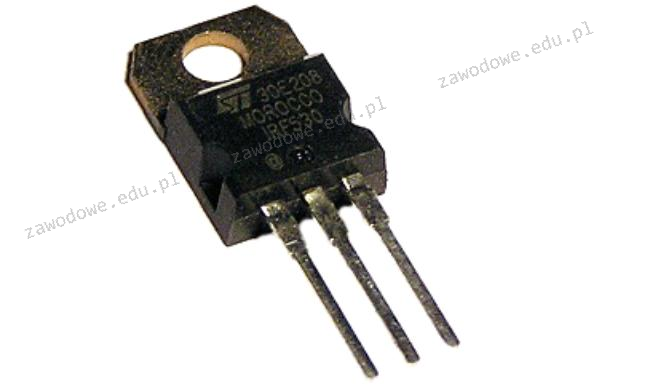

Element elektroniczny przedstawiony na ilustracji to

Urządzenie, które łączy różne segmenty sieci i przesyła ramki pomiędzy nimi, wybierając odpowiedni port, do którego są kierowane konkretne ramki, to

Użytkownik systemu Windows może korzystając z programu Cipher

Zgodnie z normą PN-EN 50174, poziome okablowanie w systemie strukturalnym to segment okablowania pomiędzy

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wybrania awaryjnego trybu uruchamiania systemu Windows. Mimo to klawiatura działa prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Interfejs równoległy, który ma magistralę złożoną z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na dystans do 5 metrów, gdy kable sygnałowe są skręcone z przewodami masy, a w przeciwnym razie na dystans do 2 metrów, jest określany mianem

Który z poniższych interfejsów komputerowych stosuje transmisję równoległą do przesyłania danych?

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Aby możliwe było zorganizowanie pracy w wydzielonych logicznie mniejszych podsieciach w sieci komputerowej, należy ustawić w przełączniku

Zasady filtrowania ruchu w sieci przez firewall określane są w formie

Jak najlepiej chronić zebrane dane przed dostępem w przypadku kradzieży komputera?

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Która z grup w systemie Windows Server ma najniższe uprawnienia?

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje