Pytanie 1

Jakie urządzenie ilustruje ten rysunek?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie ilustruje ten rysunek?

Norma TIA/EIA-568-B.2 definiuje parametry specyfikacji transmisyjnej

W wyniku polecenia net accounts /MINPWLEN:11 w systemie Windows, wartość 11 będzie przypisana do

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Po przeprowadzeniu eksportu klucza HKCR zostanie utworzona kopia rejestru, zawierająca dane dotyczące konfiguracji

Aby poprawić organizację plików na dysku i przyspieszyć działanie systemu, co należy zrobić?

Do przeprowadzenia aktualizacji systemów Linux można zastosować aplikacje

Jakie medium transmisyjne charakteryzuje się najmniejszym ryzykiem zakłóceń elektromagnetycznych sygnału przesyłanego?

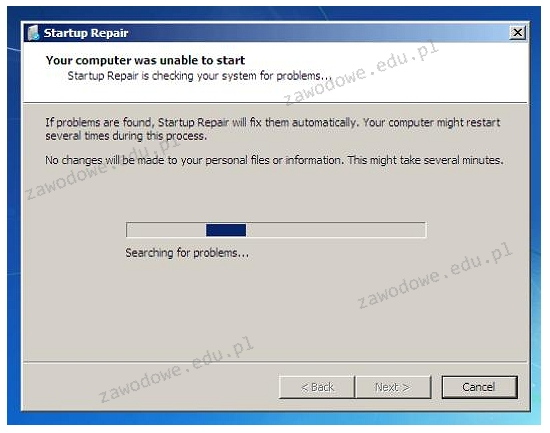

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

Procesem nieodwracalnym, całkowicie uniemożliwiającym odzyskanie danych z dysku twardego, jest

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Serwer Apache to rodzaj

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Interfejs równoległy, który ma magistralę złożoną z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na dystans do 5 metrów, gdy kable sygnałowe są skręcone z przewodami masy, a w przeciwnym razie na dystans do 2 metrów, jest określany mianem

Jak wygląda liczba 51210) w systemie binarnym?

Liczba 100110011 zapisana w systemie ósemkowym wynosi

Kabel sieciowy z końcówkami RJ45 był testowany za pomocą diodowego urządzenia do sprawdzania okablowania. Na tym urządzeniu diody LED włączały się po kolei, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły jednocześnie na jednostce głównej testera, natomiast nie świeciły na jednostce zdalnej. Jaka była tego przyczyna?

Wykonanie polecenia net localgroup w systemie Windows spowoduje

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Protokołem kontrolnym w obrębie rodziny TCP/IP, który ma na celu między innymi identyfikowanie usterek w urządzeniach sieciowych, jest

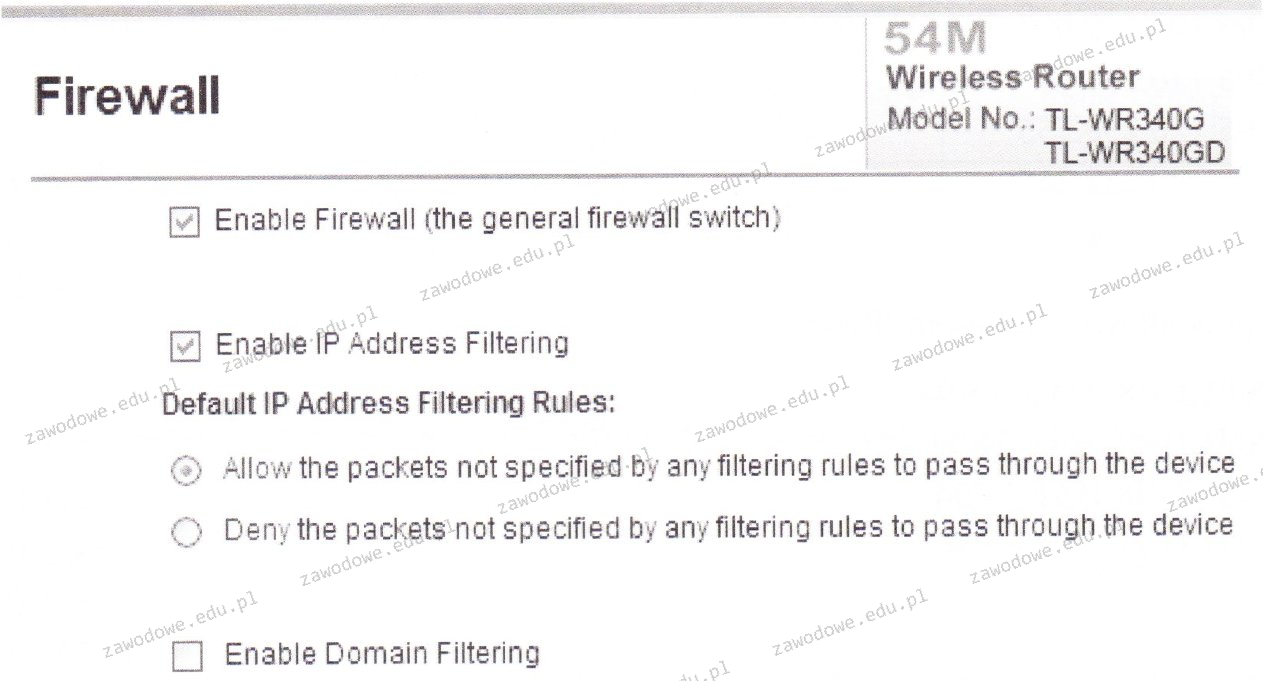

Na rysunku poniżej przedstawiono ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45 mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45 mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45 mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pośrednictwem serwera drukarskiego w systemie operacyjnym Windows Server. Przysługuje im jedynie uprawnienie 'Zarządzanie dokumentami'. Co należy uczynić, aby rozwiązać przedstawiony problem?

Które z wymienionych oznaczeń wskazuje, że jest to kabel typu skrętka z podwójnym ekranowaniem?

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Zbiór zasad określających metodę wymiany danych w sieci to

PoE to norma

Optyczna rozdzielczość to jeden z atrybutów

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

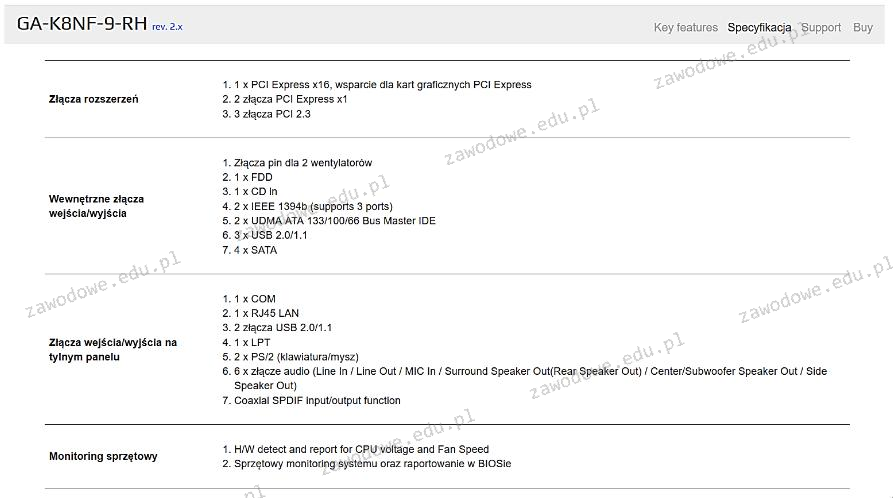

Na przedstawionym rysunku znajduje się fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z tego wynika, że maksymalna liczba kart rozszerzeń, które można zamontować (pomijając interfejs USB), wynosi

Jaką klasę adresów IP reprezentuje publiczny adres 130.140.0.0?

Jakie urządzenie sieciowe widnieje na ilustracji?

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs