Pytanie 1

Która część stanowi treść dokumentacji powykonawczej?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Która część stanowi treść dokumentacji powykonawczej?

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Impulsator pozwala na testowanie uszkodzonych systemów logicznych w komputerze, między innymi poprzez

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

Zastosowanie programu firewall ma na celu ochronę

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

Który z interfejsów można uznać za interfejs równoległy?

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

Jak nazywa się system, który pozwala na konwersję nazwy komputera na adres IP w danej sieci?

Komenda uname -s w systemie Linux służy do identyfikacji

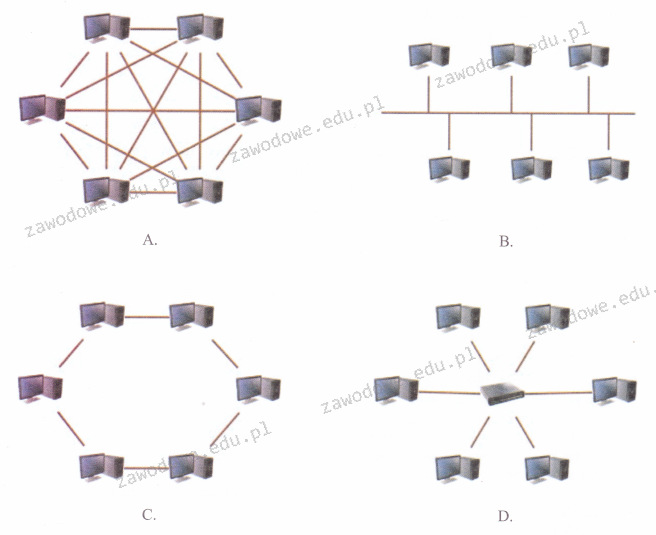

Która z zaprezentowanych na rysunkach topologii odpowiada topologii siatki?

Narzędzie, które chroni przed nieautoryzowanym dostępem do sieci lokalnej, to

Narzędzie chroniące przed nieautoryzowanym dostępem do lokalnej sieci, to

Jakie pole znajduje się w nagłówku protokołu UDP?

Rozkaz procesora, przetwarzający informację i zamieniający ją na wynik, należy do grupy rozkazów

Jakie polecenie w systemie Windows należy użyć, aby ustalić liczbę ruterów pośrednich znajdujących się pomiędzy hostem źródłowym a celem?

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Aby w systemie Windows ustawić właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę, należy użyć narzędzia

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

Jakie materiały są używane w kolorowej drukarce laserowej?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Skrót MAN odnosi się do rodzaju sieci

W jakim typie skanera wykorzystuje się fotopowielacze?

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Sprzęt, który umożliwia konfigurację sieci VLAN, to

Gdy chce się, aby jedynie wybrane urządzenia mogły uzyskiwać dostęp do sieci WiFi, należy w punkcie dostępowym

Tester strukturalnego okablowania umożliwia weryfikację

Który z protokołów umożliwia bezpieczne połączenie klienta z zachowaniem anonimowości z witryną internetową banku?

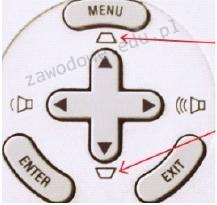

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

| Nazwa | Wielkość |

|---|---|

| Ala.exe | 50 B |

| Dom.bat | 1024 B |

| Wirus.exe | 2 kB |

| Domes.exr | 350 B |

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Jakie porty powinny zostać zablokowane w firewallu, aby nie pozwolić na łączenie się z serwerem FTP?

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne