Pytanie 1

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

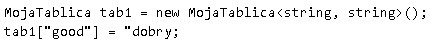

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

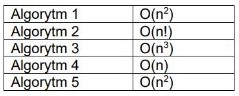

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Jakie jest oznaczenie normy międzynarodowej?

Jak określa się proces, w trakcie którego klasa przejmuje właściwości innej klasy w programowaniu obiektowym?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

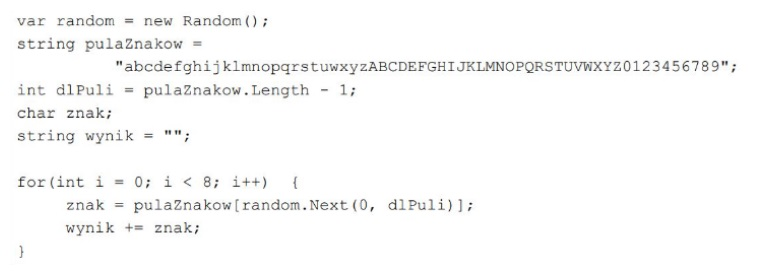

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

W języku C# szablon List umożliwia korzystanie z listy. Z definicji obiektu kolekcji wynika, że jego elementami mogą być:

Jak nazywa się technika umożliwiająca asynchroniczne wykonywanie operacji w JavaScript?

Która z metodologii w zarządzaniu projektami umożliwia łatwe dostosowywanie się do zmieniających się potrzeb klienta?

Co to jest choroba związana z wykonywaniem zawodu?

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Co to jest Webpack?

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Co to jest ESLint?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Kompilator może wygenerować błąd "incompatible types", gdy

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Jakie operacje na plikach można uznać za podstawowe?

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

| let arr = [1, 2, 3, 4, 5]; let result = arr.filter(num => num % 2 === 0); console.log(result); |

Co to jest wzorzec projektowy Singleton?

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Jaki będzie wynik działania poniższego kodu w języku C#?

| int x = 5; int y = 10; Console.WriteLine($"Suma {x} i {y} wynosi {x + y}"); |

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Jakie elementy powinny być zawarte w instrukcji dla użytkownika danej aplikacji?

Która z wymienionych reguł należy do netykiety?

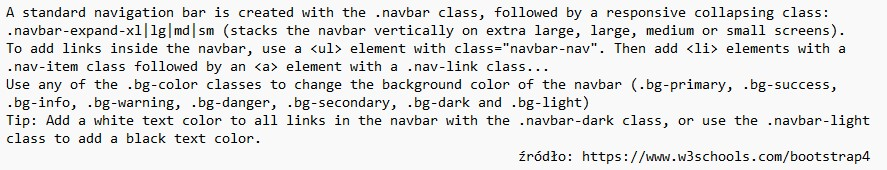

Zgodnie z dokumentacją dotyczącą menu Navbar z biblioteki Bootstrap 4, w celu stworzenia menu należy zdefiniować listę

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Jakie jest podstawowe użycie metod wirtualnych?

Co to jest WebSockets?