Pytanie 1

Jakie polecenie kontrolujące w skrypcie wsadowym spowoduje wyłączenie widoczności realizowanych komend?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Jakie polecenie kontrolujące w skrypcie wsadowym spowoduje wyłączenie widoczności realizowanych komend?

Jak nazywa się aplikacja, która startuje jako pierwsza po tym, jak BIOS (ang. Basic Input/Output System) przeprowadzi procedurę POST (Power On Self Test), a jej celem jest wczytanie systemu operacyjnego do pamięci RAM komputera?

Klient zażądał zwiększenia pamięci RAM w komputerze o 2 GB w dwóch modułach po 1 GB oraz zainstalowania nagrywarki DVD. Koszt jednego modułu pamięci o pojemności 1 GB wynosi 98 zł, a nagrywarki 85 zł. Całkowita opłata za usługę serwisową związana z rozszerzeniem pamięci wynosi 30 zł, natomiast za zamontowanie nagrywarki DVD 50 zł. Oblicz łączny koszt modernizacji komputera. Wszystkie podane ceny są cenami brutto.

Jakiego działania nie realizują programowe analizatory sieciowe?

W systemach telefonicznych funkcja LCR (Least Cost Routing) jest wykorzystywana do

Jak określa się podział jednego kanału transmisyjnego na kilka kanałów fizycznych?

Sygnał zgłoszenia z centrali jest przesyłany do abonenta jako

Która funkcja w systemie ISDN pozwala na powiadomienie użytkownika o nadchodzącym połączeniu oraz umożliwia jego odebranie po wcześniejszym zakończeniu lub wstrzymaniu bieżącej rozmowy?

Jaką informację niesie komunikat Reboot and Select proper Boot device or Insert Boot Media in selected Boot device and press a key, który pojawia się w trakcie wykonywania procedur POST?

Jak wiele urządzeń można maksymalnie zaadresować w sieci 36.239.30.0/23?

Jakie jest nominalne natężenie przepływu modułu transportowego STM-16 w standardzie SDH?

Koncentrator (ang.hub) to urządzenie, które

Jak nazywa się proces, w którym zawartość i-tej szczeliny czasowej z wejściowego strumienia PCM jest umieszczana w j-tej szczelinie czasowej w strumieniu wyjściowym PCM?

Jakie są miesięczne wydatki na energię elektryczną wykorzystaną przez zestaw komputerowy działający 10 godzin dziennie przez 20 dni w miesiącu, jeśli komputer zużywa 250 W, monitor 50 W, a cena 1 kWh to 0,50 zł?

Programem umożliwiającym przechwytywanie i przeglądanie ruchu w sieci jest

Jak definiuje się efektywność widmową BF (Bandwidth Efficiency)?

Nadmiarowa struktura niezależnych dysków określana jako mirroring to

W światłowodach jednomodowych sygnał doświadcza dyspersji chromatycznej, która wynika z zjawisk

Na jaki adres IP protokół RIP v2 przesyła tablice routingu do swoich najbliższych sąsiadów?

Jakie medium transmisyjne gwarantuje największy zasięg sygnału?

Listy kontrolne w ruterach stanowią narzędzie

Jakie źródło światła powinno być użyte dla światłowodu jednomodowego?

Który parametr linii długiej określa pole elektryczne pomiędzy przewodami tej linii?

Jakim materiałem jest liniowo związane napięcie elektryczne z natężeniem prądu elektrycznego?

Który protokół routingu do określenia optymalnej ścieżki nie stosuje algorytmu wektora odległości (distance-vector routing algorithm)?

Na terenie osiedla znajduje się czterech dostawców telewizji kablowej, oferujących również szerokopasmowy dostęp do Internetu i telefonię cyfrową. Korzystając z tabeli wskaż najtańszego dostawcę.

| Dostawca | Pakiet telewizyjny | Internet | Pakiet telefoniczny |

|---|---|---|---|

| D1 | 30 zł | 50 zł | 40 zł |

| D2 | 60 zł | 40 zł | 60 zł |

| D3 | 50 zł | 30 zł | 50 zł |

| D4 | 90 zł | 20 zł | 30 zł |

Jakie oznaczenie ma skrętka, w której każda para jest pokryta folią oraz wszystkie pary są dodatkowo otoczone ekranem foliowym?

Szyb telekomunikacyjny (rękaw) służy do transportu kabli

W jakim typie pamięci zapisany jest BIOS?

Funkcja CLIR w systemie ISDN pozwala na

Funkcjonowanie plotera sprowadza się do drukowania

Którego protokołu składnikiem jest baza danych MIB (Management Information Base)?

Jaką antenę należy wybrać, aby uzyskać maksymalny zysk energetyczny przy realizacji bezprzewodowej transmisji typu punkt – punkt?

Jakie protokoły routingu są wykorzystywane do zarządzania ruchem pomiędzy systemami autonomicznymi AS (Autonomous System)?

Element odpowiedzialny za wykonywanie obliczeń w formacie zmiennoprzecinkowym, wspierający procesor w obliczeniach jest określany jako

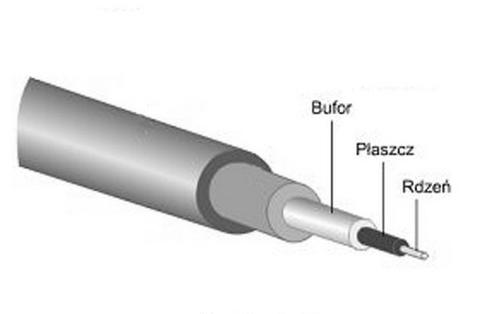

Na rysunku przedstawiono budowę

Zgodnie z wymogami licencji OEM, gdzie należy zamieścić naklejkę z kluczem produktu?

W jakich okolicznościach utrata napięcia w sieci elektrycznej abonenta nie wpłynie na działanie Internetu w modemie VDSL?

Jaką technologię stosuje się do automatycznej identyfikacji i instalacji urządzeń?

Główną właściwością protokołów routingu wykorzystujących metrykę stanu łącza (ang. link state) jest