Pytanie 1

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

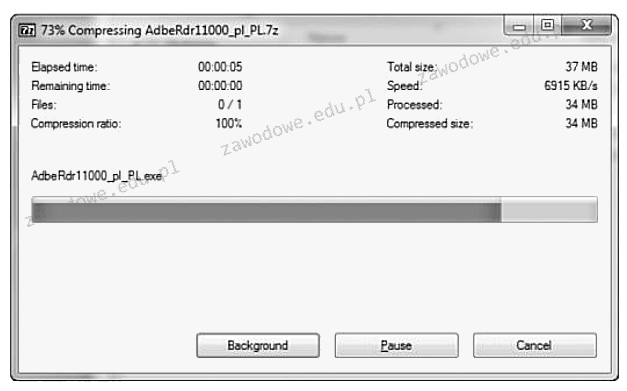

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

Na ilustracji ukazano port w komputerze, który służy do podłączenia

Głowica drukująca, składająca się z wielu dysz zintegrowanych z mechanizmem drukarki, wykorzystywana jest w drukarce

Aby w systemie Linux wykonać kopię zapasową określonych plików, należy wprowadzić w terminalu polecenie programu

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Aby monitorować stan dysków twardych w serwerach, komputerach osobistych i laptopach, można użyć programu

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Protokół, który pozwala na ściąganie wiadomości e-mail z serwera, to

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

Polecenie uname -s w systemie Linux służy do identyfikacji

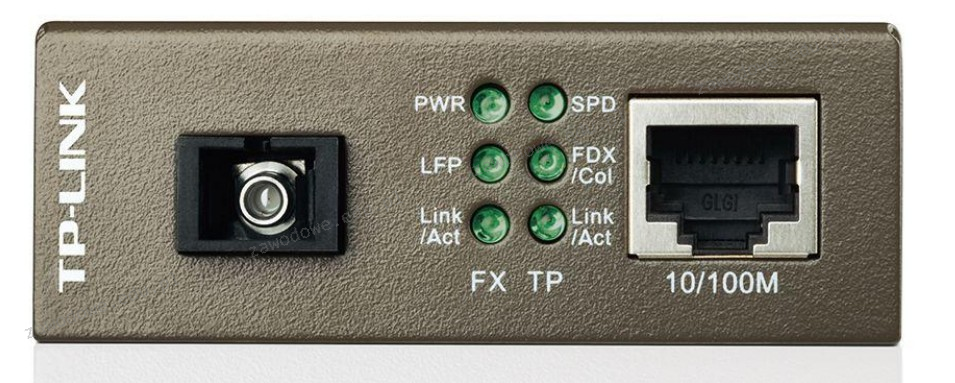

Urządzenie pokazane na grafice służy do

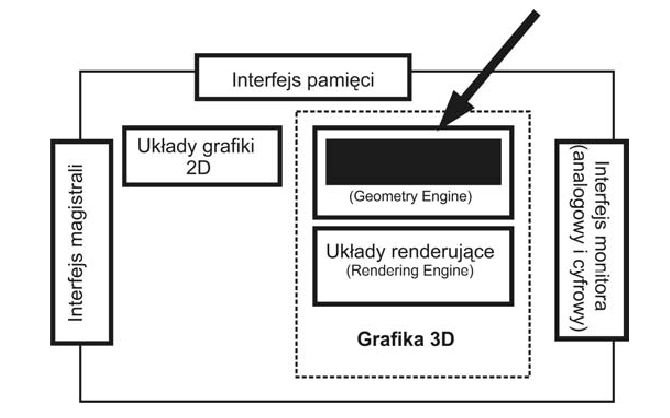

Na dołączonym obrazku pokazano działanie

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

W systemie Windows powiązanie rozszerzeń plików z odpowiednimi programami realizuje się za pomocą polecenia

Aby zorganizować pliki na dysku w celu poprawy wydajności systemu, należy:

Zarządzanie konfiguracją karty sieciowej w systemie Windows 7 realizuje polecenie

Jaką funkcję pełni polecenie tee w systemie Linux?

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Proces zapisywania kluczy rejestru do pliku określamy jako

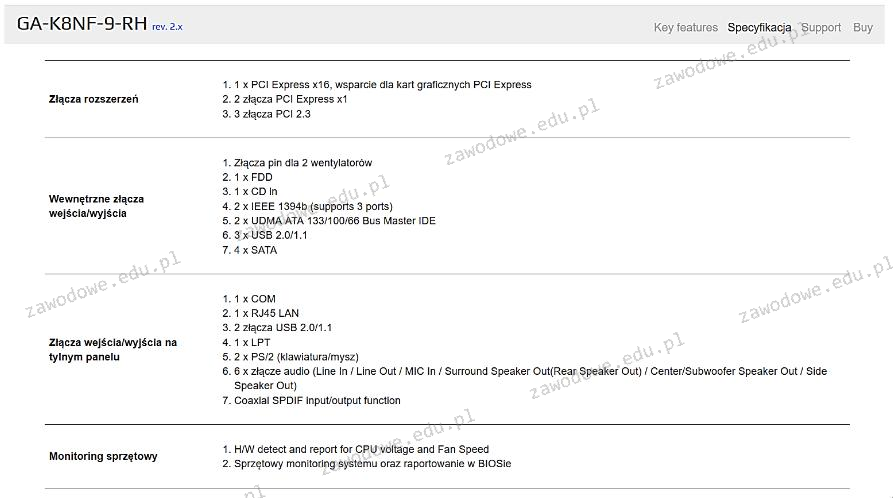

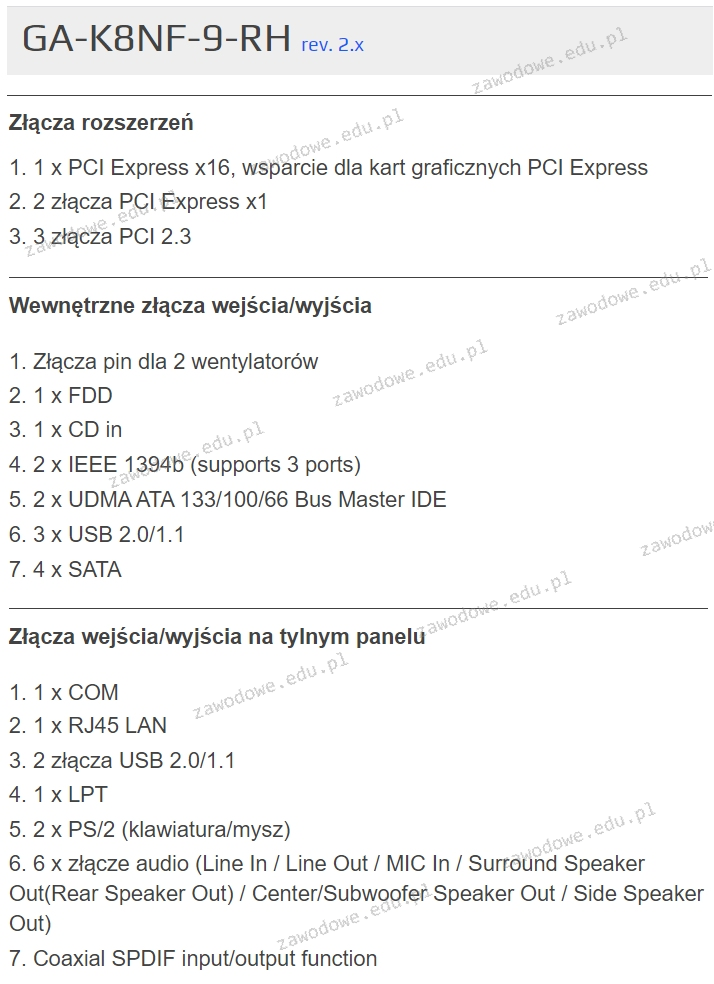

Na przedstawionym rysunku znajduje się fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z tego wynika, że maksymalna liczba kart rozszerzeń, które można zamontować (pomijając interfejs USB), wynosi

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

Zamieszczony poniżej diagram ilustruje zasadę działania skanera

Wskaż błędne twierdzenie dotyczące Active Directory?

Zamiana baterii jest jedną z czynności związanych z użytkowaniem

GRUB, LILO, NTLDR to

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

Wskaż adresy podsieci, które powstaną po podziale sieci o adresie 172.16.0.0/22 na 4 równe podsieci.

Jakim poleceniem w systemie Linux można dodać nowych użytkowników?

Najkrótszy czas dostępu charakteryzuje się

Polecenie tar w systemie Linux służy do

Po zainstalowaniu systemu z domyślnymi parametrami, Windows XP nie obsługuje tego systemu plików.

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Jakie aktywne urządzenie pozwoli na nawiązanie połączenia z lokalną siecią dla 15 komputerów, drukarki sieciowej oraz rutera, wykorzystując kabel UTP?

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

Przedstawione narzędzie jest przeznaczone do

Na ilustracji ukazano fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z informacji wynika, że maksymalna liczba kart rozszerzeń, które można zainstalować (pomijając złącza USB), wynosi

Użytkownik dysponuje komputerem o podanej konfiguracji i systemie Windows 7 Professional 32bit. Która z opcji modernizacji komputera NIE przyczyni się do zwiększenia wydajności?

| Płyta główna | ASRock Z97 Anniversary Z97 DualDDR3-1600 SATA3 RAID HDMI ATX z czterema slotami DDR3 i obsługą RAID poziomu 0,1 |

| Procesor | i3 |

| Pamięć | 1 x 4 GB DDR3 |

| HDD | 2 x 1 TB |

Użytkownik systemu Windows napotyka komunikaty o zbyt małej ilości pamięci wirtualnej. W jaki sposób można rozwiązać ten problem?