Pytanie 1

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Jaką ochronę zapewnia program antyspyware?

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

Zaprezentowany tylny panel płyty głównej zawiera następujące interfejsy:

Co oznacza standard 100Base-T?

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

W dokumentacji technicznej efektywność głośnika podłączonego do komputera wyraża się w jednostce

Oblicz całkowity koszt brutto usług świadczonych przez serwisanta, uwzględniając koszt dojazdu wynoszący 55,00 zł netto.

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Które polecenie systemu Linux wyświetla czas pracy systemu oraz jego średnie obciążenie?

Który z protokołów pełni rolę protokołu połączeniowego?

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

W wyniku wykonania komendy: net user w terminalu systemu Windows, pojawi się

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

Wskaź, który symbol towarowy może wykorzystywać producent finansujący działalność systemu zbierania oraz recyklingu odpadów?

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

W jaki sposób skonfigurować zaporę Windows, aby spełniała zasady bezpieczeństwa i umożliwiała użycie polecenia ping do weryfikacji komunikacji z innymi urządzeniami w sieci?

Liczba 100110011 zapisana w systemie ósemkowym wynosi

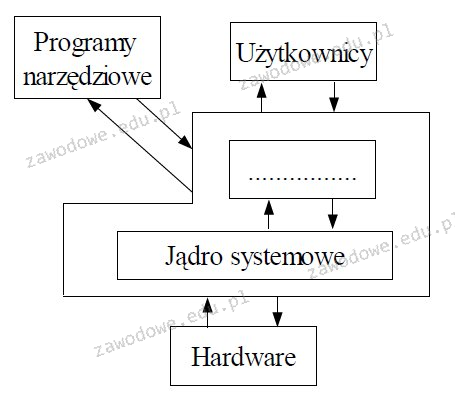

Jaki termin powinien zostać umieszczony w miejscu z kropkami na schemacie blokowym przedstawiającym strukturę systemu operacyjnego?

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

Aktualizacja systemów operacyjnych to proces, którego głównym zadaniem jest

Jakie polecenie trzeba wydać w systemie Windows, aby zweryfikować tabelę mapowania adresów IP na adresy MAC wykorzystywane przez protokół ARP?

Zbiór zasad określających metodę wymiany danych w sieci to

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

Jakie znaczenie ma parametr LGA 775 zawarty w dokumentacji technicznej płyty głównej?

Element drukujący, składający się z wielu dysz połączonych z mechanizmem drukującym, znajduje zastosowanie w drukarce

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Jakie jest zastosowanie maty antystatycznej oraz opaski podczas instalacji komponentu?

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

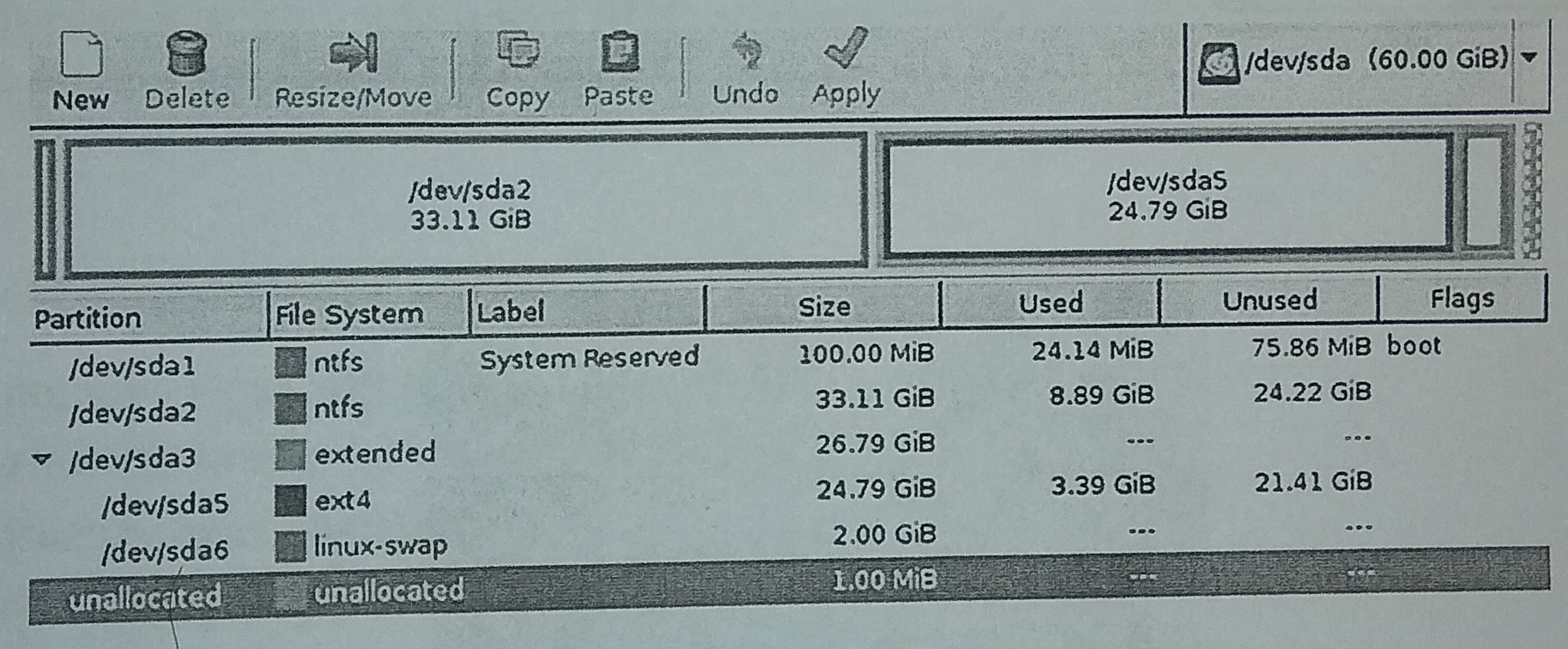

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Aby skonfigurować i dostosować środowisko graficzne GNOME w różnych dystrybucjach Linux, należy użyć programu

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

Najkrótszy czas dostępu charakteryzuje się